靶场:墨者学院

题目:WebShell文件上传漏洞分析溯源(第2题)

1、打开是一个文件上传的提交框,正常上传一个txt文件看下返回结果。

2.看情况是限制了文件上传的后缀名,显示只能上传以下格式的文件: .gif .jpg .png。

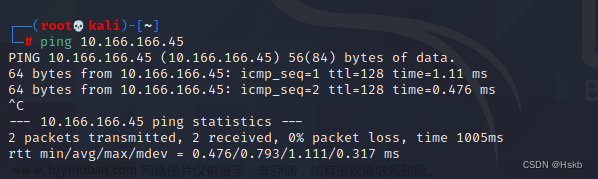

3.上传一张正常的png格式的图片,通过bp抓包查看请求和响应包,包头信息可以看到是php语言开发的网站。

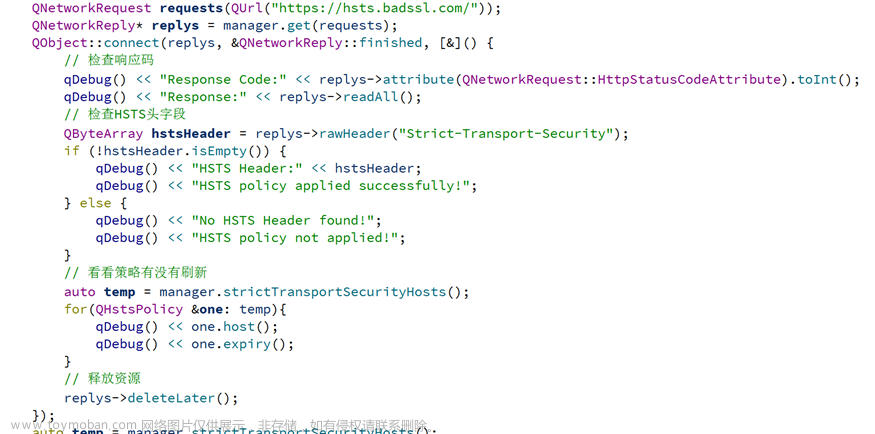

4.回顾题目的解题思路,禁用JavaScript,绕过文件上传的限制,以及通过webshell连接服务器。

了解到JavaScript是前端web脚本语言,猜测是前端做了限制,要绕过前端验证。

5.百度搜索php一句话木马的代码,将代码贴出来,另存为jpg格式。

6.重新上传该文件,打开bp开启抓包,抓到包后修改文件的后缀为php格式,然后bp放包,返回页面结果。

7.页面显示路径,成功上传了,然后通过蚁剑连接上去。(也可使用其他工具连接,菜刀,冰蝎等)将返回的路径附带上,测试连接。

8.添加数据后双击进入服务器后台,一层目录一层目录返回查看,找到key。(解题完成)

总结:

1.此题考点为绕过前端验证,验证的是文件的后缀名。文章来源:https://www.toymoban.com/news/detail-452187.html

2.可以通过禁用JavaScript的方式,也可以通过抓包改包的方式上传webshell文件。文章来源地址https://www.toymoban.com/news/detail-452187.html

到了这里,关于【墨者学院】WebShell文件上传漏洞分析溯源(第2题)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!