前言

本文介绍了HTTPS的加密流程,以及HTTPS在保护用户数据安全和确保通信机密性方面的重要性。通过详细解释HTTPS的工作原理和加密流程,读者将了解到为何HTTPS成为现代互联网通信的标准,并能更好地理解如何保护敏感信息免受恶意攻击。

一.HTTPS 是什么

HTTPS(超文本传输安全协议)是 HTTP 协议的加密版本。它使用 SSL 或 TLS 协议来加密客户端和服务器之间所有的通信。安全连接允许客户端与服务器安全地交换敏感数据,例如网上银行或者在线商城等涉及金钱的操作。

二.“加密” 是什么

加密就是把 明文 (要传输的信息)进行一系列变换, 生成 密文 .

解密就是把 密文 再进行一系列变换, 还原成 明文 .

在这个加密和解密的过程中, 往往需要一个或者多个中间的数据, 辅助进行这个过程, 这样的数据称为 密钥 (正确发音 yue 四声, 不过大家平时都读作 yao 四声) .

这里用具体的实例解释一下具体的概念.

四.HTTPS解决了哪些问题

HTTP 由于是明文传输,所以安全上存在以下三个风险:

窃听风险,比如通信链路上可以获取通信内容,用户号容易没。

篡改风险,比如强制植入垃圾广告,视觉污染,用户眼容易瞎。

冒充风险,比如冒充淘宝网站,用户钱容易没。

但是说实话,当然我们也有了解决措施.

HTTPS 在 HTTP 与 TCP 层之间加入了 SSL/TLS 协议,可以很好的解决了上述的风险:

信息加密:交互信息无法被窃取,但你的号会因为「自身忘记」账号而没。

校验机制:无法篡改通信内容,篡改了就不能正常显示,但百度「竞价排名」依然可以搜索垃圾广告。

身份证书:证明淘宝是真的淘宝网,但你的钱还是会因为「剁手」而没。

可见,只要自身不做「恶」,SSL/TLS 协议是能保证通信是安全的。

五.HTTPS 的工作过程

在了解了HTTPS解决了哪些问题之后,我们

对称加密

对称加密只使用一个密钥,运算速度快,密钥必须保密,无法做到安全的密钥交换。

我们对称加密其实存在安全问题,具体的原因如下:

当然怎么解决呢?看下面的非对称加密方式.

非对称加密

非对称加密使用两个密钥:公钥和私钥,公钥可以任意分发而私钥保密,解决了密钥交换问题但速度慢。

总结:非对称加密通过使用不同的公钥和私钥实现加密和解密的功能,为安全通信提供了一种可靠的方式。它在保护数据机密性、验证身份和实现数字签名等方面发挥着重要作用。

但是用了非对称加密之后,还存在安全问题,为什么会存在呢?

我来提俩个问题,你就明白了.

客户端如何获取到公钥?

客户端如何确定这个公钥不是黑客伪造的?

于是我们聪明的黑客,想出了以下办法

问题出现了,我们肯定要去解决.于是我们的前辈想出了证书的办法.就是在客户端和服务器刚一建立连接的时候, 服务器给客户端返回一个 证书.

这个证书包含了刚才的公钥, 也包含了网站的身份信息.具体细节,看下面我们解释证书的过程.

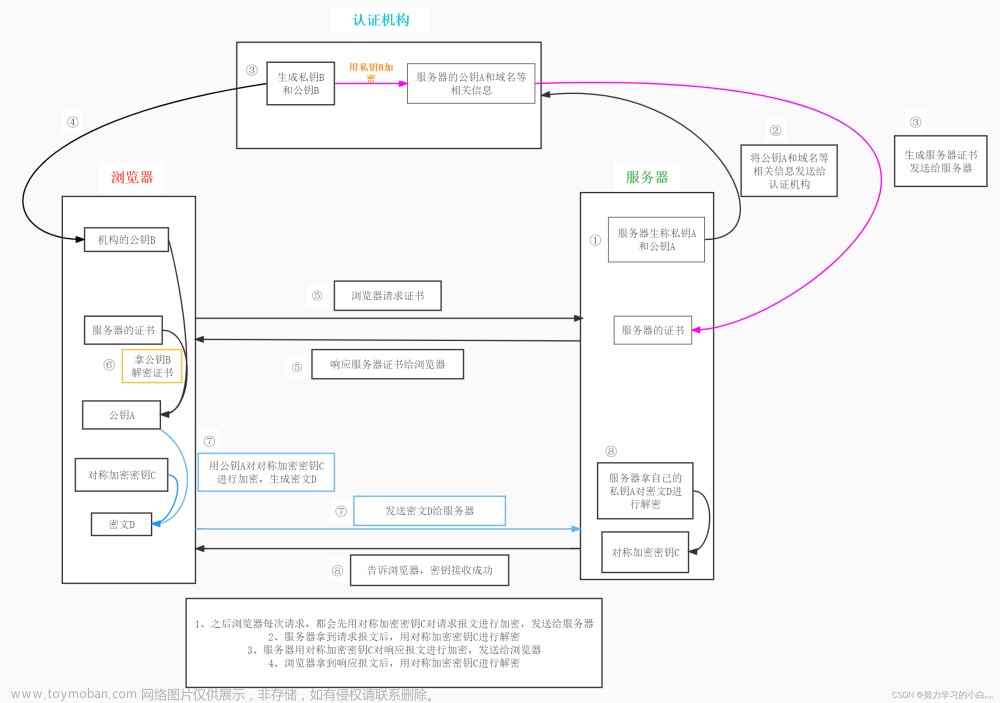

引入证书

为什么说引入证书的操作之后,就保险了呢?

流程如下:

客户端拿到证书之后,就首先需要针对证书进行校验!!!

1.得到初始的签名:客户端使用系统中内置的权威机构的公钥pub2,针对上述证书中的加密签名进行解密,得到了初始签名(这个签名是权威机构算出来的)(设为sum1)

⒉计算现在的签名:客户端使用同样的签名计算算法,基于证书中的属性重新计算,得到sum23.比较两个签名是否相同~~~如果相同,说明证书中的数据都是未被篡改的原始数据!!

如果签名不同,说明证书的数据被篡改过,客户端的浏览器弹框报错! 文章来源:https://www.toymoban.com/news/detail-452383.html

文章来源:https://www.toymoban.com/news/detail-452383.html

为什么黑客束手无策呢?

理由如下:

黑客要篡改,怎么做呢?

1.黑客把证书中的服务器的公钥(pub),替换成自己的公钥

2.黑客针对证书的各个属性,重新计算签名~

3.黑客需要把签名,重新加密!!要想加密,务必需要知道权威机构的私钥(pri2!!)

但是黑客不知道这个加密过程.

此处安全的关键,不是黑客"看不到”,而是黑客“改不了".文章来源地址https://www.toymoban.com/news/detail-452383.html

到了这里,关于HTTPS 的加密流程的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!