目录

一、什么是暴力破解

二、burpsuite四种攻击类型

1. sniper(狙击手模式)

2. battering ram(攻城锤模式)

3. pitchfrk(音叉模式)

4. cluster bomb(集数炸弹模式)

三、pikachu暴力破解

1. 基于表单的暴力破解

2. 验证码绕过(on server)

3. 验证码绕过(on client)

4. on client和on server

5. token防爆破?

四、感谢

一、什么是暴力破解

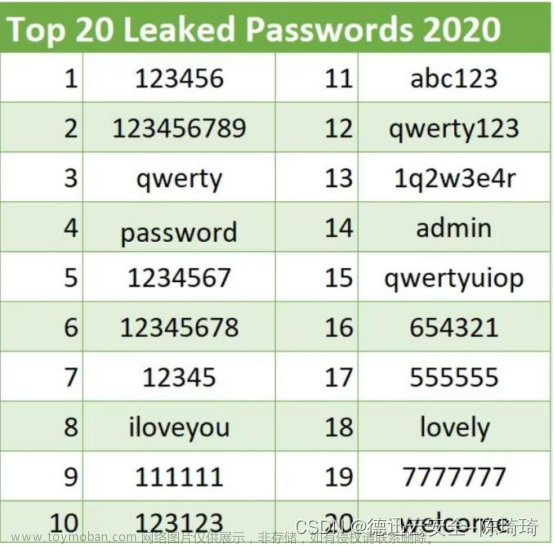

暴力破解通俗来说就是“撞库”,是现在最流行的密码破解方式之一。它的实质就是枚举法,通过大量穷举的方式来尝试获取用户口令,即猜口令。并且暴力破解也不仅仅只用来暴力破解,也可以发现Web应用程序中的隐藏页面和内容。 造成这样的漏洞的原因主要和不安全的口令设置和不可靠的数据传输组成,其中不安全的口令设置又可以分为使用弱口令和使用默认口令。

大量猜测和穷举获取用户口令,通过对比数据包的长度可以很好的判断是否爆破成功

二、burpsuite四种攻击类型

1. sniper(狙击手模式)

狙击手模式使用一组payload集合,它一次只使用一个payload位置,假设你标记了两个位置“A”和“B”,payload值为“1”和“2”,那么它攻击会形成以下组合(除原始数据外)

2. battering ram(攻城锤模式)

攻城锤模式与狙击手模式类似的地方是,同样只使用一个payload集合,不同的地方在于每次攻击都是替换所有payload标记位置,而狙击手模式每次只能替换一个payload标记位置。

3. pitchfrk(音叉模式)

音叉模式允许使用多组payload组合,在每个标记位置上遍历所有payload组合,假设有两个位置“A”和“B”,payload组合1的值为“1”和“2”,payload组合2的值为“3”和“4”

4. cluster bomb(集数炸弹模式)

集束炸弹模式跟草叉模式不同的地方在于,集束炸弹模式会对payload组进行笛卡尔积

三、pikachu暴力破解

1. 基于表单的暴力破解

使用burpsuite抓包进行撞库

右键进入intruder模块

按照如下步骤更改

爆破资料:https://github.com/rootphantomer/Blasting_dictionary

等待结果

2. 验证码绕过(on server)

使用burpsuite抓包查看具体情况

右键进入repeater模块改变用户名和密码看看(保持验证码不变)

没改变,按照之前方案进行撞库

验证码不改变可以爆破原因:

撞库

3. 验证码绕过(on client)

使用burpsuite抓包查看具体情况

右键进入repeater模块改变用户名和密码看看(保持验证码不变)

没改变,按照之前方案进行撞库

验证码不改变可以爆破原因:

撞库

4. on client和on server

on client:

验证码生成是由前端生成并且检查的,burpsuite的数据传输在前端后面,不用经过前端验证码的检查

on server:

验证码放在后端,但是如果验证码没有时间限制和进行销毁就可以无限次使用

5. token防爆破?

token

(1)Token的引入:Token是在客户端频繁向服务端请求数据,服务端频繁的去数据库查询用户名和密码并进行对比,判断用户名和密码正确与否,并作出相应提示,在这样的背景下,Token便应运而生。

(2)Token的定义:Token是服务端生成的一串字符串,以作客户端进行请求的一个令牌,当第一次登录后,服务器生成一个Token便将此Token返回给客户端,以后客户端只需带上这个Token前来请求数据即可,无需再次带上用户名和密码。

(3)使用Token的目的:Token的目的是为了减轻服务器的压力,减少频繁的查询数据库,使服务器更加健壮

如果我们没有这个token值得话,无法去请求得到想要的数据。

使用burpsuite抓包查看具体情况

撞库

四、感谢

http://t.csdn.cn/a3mo2

http://t.csdn.cn/kcC4s

http://t.csdn.cn/siY8H

什么是token - 简书 (jianshu.com)

http://t.csdn.cn/pcx04文章来源:https://www.toymoban.com/news/detail-453209.html

http://t.csdn.cn/qJPvM文章来源地址https://www.toymoban.com/news/detail-453209.html

到了这里,关于pikachu靶场之暴力破解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!