eduSRC介绍

eduSRC是一个专门收录国内高校漏洞的WEB平台,其以审核快,审核效率高而知名,白帽子提交指定高校漏洞并有证书经历以及Rank奖励,Rank可以在平台上换取衣服、键盘、证书等礼物,同样eduSRC的账号也是比较麻烦才能获得的,我研究了一下发现它有两种获取方法:

1、内部人员邀请你

2、自己提交一个国内高校有效漏洞,并通过审核。

像我这种diao毛,怎么会有内部人员邀请我呢?,于是开始自己挖掘。

确认目标

我先使用了万能的百度语法搜索了一下,果然浮现在我眼前一大堆edu的站点,然后就是漫长的一个一个点击测试,什么信息收集,子域名扫描,端口扫描,都用上了(注:未经授权,禁止使用大规模扫描器),经过了漫长的测试,终究苍天不负有心人,终于被我找到了一个。

在我对搜索到的地址测试的时候,我发现有一个高校的信息公开栏,是与后端数据库存在交互的,然后我就继续对这个站点进一步测试,我发现这个站点,什么waf了,什么过滤参数了,通通都没有,这不得来全不费功夫吗?

手工测试:

既然发现它是与数据库交互的,并且没有waf之类的拦截工具,那我们就继续测试吧。当我在id= 的后面输入一个单引号的时候,它竟然页面报错了, 通过报错信息,我可以得知是与后端数据库语法错误,并且从报错语句中得知它是使用的MySQL数据库,我就继续进行了测试

通过报错信息,我可以得知是与后端数据库语法错误,并且从报错语句中得知它是使用的MySQL数据库,我就继续进行了测试

判断类型

’ and 1=1 --+ #第一个单引号表示闭合前面的SQL语句,–+表示注释后面的语句

页面果然正常显示,说明我拼接的SQL语句应该是没有问题的。于是我就继续变换

’ and 1=2 --+

这次没有报错,而是直接无回显,到了这一步,我们基本可以判断,可能存在报错注入和布尔盲注,注入类型为数字型接着我又"马不停歇"测试了它的字段。

测试字段

’ order by 1 --+

正常显示,一直到5都是正常显示,就当我测试到6的时候,它终于报错了,还是原’值’原味的样子

到了这一步,我们又得到了一个信息:Mysql、报错注入、布尔盲注、字段5、数字型注入

因为已经知道它是MySQL了,我就尝试了一下手工联合注入,从手工注入的信息可以得知,当前用户不是管理员用户,所以后面就没有办法写入马子,执行shell了。

跑SQLmap

既然已经通过手工得到这些信息了(MySQL、报错注入、盲注、联合注入、数字型、字段5)就没有必要再手工测试下去了

剩下的就交给工具来得知吧

sqlmap -u “GET型URL” --batch

得到信息,发现和我手工测试的一样,并没有什么区别,就继续 --dbs列出库

好了,该停了,到这一步就应该停止了,再继续下去就该去喝茶了,我们作为互联网新青年,应该用我们所学的知识保护国家的信息安全。

提交教育SRC

教育SRC:https://src.sjtu.edu.cn

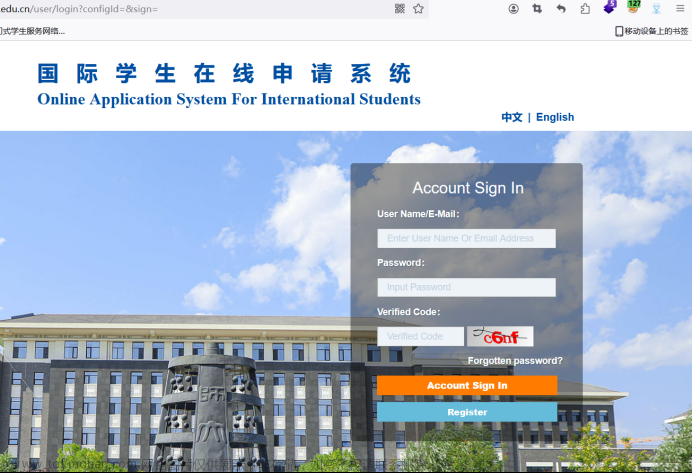

至于教育SRC,前面开头我们就已经介绍过了,这边也不做过多的介绍了,直接提交即可,因为我没有账号,所以得采用第二种方法

依次点击注册—免邀请码注册

按照图片上的这个标准填写,然后提交。

审核通过,收到邀请

大约等1~3天左右,不管通不通过你都会收到一封邮件。

账号是你的邮箱,密码会在邮件里面,至此整个漏洞挖掘之旅就算完全结束了

总结:

多关注新爆出的漏洞,并尝试去复现它,多与大佬交朋友,多去和别人讨论,去学习他们的挖掘思路。

欢迎大家关注我的微信公众号看更多精彩文章文章来源:https://www.toymoban.com/news/detail-454680.html

文章来源地址https://www.toymoban.com/news/detail-454680.html

文章来源地址https://www.toymoban.com/news/detail-454680.html

到了这里,关于记一次eduSRC挖掘的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!