【最后一次更新:2023.3.5】

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任~「文末见Android整活计划」

-

文章目录

1.RSF「routersploit」简介

2.安装RSF %已省略五百多字的踩坑和绕坑环节%

编辑

3.RSF渗透演示

3.1RSF模块与其它说明

3.1扫描漏洞

3.2利用漏洞

4.警告

【Android整活计划:传送门】

【转载请注明出处及原作者】

文章来源地址https://www.toymoban.com/news/detail-454719.html

1.RSF「routersploit」简介

RouterSploit包含了27个品牌的上百种漏洞利用模块,涉及的路由器、摄像头,交换机等设备有几百种。

渗透的时候,用户首先根据目标设备的品牌选择对应的扫描模块,用以发现漏洞。一旦漏洞识别,就可以根据提示使用对应的漏洞利用模块,即可进行渗透攻击。

同时,该工具还提供授权认证爆破模块,用以破解设备常见服务的用户名和密码。

「项目地址:https://github.com/reverse-shell/routersploit」

文章来源:https://www.toymoban.com/news/detail-454719.html

2.安装RSF %已省略五百多字的踩坑和绕坑环节%

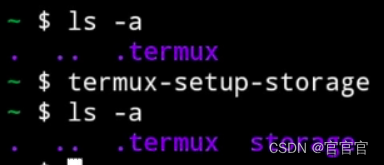

先把依赖给解决下

pkg install python rust libffi-static ncurses-static python-cryptography python-bcrypt通过官方提供的安装脚本安装pip包管理工具

curl https://bootstrap.pypa.io/get-pip.py -o get-pip.py && python get-pip再把github上的项目文件克隆到本地并打开文件

git clone https://github.com/reverse-shell/routersploit && cd routersploit最后通过pip包管理安装下python依赖

pip3 install -r requirements.txt可以启动RSF咯~

python3 rsf.py如果你想要在任何位置都你直接启动Rsf的话,你可以在routersploit目录下执行“pip3 install .”,将routersploit安装到系统中~

- 绕坑[感谢来自群员的反馈]

如在启动Rsf时出现下图报错请执行:

pip install -U setuptools && python3 rsf.py

3.RSF渗透演示

这里我就直接挪用我之前在“iPhone/iPad通过iSH安装Routersploit对路由器进行渗透”一文中写的吧~

「摆烂兼躺平」

3.1RSF模块与其它说明

先给各位介绍下RSF的模块分类 /其实和Msf差不多

Rsf主要的模块有3个

Scanners - 模块功能主要为检查目标设备是否存在可利用的安全漏洞

Creds - 模块功能主要针对网络服务的登录认证口令进行检测

Exploits - 模块功能主要为识别到目标设备安全漏洞后,对漏洞进行利用,实现提权等目的

其实除此之外还有2个模块

payloads - 负责为各种体系结构和注入点生成有效负载的模块;

generic - 执行通用攻击的模块

这里再给大家说明一下Rsf命令行中的指令有哪些

免得下面的教程步骤你们看得都一头雾💦

use 模块 (使用该模块)

set 变量 (配置变量)#通常用于设置目标与线程

show options (显示模块选项)

check (检查目标是否有漏洞可以利用)

run (对目标运行模块)

3.1扫描漏洞

「目标路由器:我家的古董Tenda路由器」

这里我使用scanners中的autopwn扫描程序,用于扫描目标路由器的漏洞

#这里它会将所有RSF收录的漏洞都扫描一遍

启动Rsf并在Rsf命令行中执行一下命令「使用scanners/autopwn扫描程序」

use scanners/autopwn设置目标路由器的IP「这个你可以在设置中轻松找到」

set target 192.168.0.100然后运行[扫描时间比较久,可以喝杯奶茶浅浅地歇一下]/在这段扫描过程中Rsf会输出一堆玩意

run

这里再给各位介绍一下[ + ][ - ][ * ]代表的意思

[ + ]存在漏洞

[ - ]漏洞不存在

[ * ]无法确定 #这种需要在扫描完成后自己手工测试

从扫描结果可以看到该路由器存在eseries_themoon_rce漏洞,接下来就得Exploits模块出场了

3.2利用漏洞

这里我们直接把上面扫描结果中显示的漏洞位置复制下来并启动它:

use exploits/routers/linksys/eseries_themoon_rce后面我就不再一步一步说明了

看不懂的盆友可以看看“3.1RSF模块与其它说明”这部分的说明噢~

这里可以看到Rsf攻击成功了并进入了cmd界面

注意:到这里攻击还没有结束,下面还需要对漏洞进行进一步利用

好吧利用没有成功/捂脸,可能是我哪个部分的配置出了问题,理论上如果成功的话会返回一个shell用于执行命令

这也说明Rsf还是比较鸡肋的,渗透效果并不是那么明显,漏洞利用的成功率也有那么亿点点低.......

4.警告

即便路由器完全没有设防,或者很容易入侵,你也要明白未经许可入侵路由器是非法的,要使用它,请确保你已经获得准许~

另外,autopwn弄出的动静可能会有点大,可能会被某些安全防御措施检测到

【Android整活计划:传送门】

【转载请注明出处及原作者】

到了这里,关于安卓手机通过Termux免Root运行Routersploit对路由器进行渗透【Rsf】【渗透工具】【Termux】的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!