😋大家好,我是YAy_17,是一枚爱好网安的小白,正在自学ing。

本人水平有限,欢迎各位大佬指点,一起学习💗,一起进步⭐️。

⭐️此后如竟没有炬火,我便是唯一的光。⭐️

目录

前言

Vulhub简介

安装Docker

更新软件

安装HTTPS协议和CA证书

安装docker

验证docker是否安装成功

安装pip

安装docker-compose

查看安装的docker-compose版本

安装Vulhub

下载Vulhub文件

查看Vulhub的漏洞靶场

演示启动Vulhub漏洞环境

切换到要启动的漏洞的目录

启动环境

查看启动的环境

浏览器访问

关闭环境

总结

前言

在我们学习网络安全中,一个好的漏洞靶场环境,有利于我们的学习和进步,正所谓:工欲善其事,必先利其器;vulhub靶场环境使用简单方便,便将搭建的过程记录一下。

Vulhub简介

Vulhub是一个基于

docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。官方地址:

Vulhub - Docker-Compose file for vulnerability environment

Vulhub的github地址:

GitHub - vulhub/vulhub: Pre-Built Vulnerable Environments Based on Docker-Compose

安装Docker

由于Vulhub是一个基于

docker和docker-compose的漏洞环境集合,在安装Vulhub之前需要先安装Docker

更新软件

apt-get update

安装HTTPS协议和CA证书

apt-get install -y apt-transport-https ca-certificates

安装docker

apt install docker.io

验证docker是否安装成功

#查看docker的版本

docker -v

#启动docker

systemctl start docker

#显示docker的信息

docker ps -a

安装pip

apt-get install python3-pip

安装docker-compose

pip3 install docker-compose

查看安装的docker-compose版本

docker-compose -v

安装Vulhub

下载Vulhub文件

git clone https://github.com/vulhub/vulhub.git

查看Vulhub的漏洞靶场

cd vulhub/ #ls 查看

演示启动Vulhub漏洞环境

切换到要启动的漏洞的目录

这里以flask-ssti为例。

cd vulhub/flask/ssti

启动环境

docker-compose build

docker-compose up -d

这里我在执行docker-compose up -d 的时候出现了错误,经过查阅相关资料,大概是缺少一个文件,在docker安装之后是没有这个文件的,需要手动的创建这个文件,该文件名为daemon.json。该文件的默认路径为:/etc/docker/daemon.json

vim /docker/daemon.json

这里我们用到镜像加速的配置参数;registry-mirrors":[“xxxx”],#中括号中填入镜像加速的地址

{ "registry-mirrors":["https://docker.mirrors.ustc.edu.cn"]

}

之后便是让这个文件生效,并且重新启动docker。

systemctl daemon-reload

systemctl restart docker

之后重新up漏洞环境,便可以拉取成功。

查看启动的环境

docker-compose ps

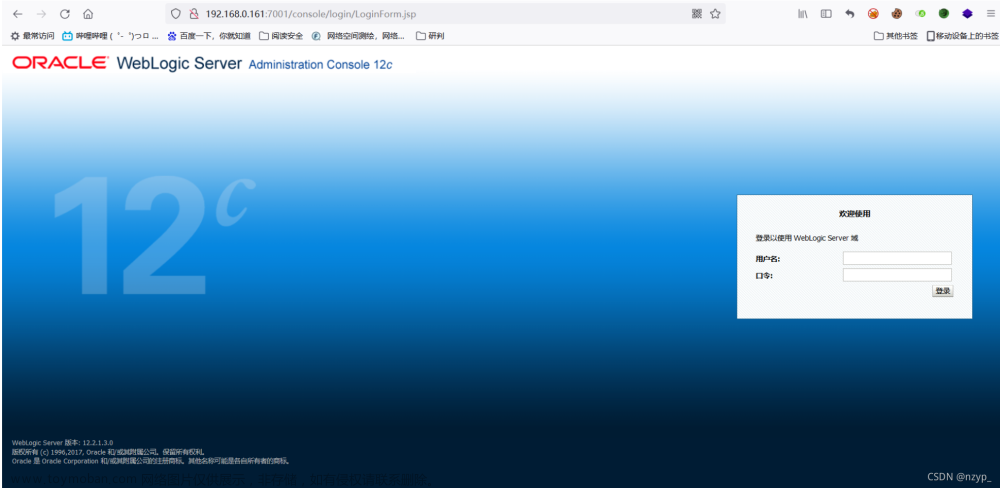

浏览器访问

通过浏览器访问127.0.0.1:8000

关闭环境

docker-compose down

文章来源:https://www.toymoban.com/news/detail-455607.html

文章来源:https://www.toymoban.com/news/detail-455607.html

总结

简单记录下Docker搭建Vulhub靶场的过程,希望自己的文章能够帮助到有需要的小伙伴。文章来源地址https://www.toymoban.com/news/detail-455607.html

到了这里,关于Docker搭建Vulhub漏洞环境的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[CVE-2021-44228]:log4j2漏洞学习与复现流程详解(vulhub环境)](https://imgs.yssmx.com/Uploads/2024/02/473196-1.png)