1、漏洞概述

Oracle官方发布了2021年7月份安全更新通告,通告中披露了WebLogic组件存在高危漏洞,攻击者可以在未授权的情况下通过IIOP、T3协议对存在漏洞的WebLogic Server组件进行攻击。成功利用该漏洞的攻击者可以接管WebLogic Server。

这是一个二次反序列化漏洞,是CVE-2020-14756和CVE-2020-14825的调用链相结合组成一条新的调用链来绕过weblogic黑名单列表。

2、影响范围

Oracle WebLogic Server 10.3.6.0.0

Oracle WebLogic Server 12.1.3.0.0

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

Oracle WebLogic Server 14.1.1.0.0

3、复现环境

vulfocus在线靶场

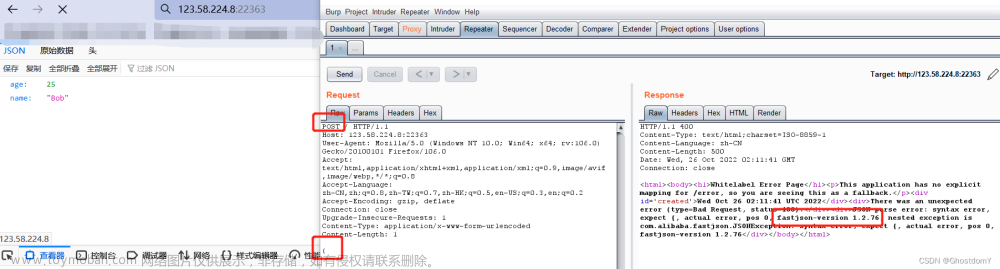

4、漏洞复现

复现所需以下工具:

JDNI注入:https://github.com/welk1n/JNDI-Injection-Exploit/releases/tag/v1.0 文章来源:https://www.toymoban.com/news/detail-456469.html

漏洞利用:文章来源地址https://www.toymoban.com/news/detail-456469.html

到了这里,关于WebLogic反序列化漏洞复现+利用工具(CVE-2021-2394)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!