linux如何限制ssh远程连接

在使用ssh远程登录我们的linux操作系统的时候,ssh 根据 ip,port来确定主机

为了增加系统的安全与稳定性

我们可以在终端(服务器)进行对ip 以及 port的限定,从而过滤掉不符合要求的ssh,让其无法连接到目标主机

1.限定port (配置较为复杂,安全系数较高)

ssh 重要配置文件在: /etc/ssh/sshd_config

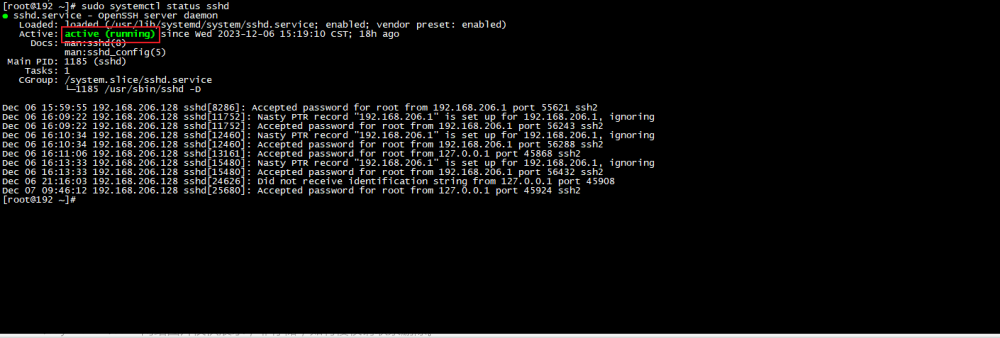

不妨使用 cat -n 命令 查看并找到 服务器的ssh 现在的port : 默认 22 如图1

修改ssh的port三个步骤:

1.vim /etc/ssh/sshd_config 修改其中的Port 比如 由22变为13000

2.firewall-cmd --zone=public --add-port=13000/tcp --permanent 将此port添加至防火墙

若添加成功 则提示success 如图2

3.semanage port -a -t ssh_port_t -p tcp 13000 将修改的port添加至SElinux 如图3

验证ssh port是否完成修改

semanage port -l | grep ssh

结果 ssh_port_t tcp 13000,22 如图4

最后重启sshd服务

/bin/systemctl restart sshd.service

此时ssh端口已经由 22 修改为我们设定的 13000

故再次进行ssh远程连接时,需要设置连接端口 为 13000

图1:可以修改第17行的port,修改后去掉前面#号

图2.将修改后的port加入防火墙

图3.将修改后的port添加至SElinux

图4.查询结果ssh的port已经由22修改为13000

** 最后不要忘记重启sshd服务哦 **

/bin/systemctl restart sshd.service

2.限定ip (配置较为简易,安全系数高)

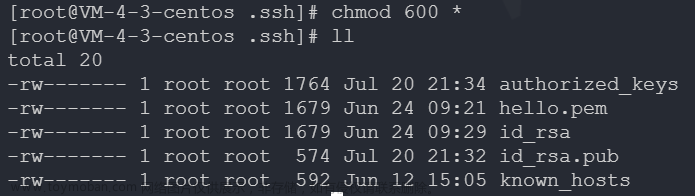

指定目的ip 允许进入 其余ip 禁止进行/etc/hosts.allow 此文件中可设置 允许进入的目的ip

命令为 sshd:192.168.0.1:allow 注:此处192.168.0.1 为目的ip,可根据需要进行指定 如图5

若制定多个则为 sshd:192.168.0.1:allow , 192.168.0.2:allow/etc/hosts.deny 此文件中可设置 允许进入的目的ip

命令为 sshd:ALL 禁止所有 注:已将的allow的ip除外 如图6

当然也可以对单个或者多个ip进行禁止文章来源:https://www.toymoban.com/news/detail-456617.html

sshd:192.168.0.1

注:allow 优先级高于 deny

补充内容(centos图形化界面到命令行界面切换)

1:打开终端

2:输入systemctl get-default 查看当前启动界面

结果若为:graphical.target 图形界面multi-user.target 命令行界面

3:输入 systemctl set-default multi-user.target

按回车键即可设置为默认以文本界面启动;

4.输入 systemctl set-default graphical.target

按回车键即可设置为默认图形化界面启动;

5:输入 reboot 重新启动;文章来源地址https://www.toymoban.com/news/detail-456617.html

到了这里,关于linux如何限制ssh的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!