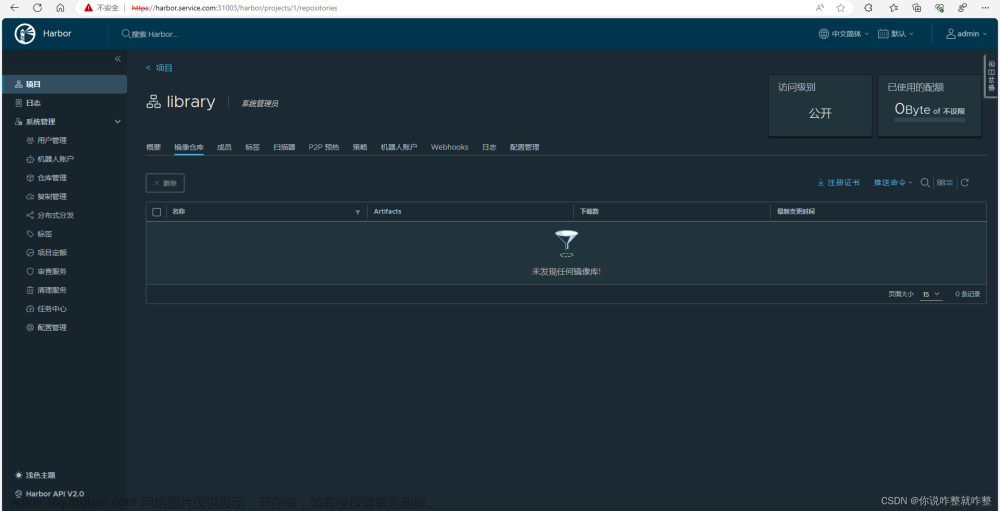

k8s创建私有仓库凭据有两种方式

1.使用kubectl命令创建secret

2.使用docker凭证作为k8s的凭据。

1.使用kubectl命令创建secret

kubectl create secret docker-registry <name> --docker-server=DOCKER_REGISTRY_SERVER --docker-username=DOCKER_USER --docker-password=DOCKER_PASSWORD --docker-email=DOCKER_EMAIL

<name>:凭据名称

DOCKER_REGISTRY_SERVER:私有服务地址

DOCKER_USER:登录账号

DOCKER_PASSWORD:密码

DOCKER_EMAIL:邮箱

2.使用docker凭证作为k8s的凭据。

1.首先登录私有服务

docker login -u admin -p 123456 192.168.0.76:812.查看auth文件内容文章来源:https://www.toymoban.com/news/detail-458024.html

cat /root/.docker/config.json3.基于auth文件创建secret文章来源地址https://www.toymoban.com/news/detail-458024.html

kubectl create secret generic mysecrettest \

--from-file=.dockerconfigjson=/root/.docker/config.json \

--type=kubernetes.io/dockerconfigjson3.在yaml文件中使用凭据

apiVersion: v1

kind: Pod

metadata:

name: mytest

namespace: default

spec:

containers:

- name: mytest

image: zztestimg:latest

imagePullSecrets:

- name: mysecrettest到了这里,关于k8s使用私有镜像仓库的访问凭据配置的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!