访问控制列表的定义

ACL作用

ACL分类

标准ACL:

表号为1-99

只能基于源IP地址对包进行过滤

扩展ACL:

表号为100-199

以源IP地址、目的IP地址、源端口号、目的端口号、协议号作为过滤标准,可以精确的限制到某一种具体的协议。

ACL原理

标准ACL语法

access-list 表号 permit/deny 源IP或源网段 反子网掩码

access-list 1 deny 192.168.1.0 0.0.0.255 (000的反掩码表示严格匹配1网段的包)# 并且给拒绝的是网段

access-list 1 permit any # 允许所有流量通过

access-list 1 deny host 192.168.1.3 #拒绝单个主机通过

标准ACL完整应用

acc 1 deny 192.168.1.0 0.0.0.255 # 拒绝1网段的流量通过

acc 1 permit any # 还得加一个允许所有通过

查看acl表

show access-list //查看所有ACL表

show access-list <表号> //查看某个ACL表

之后将ACL应用到接口

int f0/0

ip access-list <表号> in/out

注:一个接口的一个方向只能调用一个ACL表。

拓扑

需求

1.0网段拒绝3.0网段的访问

部署

配置PC16终端地址

配置PC18地址

配置PC17

之后配置路由器各个接口地址以及配置跨段路由;可参考前面的nat笔记,此处时间问题不再列出

配置R5路由

Router(config)#access-list 1 deny 192.168.3.0 0.0.0.255

Router(config)#access-list 1 permit any

之后可以查看创建的acl表

Router(config)#do show acc

‘’

‘’

之后将其表应用接口使其生效

Router(config)#int f0/0 # 应用于所选接口的最末端的接口使其影响最小

Router(config-if)#ip access-group 1 out # 流量方向为出方向所以为out

效果测试

此时我们可以发现主机不可达 (访问控制效果生效)

扩展ACL

access-list 100 deny ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 # 拒绝1网段的所有主机访问2网段

access-list 100 permit ip host 192.168.1.2 192.168.2.0 0.0.0.255 # 允许1.2的主机访问2网段

access-list 100 permit tcp 192.168.1.2 0.0.0.0 192.168.2.254 0.0.0.0 eq 80 #允许1.2的主机访问服务器的80端口;可简写为:access-list 100 permit tcp host 192.168.1.2 host 192.168.2.254 eq 80

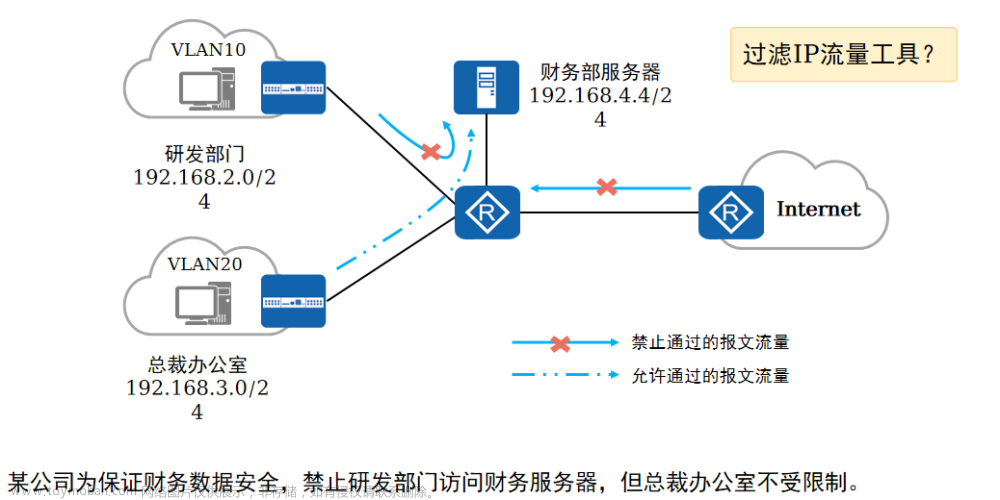

拓扑

需求

192.168.5.254只允许PC18(3.2)访问;允许1.0网段全部访问;其他主机都拒绝

部署

先配置服务器地址

下面三条命令创建ACL表

Router(config)#access-list 100 permit ip host 192.168.3.2 host 192.168.5.254

Router(config)#access-list 100 permit ip 192.168.1.0 0.0.0.255 host 192.168.5.254

Router(config)#access-list 100 deny ip any host 192.168.5.254

将建的acl控制表应用到路由器7的F0/1接口(出)

Router(config-if)#ip access-group 100 out

效果图

我们可以看到没应用规则前其他主机也是可以访问的

应用acl规则之后主机不可达

命名ACL

命名ACL是以列表名称代替列表编号来定义ACL,同样包括标准和扩展两种列表。命名ACL还可以被用来从某一特定的ACL中删除个别的控制条目,这样可以使网络管理员方便修改ACL

命名ACL分类

命名标准ACL

命名扩展ACL

命名ACL优点

通过命令访问控制列表可以很方便的管理ACL规则,可以随便添加、插入和删除规则,而无需删除整个访问控制列表了

语法

命名标准ACL

Router(config)#ip access-list standard vlan10

Router(config-std-nacl)#permit 192.168.1.0 0.0.0.255

Router(config-std-nacl)#deny 192.168.2.0 0.0.0.255

命名扩展ACL

Router(config)#ip access-list extended WW

Router(config-ext-nacl)#permit tcp host 192.168.1.2 host 192.168.5.254 eq telnet

Router(config-ext-nacl)#permit tcp host 192.168.2.3 host 192.168.5.254 eq www

Router(config-ext-nacl)#permit icmp host 192.168.3.2 host 192.168.5.254文章来源:https://www.toymoban.com/news/detail-458198.html

Router(config-ext-nacl)#deny ip any any文章来源地址https://www.toymoban.com/news/detail-458198.html

到了这里,关于ACL访问控制实验——CISCO的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!