01. Web漏洞靶场的搭建

Web漏洞靶场的搭建(上)

什么是Web安全?

什么是Web

Web是互联网的总称,全称为World Wide Web,缩写WWW,即全球广域网,也称为万维网,它是一种基于超文本和HTTP的、全球性的、动态交互的、跨平台的分布式图形信息系统。

简单说来,Web是一种体系结构,通过它可以访问遍布于因特网主机上的链接文档。

什么是web安全?

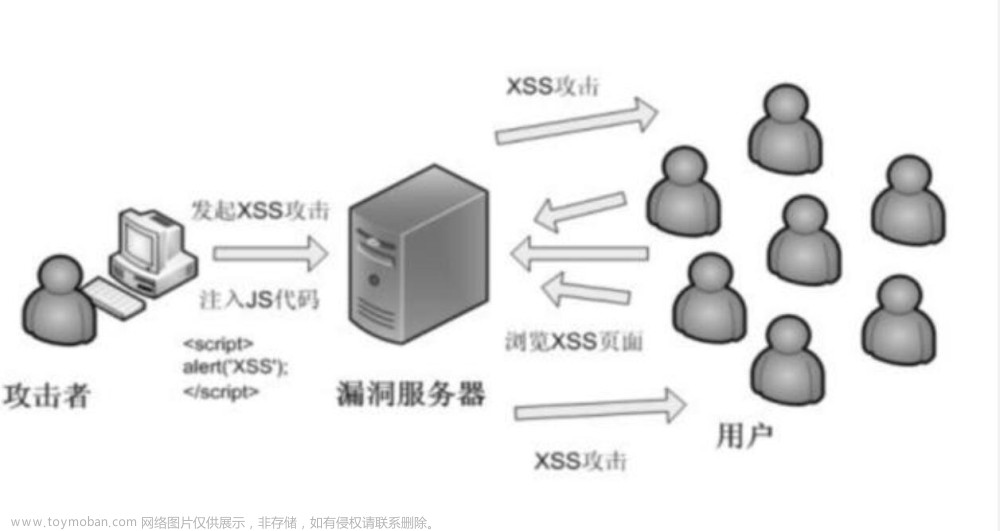

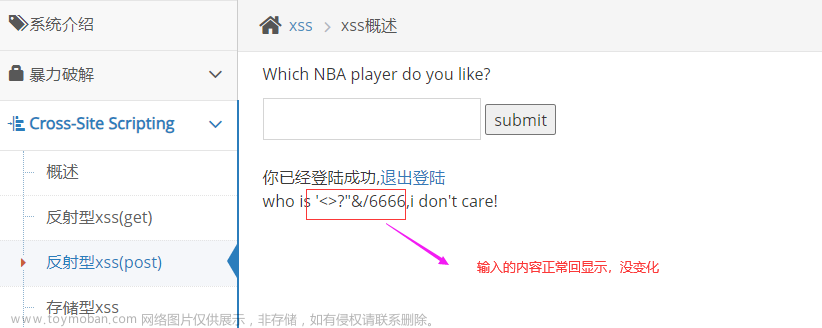

web安全简单说来就是网站的安全,那么我们需要学习的是,网站上面可能出现哪些漏洞,如何寻找这些漏洞,如果利用这些漏洞。

漏洞挖掘

漏洞定义:

官方定义:漏洞是在硬件、软件、协议的具体实现或系统安全策略上存在缺陷,从而使攻击者能够在未授权的情况下访问或破坏系统。

通俗:只要可以给厂商带来损失的全都是漏洞

常规的漏洞(很有必要了解)

常规漏洞

漏洞靶场之DVWA

DVWA靶场搭建

DVWA搭建

PHP环境 Windows Apache Mysql Php

DVWA源代码

六步快速搭建DVWA

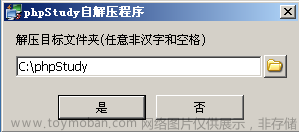

- 下载并安装PHPstudy http://public.xp.cn/upgrades/PhpStudy2018.zip

- 将解压后的DVMA源代码放置在phpstudy安装目录的WWW文件夹

- 进入DVWA/config目录,将config.inc.php.dist最后的.dist删去

- 打开刚刚重命名的config.inc.php文件,修改db_user和db_password root root

- 浏览器访问http://127.0.0.1/DVWA/setup.php,点击最下方的Create Database

- 浏览器访问http://127.0.0.1/DVWA/,输入用户名admin,密码password登录dvwa

Web漏洞靶场的搭建(下)

Docker安装

Docker

Docker是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的镜像中,然后发布到任何流行的Linux或Windows操作系统的机器上,也可以实现虚拟化。容器是完全使用沙箱机制,相互之间不会有任何接口。

安装配置

uname -a #显示内核系统信息

uname -v #显示内核版本

更换apt源

apt源路径为:/etc/apt/source.list

sudo vim /etc/apt/source.list

按i进入编辑模式,将以下复制进去然后按esc键输入冒号(:wq)保存退出

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

更新apt源

sudo apt-get update #更新apt源

安装和验证

sudo apt-get install -y docker docker-compose #安装docker和docker-compose

docker --version #查看版本

docker-compose --version

启停管理

sudo systemctl start/stop/restart docker # 启动、停止、重启

配置加速器

使用 Docker 的时候,经常需要从官方获取镜像,但是由于显而易见的网络原因,拉取镜像的过程非常耗时,严重影响使用 Docker 的体验。

sudo vim /etc/docker/daemon.json

{"registry-mirrors": [

"https://dockerhub.azk8s.cn",

"https://reg-mirror.qiniu.com",

"https://1rqfztnd.mirror.ailiyuncs.com"

]

}

使加速器生效

sudo systemctl daemon-reload #重新加载配置文件

sudo systemctl restart docker #重启docker文章来源:https://www.toymoban.com/news/detail-459456.html

使用docker运行漏洞靶场

漏洞靶场

docker安装dvwa:文章来源地址https://www.toymoban.com/news/detail-459456.html

- docker search dvwa # 搜索DVWA

- docker pull citizenstig/dvwa # l拉取安装指定dvwa

- docker run --rm --name dvwa -it -p 8888:80 citizenstig/dvwa # docker运行dvwa

- netstat -ntulp |grep 8888 # 查看容器指定端口是否被打开

- 访问localhost:8888进行dvwa的访问

作业

- 搭建自己的DVWA靶场

到了这里,关于01. Web漏洞靶场的搭建的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!