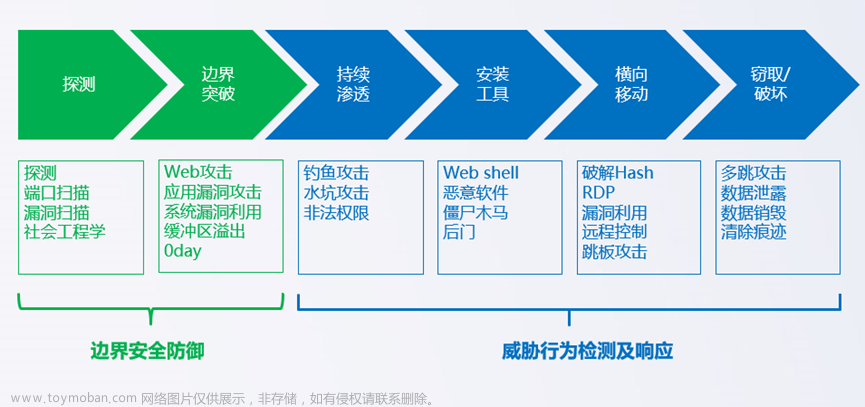

本质不同

病毒(蠕虫)具有自我传播、复制、破坏电脑文件、对电脑造成数据上不可逆转的损失。而木马是伪装成这正常程序获取用户信任而入侵,潜伏在电脑中盗取用户资料与信息

特征不同

病毒的特征:很强的感染性;一定隐蔽性;一定的潜伏性;特定的触发性;不可预见性;很大的破坏性

蠕虫的特征:它的入侵对象是整个互联网上的电脑,不采用将自身复制在租住程序的方式传播;通过互联网传播,极强的感染性,破坏性

木马的特征:主要包括隐蔽性,自动运行性,欺骗性,自动恢复性,自动打开端口

木马的传播方式

- 利用下载进行传播,在下载过程中进入程序,当下载完毕打开文件就将病毒植入到电脑中

- 利用邮件进行传播,很多陌生邮件里面掺杂了病毒种子,一旦邮件被打开,病毒就被激活

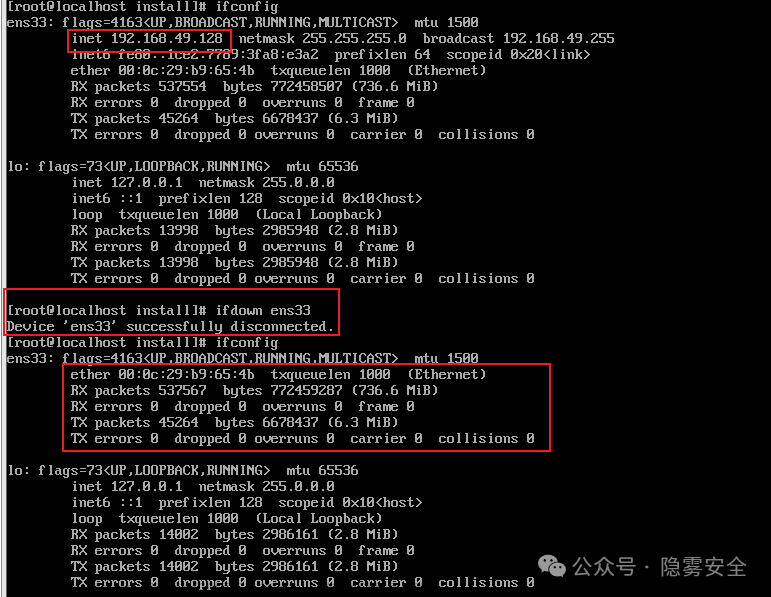

- 利用系统漏洞进行传播,当计算机 存在漏洞,就成为木马病毒攻击的对象

- 利用远程链接进行传播

- 利用网页进行传播,在浏览网页时会经常跳出很多网页,这种页面就是病毒驻扎的地方

- 利用蠕虫病毒进行传播

什么是蠕虫

蠕虫是病毒的一种,但它与普通病毒之间有着很大的区别。一般认为:蠕虫是一种通过网络传播的病毒,他具有病毒的一些共性,如传染性、隐蔽性、破坏性,同时也具有自己的一些特征,如不利用文件寄生(不将自己附着到宿主程序,有的只存在于内存中),它是一种独立智能程序,对网络造成拒绝服务

普通病毒需要传播受感染的驻留文件进行复制,而蠕虫不使用驻留文件即可以在系统之间进行自我复制,普通病毒的传染能力主要是针对计算机内的文件,而蠕虫病毒的传染目标是互联网内的所有计算机。它能控制计算机上可以传输文件或信息的功能,一旦你的系统感染蠕虫,蠕虫即可自行传播,将自己从一台计算机复制到另一台计算机,更危险的是,它还可大量复制。

此外蠕虫会消耗内存或宽带,从而导致计算机崩溃,而且它传播不必通过‘宿主’程序或文件,因此可以潜入您的系统并允许。

主机计算机蠕虫被完全包含(侵占)在它们允许的计算机中,并且使用网络的连接仅将自身拷贝到其他计算中,主机计算机将自身对得拷贝加入到另外的主机后,就会终止它自身(因此在任意给的的时刻,只有一个蠕虫的拷贝允许)

蠕虫病毒一般是通过1434端口漏洞传播

僵尸网络传染

僵尸网络的创建通常不仅仅是为了攻击一台电脑,他们被设计用来感染数百万台设备。僵尸主机经常通过木马病毒在计算机上部署僵尸网络。这通常要求用户通过打开电子邮件附件、点击恶意弹出广告或从网站下载危险软件来感染自己的系统。在感染设备账户,僵尸网落就可以自由访问和修改个人信息,攻击其他计算机,并犯下其他罪行。更复杂的僵尸网络甚至可以自我传播,自我发现和感染设备。这类自主机器人执行“寻找并感染”任务,不断在网上搜索缺乏操作系统更新或杀毒软件的易受攻击的联网设备。僵尸网络很难被发现。他们只使用少量的计算机能力,以避免干扰正常的功能和警告用户。更先进的僵尸网络甚至被设计成能更新自己的行为,以阻止网络安全软件的检测。僵尸网络几乎可以感染任何直接后无线连接到的网络设备

僵尸网络结构

1.客户机-服务器模型

客户机-服务器僵尸网络结构类似于一个基本网络,其中有一个主服务器控制来自每个客户机的信息传输。僵尸主机使用特殊的软件来建立命令和控制服务器(c&c)服务器,将指令转发给每个客户端设备。虽然客户机-服务器模型在获取和维护对僵尸网络的控制方面工作和很好,但是它有几个缺点:执法人员比较容易定位C&C服务器,而且它只有一个控制点。摧毁服务器,僵尸网络就死机了

2.点对点(p2p)文章来源:https://www.toymoban.com/news/detail-460150.html

新的p2p僵尸网络不再依赖于一个集中的c&c服务器,而是使用了更加互联的点对点(p2p)结构。在p2p僵尸网络中,每个被感染额设备都扮演者客户端和服务器端的角色。每个机器人都有一个其他受感染设备的列表,他们会寻找这些设备进行更新,并在他们之间传输信息,P2P僵尸网络结构使得执法部门更难找到任何集中的源头文章来源地址https://www.toymoban.com/news/detail-460150.html

到了这里,关于病毒、蠕虫、木马学习笔记的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!