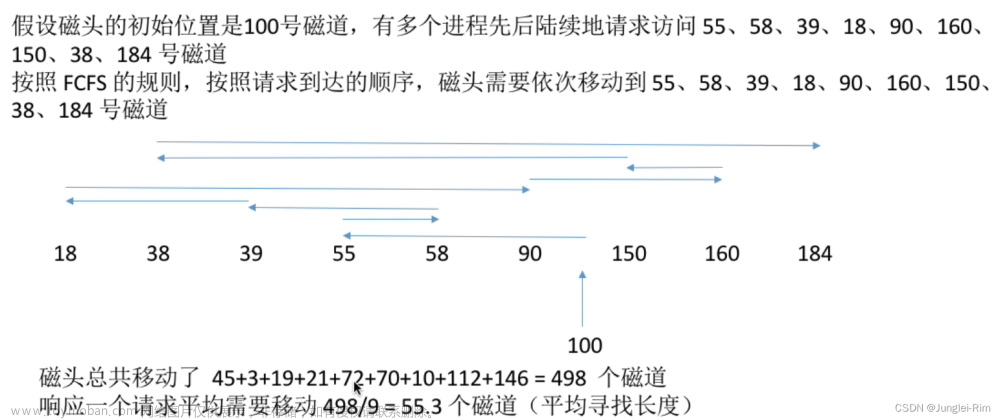

Deathnote

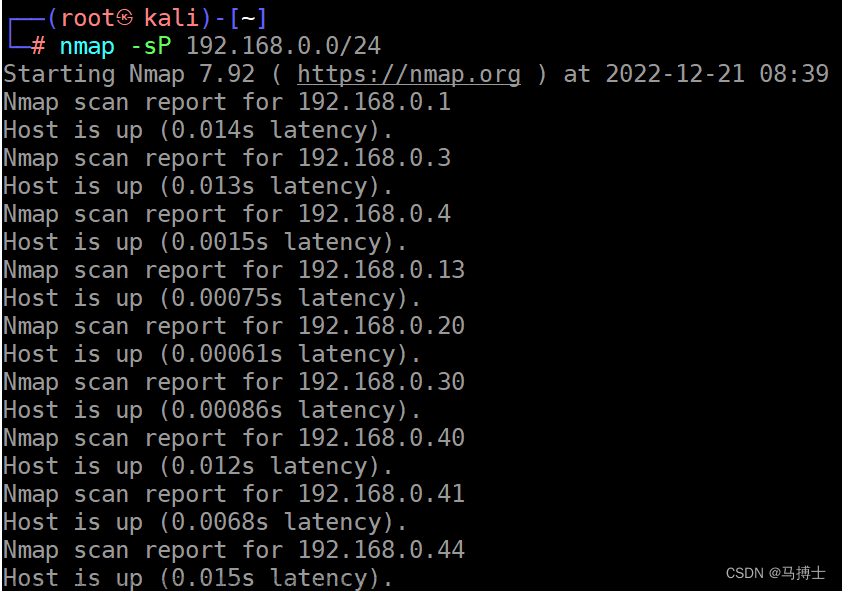

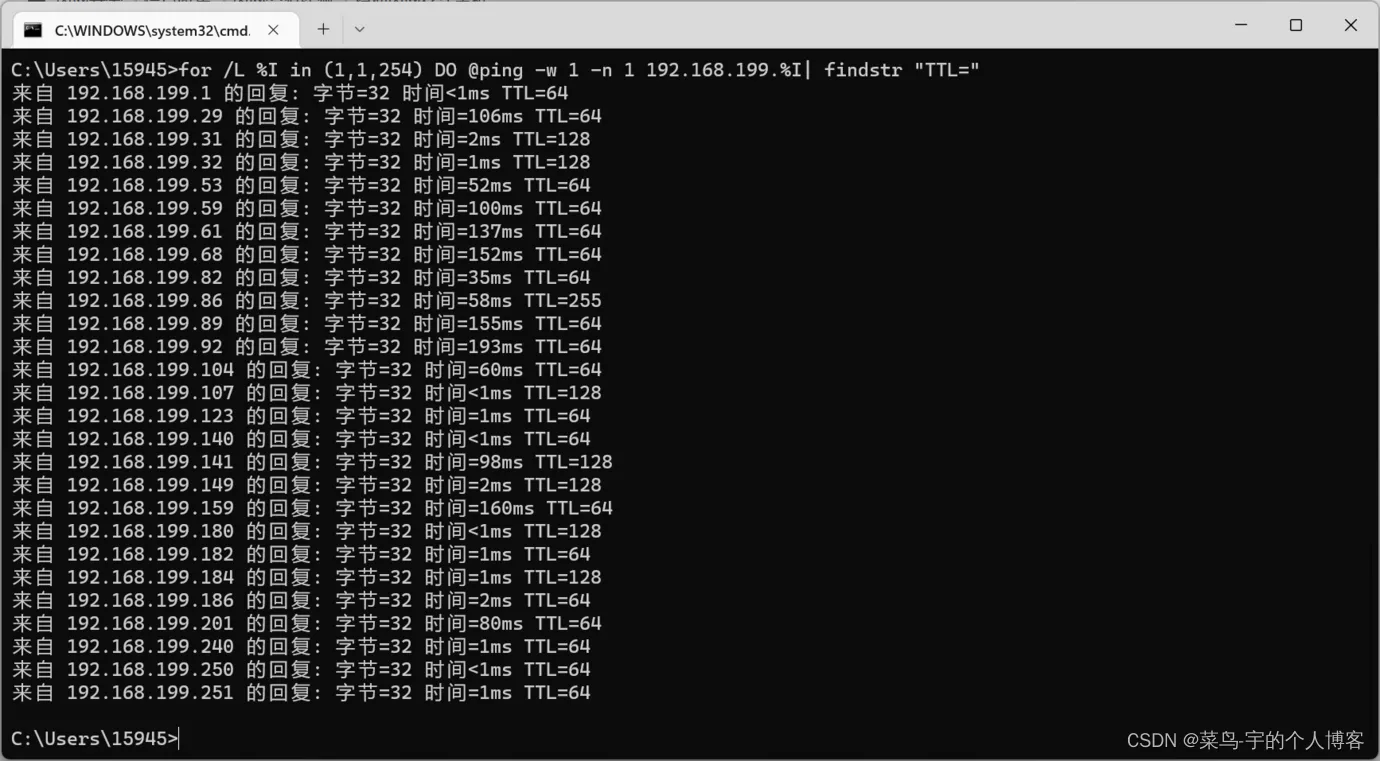

1.主机发现

arp-scan -l

2.扫描端口

nmap -Pn -sV -P- -A 192.168.80.132

开放了80、22端口

3.访问80端口

- 修改host文件访问80端口时进行了跳转到deathnote.vuln/wordpress,修改hosts文件,将该域名解析到靶机ip

windows hosts文件路径:C:\Windows\System32\drivers\etc\hosts

linux hosts文件路径:/etc/hosts

192.168.80.132 deathnote.vuln

-

这个靶场是死亡笔记的主题,头像是死亡笔记男主神无月,死亡笔记的持有者之一,外界称为基拉,也就是kira,上面写的是我会干掉你 L,L是剧中的侦探,为了抓捕男主基拉

-

hint表示线索,让我们寻找notes.txt或者L的评论

4.路径扫描

dirsearch -u http://192.168.80.132/ -e *

5.访问web路径,寻找线索

-

robots.txt

-

根据提示访问/important.jpg,进行了一个304跳转

-

这不是一个普通的图片,将他下载下来用文件编辑器打开,或者用curl命令访问呢

curl http://192.168.80.132/important.jpg

翻译过来是

我是八神宗一郎,小光的父亲 我怀疑L关于光是基拉的假设是否正确 我只能给你一些重要的东西来帮助你 登录用户名:user.txt 我不知道密码。 自己去寻找 但是我想应该在网站的提示部分没有找到user.txt,看来只能靠猜了,死亡笔记用户名不是kira就是l,密码就是iamjustic3,就写在主页,看来和这个靶场的简介一样,不用想太多

-

访问/manual/index.html跳转到/manual/en/index.html,发现Apache页面

-

访问/wordpress/wp-login.php,发现登录页面

-

登录成功

-

发现notes.txt文件

6.爆破SSH

-

密码就用notes.txt,用户名无非是下面这几种

kira KIRA l L -

开始爆破,账号

l密码death4mehydra -L user.txt -P notes.txt ssh://192.168.80.132

7.登录SSH

-

用爆破出来的账号密码登录,发现user.txt

-

user.txt文件内容

++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>>>+++++.<<++.>>+++++++++++.------------.+.+++++.---.<<.>>++++++++++.<<.>>--------------.++++++++.+++++.<<.>>.------------.---.<<.>>++++++++++++++.-----------.---.+++++++..<<.++++++++++++.------------.>>----------.+++++++++++++++++++.-.<<.>>+++++.----------.++++++.<<.>>++.--------.-.++++++.<<.>>------------------.+++.<<.>>----.+.++++++++++.-------.<<.>>+++++++++++++++.-----.<<.>>----.--.+++..<<.>>+.--------.<<.+++++++++++++.>>++++++.--.+++++++++.-----------------.

8.解密文件

-

解密user.txt

-

没有什么用,继续信息收集

9.继续探索有价值的信息

-

在/opt/L/kira-case路径下发现case-file.txt文件

the FBI agent died on December 27, 2006 1 week after the investigation of the task-force member/head. aka..... Soichiro Yagami's family . hmmmmmmmmm...... and according to watari , he died as other died after Kira targeted them . and we also found something in fake-notebook-rule folder . -

提示接着去fake-notebook-rule文件下查看,两个文件case.wav和hint

-

查看hint,提示使用cyberchef,一个解密网站

-

wav音频文件,根据前面图片的套路,先file查看一下文件类型,发现是ascii text类型,cat查看内容发现是16进制

-

使用解密网站16进制在线转换成字符串

-

再进行base64解码,得到密码passwd :

kiraisevil

10.切换用户

-

切换到kira用户,使用sudo -l查看特权命令,发现所有命令都可以,直接sudo su切换到root用户

-

查看家目录下的root.txt

cGxlYXNlIHByb3RlY3Qgb25lIG9mIHRoZSBmb2xsb3dpbmcgCjEuIEwgKC9vcHQpCjIuIE1pc2EgKC92YXIp

-

base64解码后得到

please protect one of the following 1. L (/opt) 2. Misa (/var)

11.OVER

-

查看加目录下的root.txt文件,OVER文章来源:https://www.toymoban.com/news/detail-461644.html

文章来源地址https://www.toymoban.com/news/detail-461644.html

文章来源地址https://www.toymoban.com/news/detail-461644.html

到了这里,关于Deathnote的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!