【导读】依据《信息安全技术网络安全等级保护基本要求》(GB/T 22239—2019),第三级以上的等级保护对象应实现基于安全标记的访问控制机制(LBAC)。那具体什么是基于安全标记的访问控制机制?有什么特性?

什么是基于安全标记的访问控制机制?

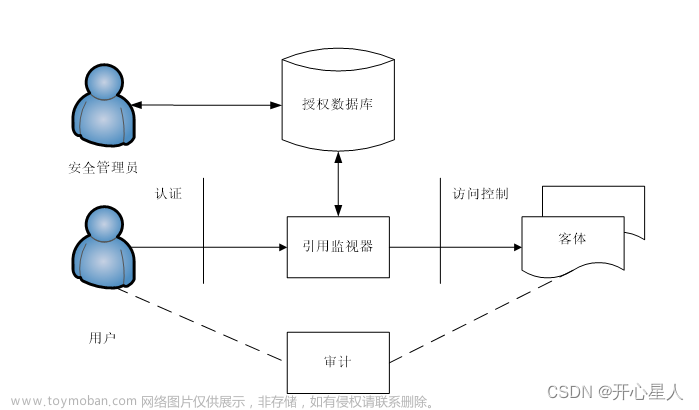

首先我们要清楚,访问控制机制是指对主体访问客体的权限或能力的限制,以及限制进入物理区域(出入控制)和限制使用计算机系统和计算机存储数据的过程(存取控制)。

其次,我们要知道基于安全标记的访问控制机制是指以安全标记为基础,访问许可是根据访问主体和被访问数据资源的安全标记进行判定。

最后我们来看看基于安全标记的访问控制机制有什么特性?

1、以安全标记为基础,访问许可是根据访问主体和被访问数据资源的安全标记进行判定;

2、强制性,访问控制策略(含安全标记)应由授权主体配置,且第四级明确提出了强制访问控制规则的要求,明显区别于自主访问控制机制(DAC);

3、细粒度,访问控制策略对主体和客体的粒度有明确的要求。

基于安全标记的访问控制机制构建模块(来源于网络安全等级保护网)

1、构建数据安全标记:在构建安全标记时,可以依据等级保护对象的定级结果对业务应用系统的数据资源进行梳理,并将数据资源的分类(业务范围)、分级(业务信息安全保护等级)结果作为数据安全标记。

2、构建用户安全标记:梳理业务应用系统的用户职责及工作流,按照日常业务所需为用户打上安全标记,并将用户标识与对应的用户安全标记数据存储在用户标签表中。其中,用户安全标记也包含业务范围和业务信息安全保护等级两个要素,其含义与数据安全标记保持一致。数据资源梳理完成后,将安全标记数据存储到数据库中的数据标签表中,该表用于存储数据资源的基本信息以及对应的数据安全标记。

3、构建访问策略。依据用户及数据资源的安全标记梳理结果初步构建用户安全标记与数据安全标记的映射关系,并将策略结果存储到数据库中访问控制策略表。文章来源:https://www.toymoban.com/news/detail-461776.html

4、实现访问控制机制:以J2EE框架的应用为例,为了最小化的对业务逻辑的侵占,可以利用java注解和AOP的方式实现强制访问控制。首先,Controller层打上业务数据的注解,注解记录需要用到的数据库表名。其次,实现框架的AOP切面接口对Controller层的调用进行拦截,解析请求获取用户角色信息,同时利用反射机制获取表名信息。最后,通过关联查询数据库中的强制访问控制策略表,数据标签表和用户标签表来判断用户是否具备访问对应数据表的权限。文章来源地址https://www.toymoban.com/news/detail-461776.html

到了这里,关于【等保小知识】什么是基于安全标记的访问控制机制?有什么特性?的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!