1、预备知识:Nmap介绍

nmap的功能:端口扫描、主机发现、服务/版本识别、操作系统识别、网络路由跟踪、Nmap脚本引擎;

nmap的扫描方式:Half-open scanning,默认扫描方式;TCP connect;TCP ACK scanning;TCP FIN/Xmass/NULL scanning。

2、实验条件:

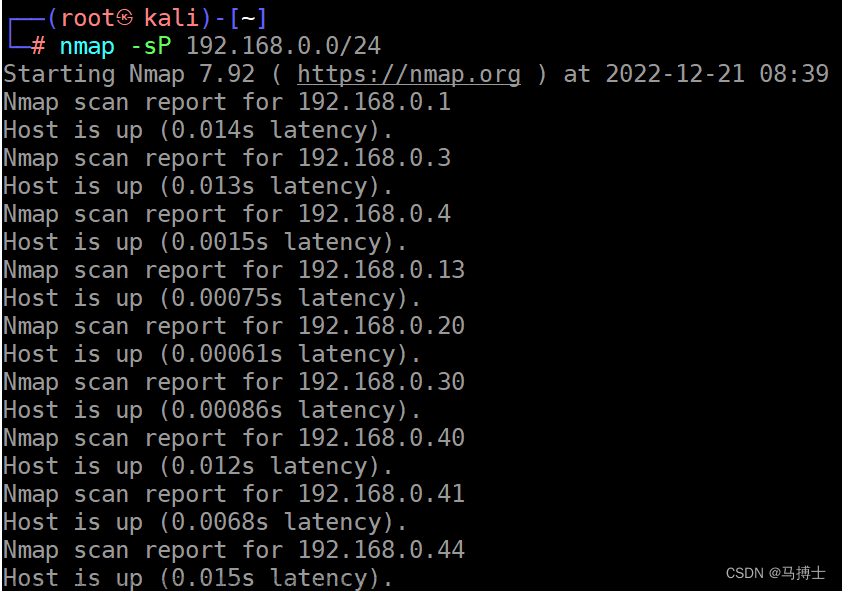

攻击机:Kali Linux(NAT模式)

靶机:Win 7(NAT模式)、XAMPP

3、实验步骤:

nmap [IP地址]:Nmap默认发送一个ping数据包,用来探测目标主机1-10000范围内开放的端口;

nmap -vv [IP地址]:Nmap进行简单扫描,并且详细显示返回的结果;

nmap -sV [IP地址]:版本探测;

nmap -version-intensity 3 [IP地址]:对指定版本进行深度探测;

nmap -version-trace [IP地址]:显示详细的版本探测过程和结果信息;

nmap -O [IP地址]:通过目标开放的端口探测主机所运行的操作系统类型;

nmap -osscan-guess [IP地址]:大胆猜测对方主机的操作系统类型。

4、实验遇到的的些问题

(1)简单使用nmap [IP地址]会探测不到部分端口,并不是winpcap的问题;

(2)简单使用nmap [IP地址]会探测不到部分端口,解决方法:使用nmap -p<range> [IP地址](见下图);

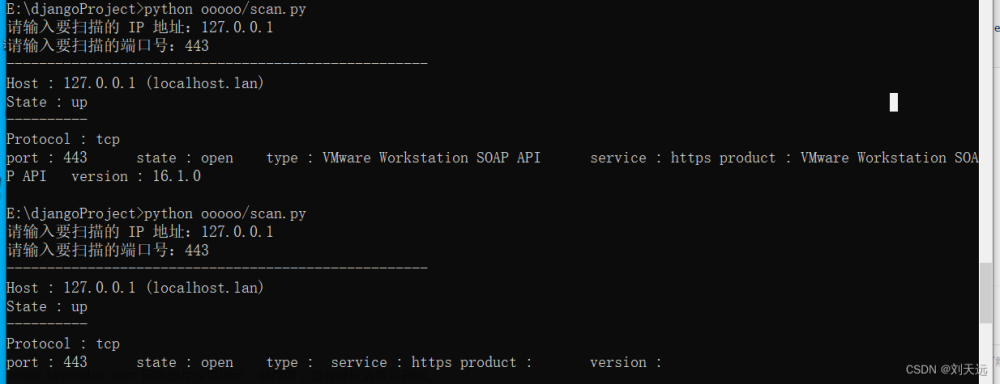

(3)无论是nmap [IP地址],还是nmap -p<range> [IP地址],只能知道端口是否开放,用这两个命令返回的服务可能会不准确,要想知道某个端口对应的服务及版本,用nmap -p<port> -sV [IP地址]

(4)攻击机不能访问靶机的phpmyadmin的解决方法:

1)注释掉httpd.conf文件中原来的

AllowOverride none

Require all denied

并写上:

AllowOverride all

Require all granted

2)注释掉httpd-xampp.conf文件中的Require local;

文章来源地址https://www.toymoban.com/news/detail-462139.html

文章来源:https://www.toymoban.com/news/detail-462139.html

到了这里,关于1.3端口扫描:利用Nmap工具进行端口扫描的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!