破坏计算机信息系统罪 《中华人民共和国刑法》第二百八十六条

违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。

违反国家规定,对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的操作,后果严重的,依照前款的规定处罚。

故意制作、传播计算机病毒等破坏性程序,影响计算机系统正常运行,后果严重的,依照第一款的规定处罚。

单位犯前三款罪的,对单位判处罚金,并对其直接负责的主管人员和其他直接责任人员,依照第一款的规定处罚。

Please do not use in military or secret service organizations, or for illegal purposes.

0x00 准备工具

VMware虚拟机,其中装载了两台主机:

1,攻击端:装有hydra的kali主机;

2,靶机:被设置了密码win7。

0x01 将网络连通

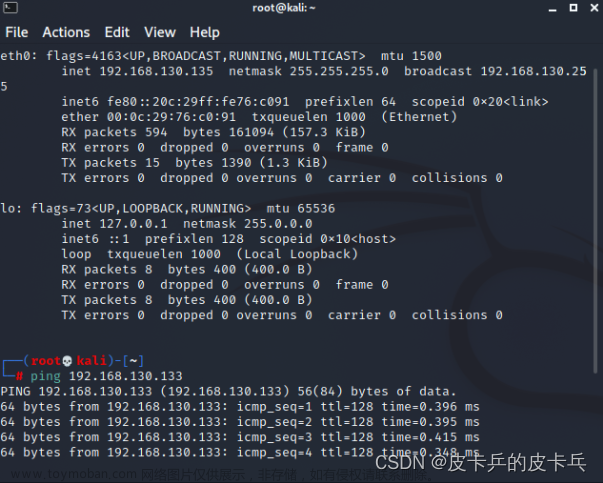

这一步中,我们需要将两台设备的网络使用同种方式连接,确保网络连通。

0x02 确认靶机IP

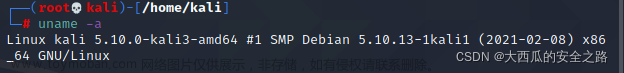

我们从kali查看本机ip

使用fping -g 网段/掩码位以探测靶机ip

也可使用nmap -sn 网段/掩码位探测靶机ip

上面可以探测到除了本机还有其他设备在网段中,接下来需要确认该ip就是我们要找的设备的ip。

使用nmap -O IP地址可以探测到系统版本。

0x03 使用hydra进行攻击

在kali的密码攻击->线上攻击中找到hydra

第一个hydra是命令行版本,hydra-gtk是图形化界面,此处我们使用图形化界面。

Target选项卡中依次选择目标ip、协议,我们选择的协议是smb协议,这是Windows的一种文件共享协议,大多Windows都会默认打开它,我们在之前步骤中使用nmap可以看到的端口为445和139的协议就是它。

在Passwords选项卡中依次指定用户名与密码列表,用户名在打开windows时一般会自己显示出来。

点击

点击start开始攻击。

成功获取到密码。文章来源:https://www.toymoban.com/news/detail-462790.html

0x04 另外:使用命令方式爆破

hydra -l administrator -P /root/smalldict.txt -t 16 -m Both 192.168.111.133 smb

hydra -l root -P /root/smalldict.txt -t 16 -m Both 192.168.111.134 ssh

文章来源地址https://www.toymoban.com/news/detail-462790.html

文章来源地址https://www.toymoban.com/news/detail-462790.html

到了这里,关于使用kali+hydra爆破win7用户密码的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!