两台虚拟机:A和B,A中有工具Cain

A是攻击机, B是靶机

-

首先,在B中使用cmd查看IP地址,注意网关

-

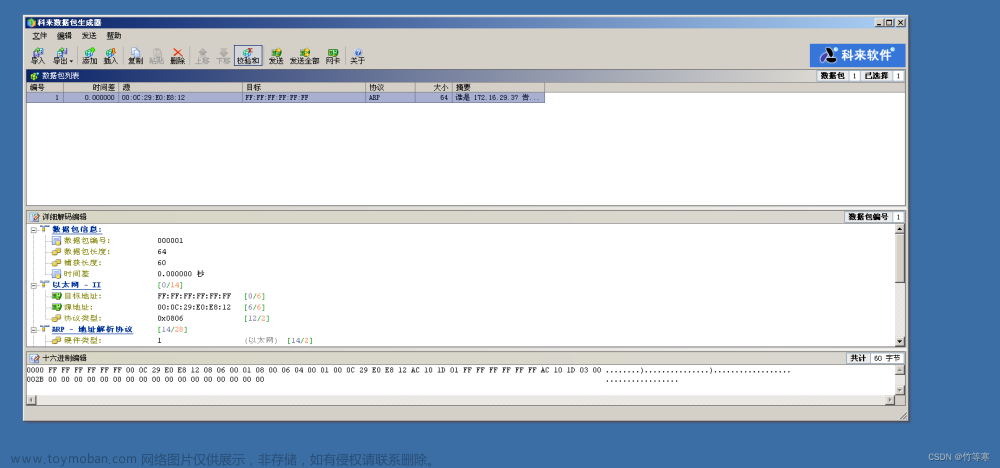

再查看B的ARP表

-

都查看完之后,回带有工具的虚拟机A中,打开Cain

-

下面开始在Cain中进行ARP毒化: 开启监听

-

开始嗅探:Sniffer——先清除以前的记录——添加扫描列表——选择目标,开启ARP毒化

这里面现在可能会以前的扫描记录,右击空白处,然后选择“remove all”,就可以清除以前的记录了

点击蓝色的加号,然后在target里选择range,我们自定义一个目标的IP的范围,这里输入的是主机B的IP范围,例如主机B在15网段,则这里范围就是192.168.15.1~192.168.15.254

之后点击“OK”

这样以来,我们可以扫描出目标IP端内的靶机存活(可能会是多个),我们选择网关的那个,选中之后,点击页面下方有个类似核辐射的那个ARP,进行ARP毒化

进来之后如果有以前的记录,也先“remove all”一下,避免等会可能混淆还是点击那个蓝色的加号,在弹出的页面中,左侧选择网关,右侧选择靶机IP,再点击“OK”

OK之后,我们可以看到出现一条记录

OK之后,我们可以看到出现一条记录 选中上面这条记录,然后点击上面的那个核辐射标志(是上面的那个,不带ARP的)选中之后,那个标志会凹下去

选中上面这条记录,然后点击上面的那个核辐射标志(是上面的那个,不带ARP的)选中之后,那个标志会凹下去

以上就是ARP毒化的过程,下面测试一下ARP毒化是否成功

-

切回到主机B,使用

arp -a,再次查看B的ARP表,比较进行ARP毒化后网关地址的物理地址

我们可以很明显的看到,同一个IP地址,不同的物理地址 -

我们再回到A中,查看本机(A)的IP以及MAC是多少,使用命令:

ipconfig/all 我们可以发现,B网关的MAC地址是A的MAC地址

我们可以发现,B网关的MAC地址是A的MAC地址 -

下面进行实际测试,我们在B中打开浏览器,随意请求一个需要登录的网页(注意,这个网页得有漏洞,ARP欺能通过才行) 下面是我请求的一个网页

输入账号密码,不用管对错,直接输入即可,然后点击登录

我们切回A,在使用的Cain软件,选择页面的下方“password”选项,然后再选择左侧的**“http**” 我们可以看到,刚刚我们输入的账号、密码、以及请求主机(B)的IP、请求网址的URL都出来了

我们可以看到,刚刚我们输入的账号、密码、以及请求主机(B)的IP、请求网址的URL都出来了 -

下面再切回ARP,停止毒化

文章来源:https://www.toymoban.com/news/detail-463439.html

文章来源:https://www.toymoban.com/news/detail-463439.html -

回到B,再次查看arp,我们可以发现,停止毒化后,B的MAC地址恢复了

文章来源地址https://www.toymoban.com/news/detail-463439.html

文章来源地址https://www.toymoban.com/news/detail-463439.html

到了这里,关于网络安全 中间人攻击-ARP欺骗 工具:Cain的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!