OWASP TOP 10漏洞是指由Open Web Application Security Project(OWASP)组织发布的当前最严重、最普遍的10种Web应用程序安全漏洞。以下是每种漏洞的原理、攻击方式和防御方法。

-

注入漏洞(Injection) 原理:攻击者向应用程序中输入恶意代码,使其执行未经授权的操作。 攻击方式:SQL注入、LDAP注入、OS命令注入等。 防御方法:使用参数化查询、输入校验和白名单、最小化权限等。

-

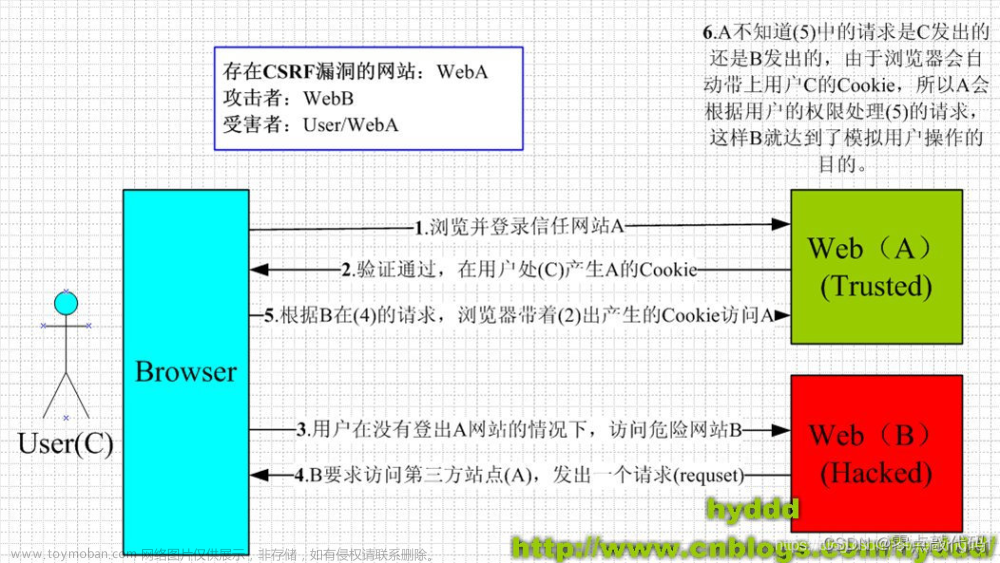

认证和授权漏洞(Authentication and Authorization) 原理:攻击者绕过或破解应用程序的身份验证和授权机制,以获取未经授权的访问权限。 攻击方式:密码猜测、会话劫持、CSRF等。 防御方法:强密码策略、多因素身份验证、会话管理、访问控制等。

-

垂直越权漏洞(Sensitive Data Exposure) 原理:应用程序在未加密或未正确加密的情况下存储和传输敏感信息。 攻击方式:网络嗅探、数据泄露等。 防御方法:加密、数据保护、强密码策略等。

-

XML外部实体漏洞(XML External Entities (XXE)) 原理:应用程序解析XML时,未正确处理外部实体,导致攻击者可以访问系统文件、执行命令等。 攻击方式:XXE攻击等。 防御方法:禁用外部实体、使用最新版本的XML解析器、输入校验等。

-

失效的访问控制漏洞(Broken Access Control) 原理:应用程序未正确实现访问控制机制,导致攻击者能够访问未授权的资源。 攻击方式:直接访问、暴力破解等。 防御方法:访问控制、安全编码、安全测试等。

-

安全配置错误漏洞(Security Misconfiguration) 原理:应用程序或其环境未正确配置,导致攻击者可以访问敏感信息、执行未经授权的操作等。 攻击方式:目录遍历、错误页面泄露等。 防御方法:安全配置、代码审计、最小化权限等。

-

跨站脚本攻击漏洞(Cross-Site Scripting (XSS)) 原理:攻击者向应用程序中输入恶意脚本,使其在用户的浏览器中执行。 攻击方式:反射型XSS、存储型XSS等。 防御方法:输入校验、输出编码、HTTPOnly标记等。

-

不安全的反序列化漏洞(Insecure Deserialization) 原理:应用程序在反序列化数据时未正确验证其完整性和有效性,导致攻击者可以执行未经授权的代码。 攻击方式:注入恶意对象等。 防御方法:输入验证、使用最新版本的序列化器、最小化权限等。

-

使用含有已知漏洞的组件(Using Components with Known Vulnerabilities) 原理:应用程序使用已知存在漏洞的第三方组件,导致攻击者可以利用这些漏洞攻击应用程序。 攻击方式:利用已知漏洞等。 防御方法:使用最新版本的组件、实时跟踪漏洞等。文章来源:https://www.toymoban.com/news/detail-465413.html

-

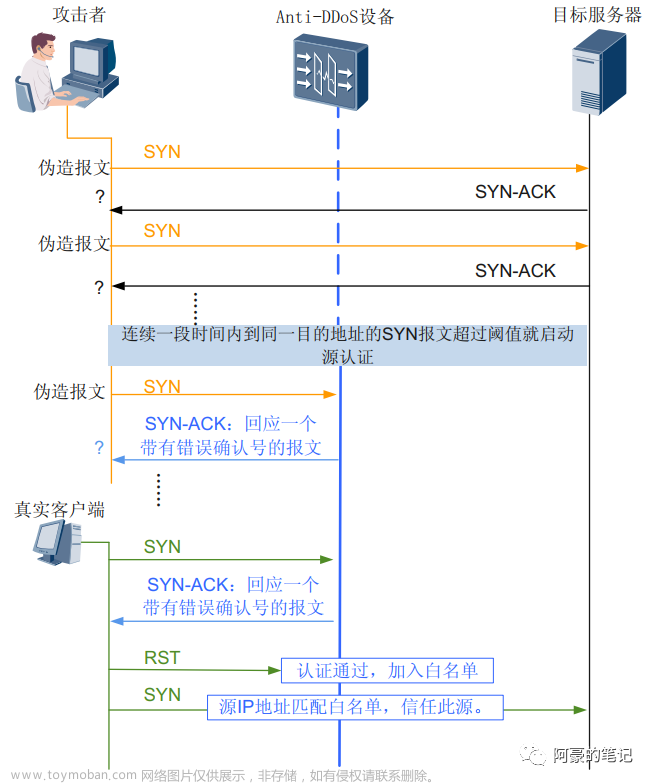

不足的日志记录与监控(Insufficient Logging & Monitoring) 原理:应用程序未正确记录或监控其活动,导致攻击者可以执行未经授权的操作而不被检测。 攻击方式:暴力破解、DDoS攻击等。 防御方法:安全审计、日志监控、入侵检测等。文章来源地址https://www.toymoban.com/news/detail-465413.html

到了这里,关于OWASP TOP 10漏洞的原理 和攻击方式以及防御方法的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!