目录

一、实验目的

二、实验过程

步骤一:创建一个压缩包并对其加密

步骤二:将压缩包存放至Kali虚拟机中

步骤三:使用john查看hash值

步骤四:把hash值写入txt文件

步骤五:用字典破解

步骤六:获取到md5码对应的密码(“123”即为获取到的密码)

三、实验效果

① 压缩文件密码验证正确,可以正常解压

② 解压成功

四、附录

① Hashcat 常用命令介绍

② Hashcat 破解模式介绍

一、实验目的

Hashcat号称宇宙最强密码破解工具,其是一款开源软件,本实验将使用该工具,进行密码的爆破。

注意:该实验进行密码爆破时需根据不同的文件类型等进行爆破模式的选择,该实验选择了rar 压缩包的文件类型。此外,实验所需的字典可从网络资源上获取,或自行编辑(写个包含密码的txt文档就行,该文档在步骤五中使用)。

二、实验过程

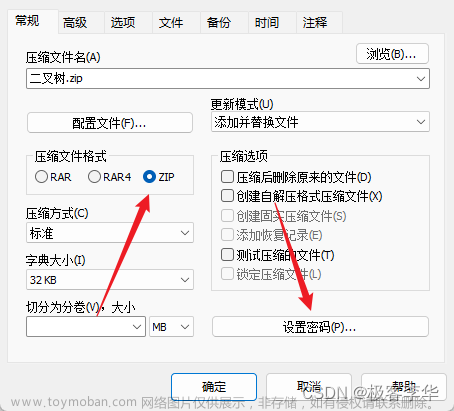

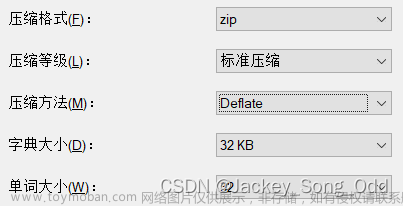

步骤一:创建一个压缩包并对其加密

图 1 创建压缩包并加密

图 2 加密文件

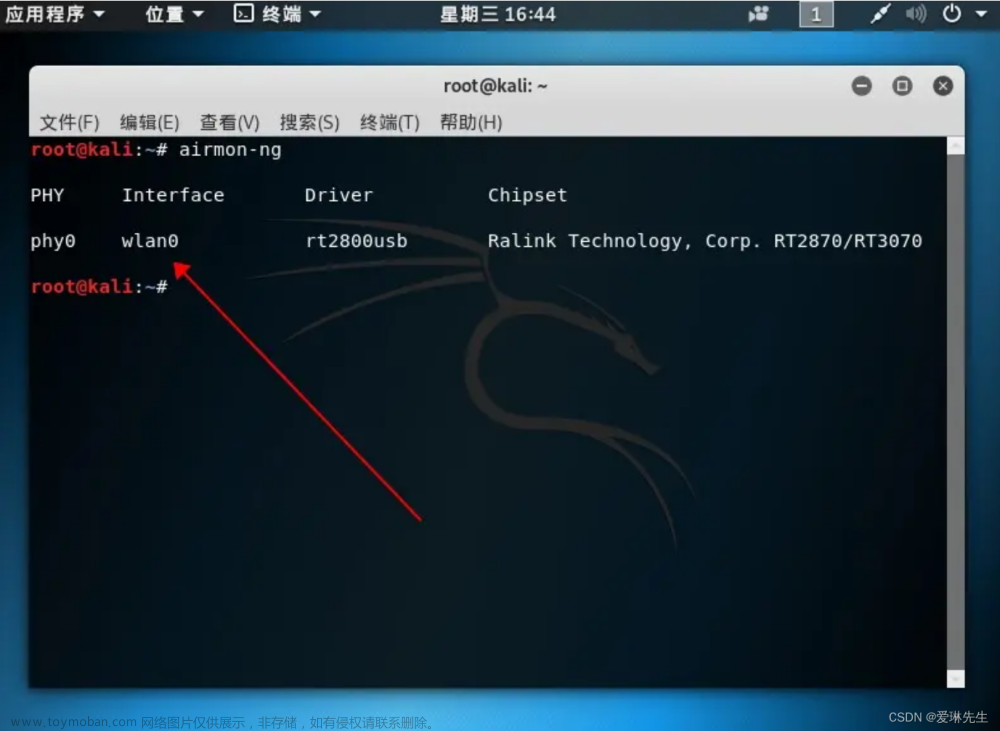

步骤二:将压缩包存放至Kali虚拟机中

图 3 存放至虚拟机

步骤三:使用john查看hash值

图 4 查看压缩包hash值

步骤四:把hash值写入txt文件

图 5 将hash值写入txt文件

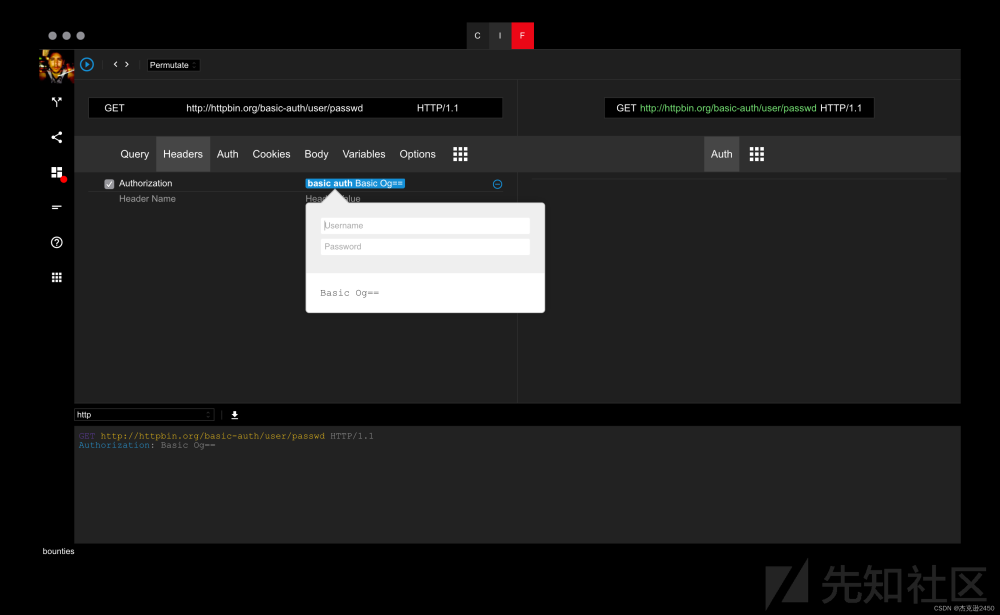

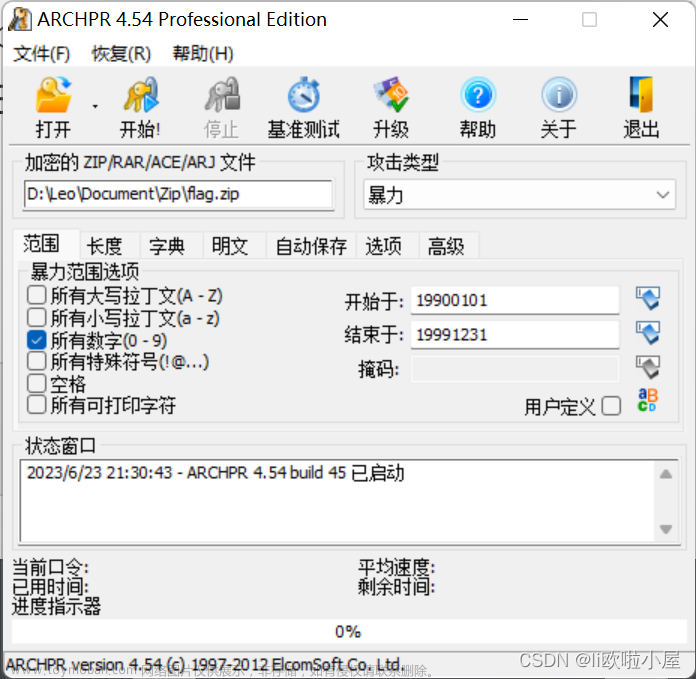

步骤五:用字典破解

图 6 开始破解

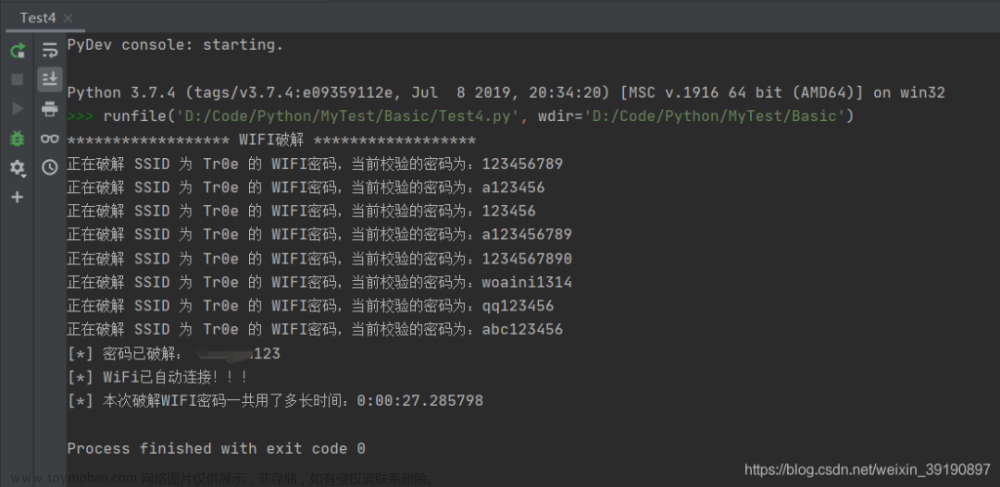

步骤六:获取到md5码对应的密码(“123”即为获取到的密码)

图 7 “123”即为获取到的密码

三、实验效果

① 压缩文件密码验证正确,可以正常解压

图8 输入破解得到的密码

② 解压成功

图 9 解压成功

四、附录

① Hashcat 常用命令介绍

-m 指定哈希类型

-a 指定破解模式

-V 查看版本信息

-o 将输出结果储存到指定文件

--force 忽略警告

--show 仅显示破解的hash密码和对应的明文

--remove 从源文件中删除破解成功的hash

--username 忽略hash表中的用户名

-b 测试计算机破解速度和相关硬件信息

-O 限制密码长度

-T 设置线程数

-r 使用规则文件

-1 自定义字符集 -1 0123asd ?1={0123asd}

-2 自定义字符集 -2 0123asd ?2={0123asd}

-3 自定义字符集 -3 0123asd ?3={0123asd}

-i 启用增量破解模式

--increment-min 设置密码最小长度

--increment-max 设置密码最大长度

② Hashcat 破解模式介绍

0 straight 字典破解

1 combination 将字典中密码进行组合(1 2>11 22 12 21)

3 brute-force 使用指定掩码破解

6 Hybrid Wordlist + Mask 字典+掩码破解文章来源:https://www.toymoban.com/news/detail-465899.html

7 Hybrid Mask + Wordlist 掩码+字典破解文章来源地址https://www.toymoban.com/news/detail-465899.html

到了这里,关于网安实训(八)| Hashcat 进行密码暴力破解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!