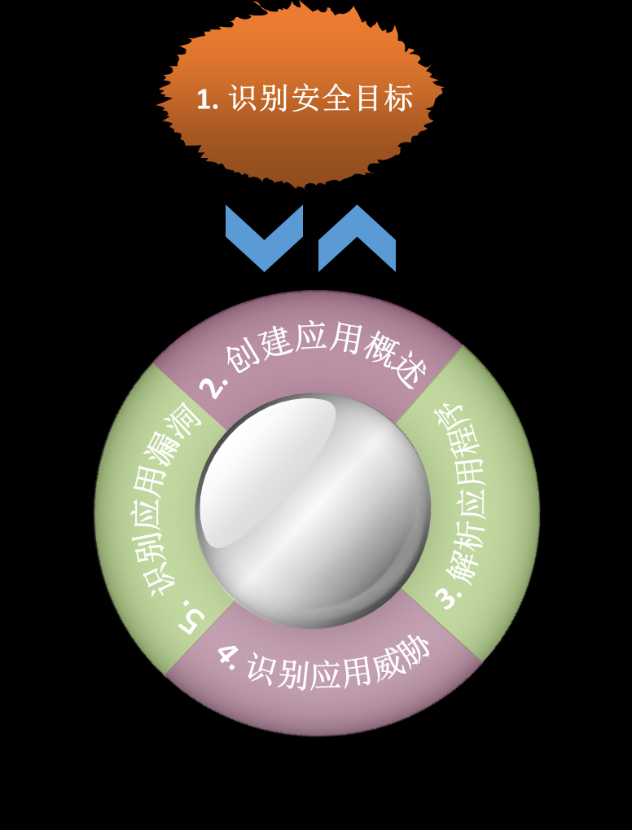

威胁建模要回答的四个问题

-

what are we woking on

-

what can go wrong

-

what are we going to do about this

-

did we do a good enough job

说到threat modeling 不得不提的就是微软的STRIDE

微软也提供了工具来做这个工作

Microsoft Threat Modeling Tool overview - Azure | Microsoft Learn

工具提供模板来建模,分析威胁,算是简单易上手的。

工具的使用

1 DFD 画图

画出产品服务的数据流图,以下是图标的示意

画了个demo,大概是这个意思

2. 分析

点下分析试图,就可以生产threat列表了

还有每个威胁的描述。

每个元素和stride威胁对应关系大概是酱紫的

3 报告

工具支持生成report用户团队间共享

文章来源:https://www.toymoban.com/news/detail-466779.html

文章来源:https://www.toymoban.com/news/detail-466779.html

然后呢,就是逐个分析各个元素的威胁并且提供消解方案措施了文章来源地址https://www.toymoban.com/news/detail-466779.html

到了这里,关于微软威胁建模工具 STRIDE的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!