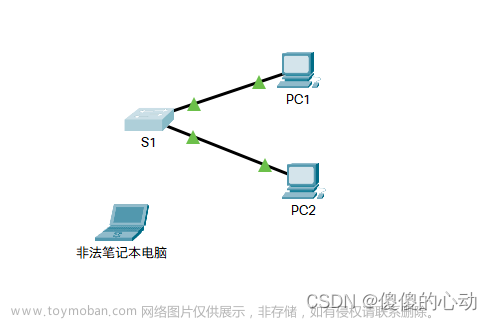

企业网络安全涉及到方方面面。从交换机来说,首选需要保证交换机端口的安全。在不少企业中,员工可以随意的使用集线器等工具将一个上网端口增至多个,或者说使用自己的笔记本电脑连接到企业的网路中。类似的情况都会给企业的网络安全带来不利的影响。在这篇文章中,yii666的小编就是大家谈谈Cisco交换机配置端口安全性的三种方法的特性及优缺点。

Cisco交换机上配置端口安全性的方法:

静态安全MAC地址:静态MAC地址是使用switchport port-security mac-address mac-address接口配置命令手动配置的。以此方法配置的MAC地址存储在地址表中,并添加到交换机的运行配置中。

动态安全MAC地址:动态MAC地址是动态获取的,并且仅存储在地址表中。以此方式配置的MAC地址在交换机重新启动时将被移除。

粘滞安全MAC地址:可以将端口配置为动态获得MAC地址,然后将这些MAC地址保存到运行配置中。

粘滞安全MAC地址有以下特性:

(1)当使用 switchport port-security mac-address sticky 接口配置命令启用粘滞获取时,接口将所有动态安全MAC地址(包括那些在启用粘滞获取之前动态获得的MAC地址)转换为粘滞安全MAC地址,并将所有粘滞安全MAC地址添加到运行配置。

(2)当使用noswitchport port-security mac-address sticky 接口配置命令禁用粘滞获取时,粘滞安全MAC地址仍作为地址表的一部分,但是已从运行配置中移除。

已经被删除的地址可以作为动态地址被重新配置和添加到地址表。

(3)当使用 switchport port-security mac-address stickymac-address接口配置命令配置粘滞安全MAC地址时,这些地址将添加到地址表 和运行配置 中。如果禁用端口安全性,则粘滞安全MAC地址仍保留在运行配置中。

(4)若果将粘滞安全MAC地址保存在启动配置文件中,则当交换机重新启动或者接口关闭时,接口不需要重新获取这些地址。

如果不保存粘滞安全地址,则它们将丢失。

如果粘滞获取被禁用,粘滞安全MAC地址则被转换为动态安全地址,并被从运行配置中删除。

(5)如果禁用粘滞获取并输入switchport port-security mac-address sticky mac-address接口配置命令,则会出现错误消息,并且粘滞安全MAC地址不会添加到运行配置。

当出现以下任一情况时,则会发生安全违规:

(1)地址表中添加了最大数量的安全MAC地址,有工作站试图访问接口,而该工作站的MAC地址未出现在该地址表中。

(2)在一个安全接口上获取或配置的地址出现在同一个VLAN中的另一个安全接口上。

根据出现违规时要采取的操作,可以将接口配置为3种违规模式之一:

保护:当安全MAC地址的数量达到端口允许的限制时,带有未知源地址的数据包将被丢弃,直至移除足够数量的安全MAC地址或增加允许的最大地址数。 不会得到发生安全违规的通知。

限制:当安全MAC地址的数量达到端口允许的限制时,带有未知源地址的数据包将被丢弃,直至移除足够数量的安全MAC地址或增加允许的最大地址数。 在此模式下,您会得到发生安全违规的通知。具体而言就是,将有SNMP陷阱发出、syslog消息记入日志,以及违规计数器的计数增加。

关闭:在此模式下,端口安全违规将造成接口立即变为错误禁用(error-disabled)状态,并关闭端口LED。该模式还会发送SNMP陷阱、将syslog消息记入日志,以及增加违规计数器的计数。当安全端口处于错误禁用状态时,先输入shutdown再输入no shutdown接口配置命令可使其脱离此状态。文章来源:https://www.toymoban.com/news/detail-466944.html

以上就是Cisco交换机配置端口安全性的三种方法,分别为静态、动态、粘滞端口安全 的优缺点,谢谢阅读,希望能帮到大家,请继续关注yii666,我们会努力分享更多优秀的文章。文章来源地址https://www.toymoban.com/news/detail-466944.html

到了这里,关于Cisco交换机配置端口安全性的三种方法:静态、动态、粘滞端口安全的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!