实验一

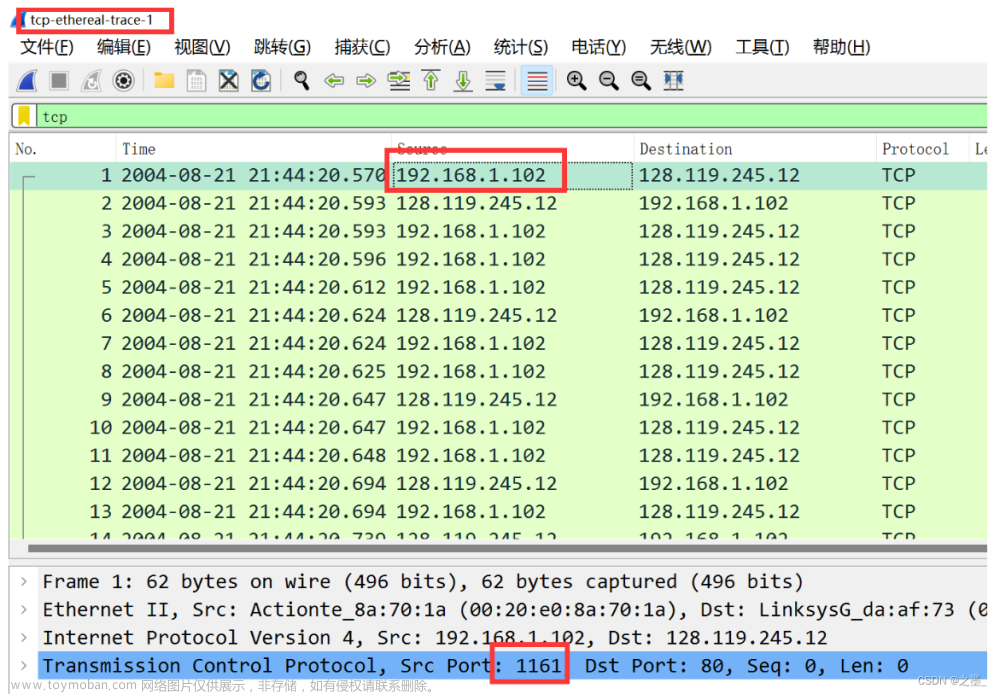

1. 你的客户端电脑传送文件到 192.168.1.70 的 IP 地址和端口是什么?从192.168.1.70 接收文件的 IP 地址和端口是什么?

可以看出 传送文件的地址是192.168.8.90 端口是61588

接受文件的地址是192.168.1.70 端口是80

2. 用来初始化客户端电脑和 192.168.1.70 的 TCP 连接的 TCP SYN 报文段的序号是什么?在报文段中,哪个地方表明这是一个 SYN 报文段?

SYN报文段的序号为0,可以看出这个报文段中 SYN为1

3.回复SYN报文端时,由192.168.1.70发送的SYN ACK报文段序号是什么?在SYN ACK报文段是的ACK的值是什么?192.168.1.70是如何确定这个值的?表明这个段是SYN ACK的标志位或者符号是什么?

序号是0,ACK的序号是1 ,Flags:0x012(SYN,ACK)就是标志位

4.包含 HTTP POST 命令的 TCP 段的序号是多少?注意,要找到 POST 命令,你需要在 Wireshark 窗口的底部发掘这个数据包内容域,找到一个在其DATA 域中有标识 POST 的段。

可以看出序号是1

5.仔细思考一下作为 TCP 连接的第一个报文段的包含 HTTP POST 的 TCP 报文段。 TCP 连接(包括包含 HTTP POST 的报文段)的开头6个报文段的序号是多少? 每个报文段都在什么时间发送?每个报文段接收到 ACK 的时间是多少?6个报文段:

ACK:

序号分别在红圈内

可以看出并不是每一个报文段都有对应的ACK,因为有可能好几个报文段回顾了一个ACK

6.开始的6个TCP 报文段的长度各自是多少?

第一个:800+20=820

第二个1480

第三个:1480

第四个:1480

第五个:1480

第六个:1480

7.在整个跟踪过程中,在接收端广告(advertise)的可用缓存空间的最小值是多少? 接收端有没有因缓存空间不足而限制发送端的发送?

可以看出,接收窗口大小最小是262144,而发送窗口大小一直是1024,所以没有限制

8.在跟踪文件中,有重传的报文段么?回答这个问题,你需要检查哪个地方?

没有,可以看到sequence number 没有重复的

9.接收方在一个 ACK 中,通常确认多少数据?你能辨别出这样一种情形吗:即接收方对收到的报文段,每隔一个确认一次?

一般隔1-2个确认一次。只要发送的seq和某个ack的值连续相同说明是每个一个确认一次。

10.这个 TCP 连接的吞吐量(每单位时间传输的字节数)是多少?解释你是如何计算这个数值的?

可以看到,最后一个报文段是:

开始的报文段为:

于是吞吐量为:z

759821/(2.845254-2.792589)=14427437.57713852

拥塞控制

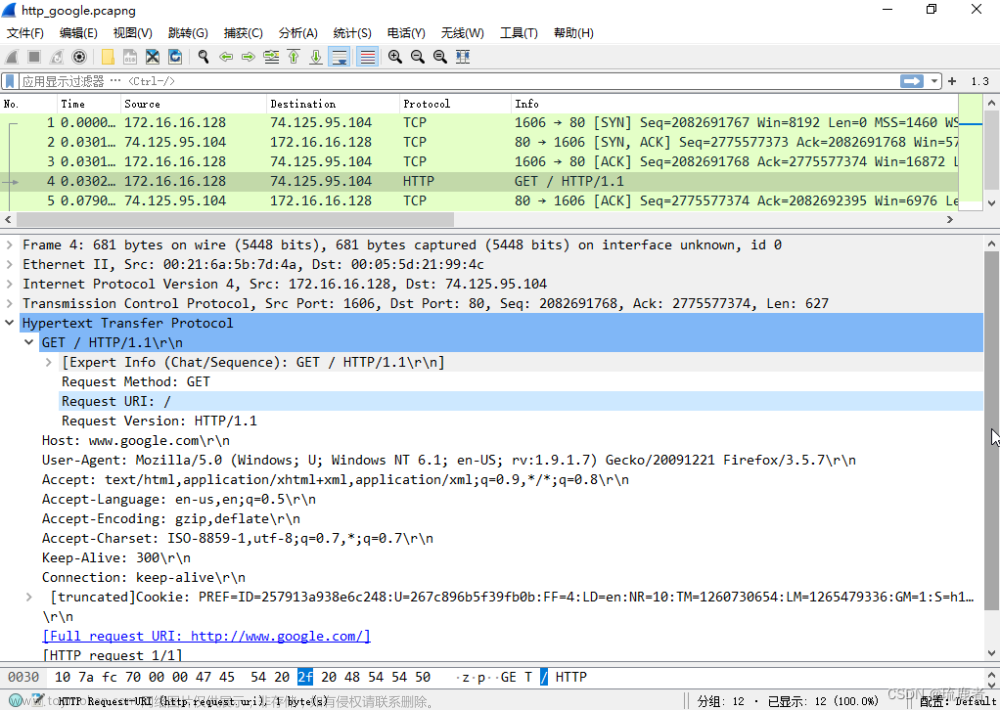

下面我们来观察单位时间内从客户端向服务器的数据量。我们不必对 Wireshark 窗口中 的原始数据进行繁琐的计算,而是通过 Wireshark 的 TCP 画图工具来完成:选择 Time-Sequence-Graph(Stevens) 完成数据的图形显示。 在Wireshark的“listing of captured-packets”窗口中选择一个TCP段。然后在菜单中选 择Statistics->TCP Stream Graph-> Time-Sequence-Graph(Stevens),鼠标左键画框 可以将框内图形放大你会看到从捕获的数据包生成的如下图所示的图像。注意,可用鼠标完成对图像的移动和缩进以得到满意效果,详见help选项。

这里,图中的每个点代表一个发送的TCP段,横坐标代表时间,纵坐标代表TCP段的序列号。注意那些堆叠在一起的点代表从发送方背靠背连续发送的一系列数据包。

11.用Time-Sequence-Graph(Stevens)中的画图工具观察从客户端发送到

192.168.0.17服务器的TCP段的序列号-时间图。你怎样判断TCP的慢启动(slowstart)开始和结束?拥塞避免在什么地方开始起作用的?注意在实际的跟踪中,不是所有的都像教材那样简单漂亮的形式。同时还要注意在Time-Sequence-Graph(Stevens)中纵坐标所代表的变量与教材中是否不同。

慢启动主要特点是指数增长,可以看到这张图一开始基本上是指数增长的。但是后来趋于稳定并且有一个下降,这个时候拥塞避免起作用。

总结这次实验中所得到的 TCP 数据与我们在教材中所学的理想情况有什么不同?

这次实验没有发生拥塞,而且接收窗口大小一直大于发送窗口大小。

可能因为发送数量较少,而且在局域网内流量并没有很大,所以数据传递一次就成功了。文章来源:https://www.toymoban.com/news/detail-467276.html

版权所有,转载请注明出处,侵权必究哈。文章来源地址https://www.toymoban.com/news/detail-467276.html

到了这里,关于计算机网络 wireshark TCP抓包实验的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!