1.网络协议安全

1.1等级保护阶段

等级保护1.0:由国家1994年颁发的《中国人民共和国计算机信息系统安全保护条列》(国务院令147号)

等级保护2.0:2019年12月,网络安全等级保护2.0国家标准正式实施

新等保系列标准目前主要有6个部分

一、GB/T 22239.1 信息安全技术网络安全等级保护基本要求 第一部分 安全通用要求

二、GB/T 22239.2 信息安全技术网络安全等级保护基本要求 第二部分 云计算安全扩展安要求

三、GB/T 22239.3 信息安全技术网络安全等级保护基本要求 第三部分 移动互联安全扩展要求

四、GB/T 22239.4 信息安全技术网络安全等级保护基本要求 第四部分 物联网安全扩展要求

五、GB/T 22239.5 信息安全技术网络安全等级保护基本要求 第五部分 工业控制安全扩展要求

六、GB/T 22239.6 信息安全技术网络安全等级保护基本要求 第六部分 大数据安全扩展要求

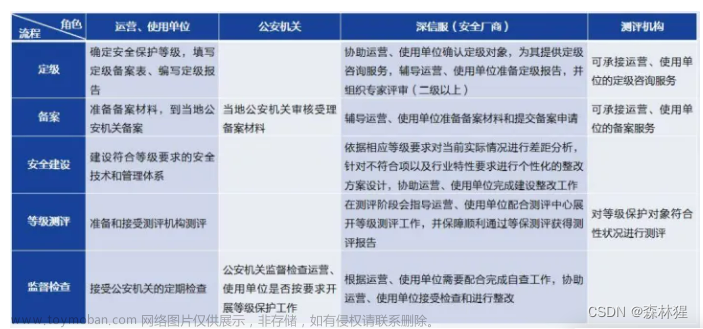

1.2.等保机构

国家评测机构、行业评测机构、地方评测机构

1.3.等保对象

1.4 .等保主要工作流程

等级保护5个规定动作

1.5.等级保护级别

《信息系统安全等级保护定级指南GB/T22240-2008》的要求

第一级:自组保护(第一级,信息系统受到破坏后,对公民、法人和其他组织的合法权益造成损害、但不损害国家安全、社会秩序和公共利益)

第二级:指导保护(信息系统造受破坏后,对公民、法人和其他组织的合法权益造成严重损害,或者对社会秩序和公共利益造成损害,但不损害国家安全。)

第三级:监督保护(信息系统受到破坏后,会对社会秩序和公共利益造成严重损害,或者对国家安全造成损害。)

第四级:强制保护(信息系统受到破坏后,会的社会秩序和公共利益造成特别严重损害,或者对国家安全造成严重损害。)

第五级:专控保护(信息系统受到破坏后,会对国家安全造成特别严重损害。)

1.6.等保定级分类

S类:业务信息安全保护(保护数据在存储/传输/处理过程中不被泄露、破坏,免受未授权修改)

A类:系统服务安全保护类(保护系统连续正常运行,避免因未授权修改/破坏而导致系统不可用)

G类:基本/通用要求:

第一级 S1A1G1

第二级 S1A2G2,S2AG2,S2A1G2

第三级 S1A3G3,S2A3G3,S3A3G3,S3A2G3,S3A1G3

第四级 S1A4G4,S2A4G4,S3A4G4 ,S4A4G4,S4A3G4,S4A2G4,S4A1G4

2.等保设施指南

2.1.基本框架

2.2.设施要点(网络安全)

| 分类 | 基本要求 | 说明技术档案 | 产品部署 | |

|---|---|---|---|---|

| 网络安全 | 访问控制 |

应在网络边界部署访问控制设备启用访问控制功能 | 防火墙做边界访问控制 | 防火墙 |

| 应根据会话状态信息为数据流提供明确的允许/拒绝访问的能力,控制力度为端口级 | 防火墙策略 | 防火墙 | ||

| 应对进出网络的信息内容进行过滤,实现对应用层HTTP、FTP、TELNET、SMTP、POP3等协议命令级控制 | IPS实现4-7层协议安全控制 | 防火墙 | ||

| 应在还话处于非活跃一定时间或会话结束后终止网络连接 | 防火墙会话老化、设置会话超时时间 | 防火墙 | ||

| 应限制网络最大流量数及网络连接数 | 防火墙策略 | 防火墙 | ||

| 重要网段应采取技术手段防止地址欺骗 | IP、MAC绑定 | 防火墙、交换机组合保障 | ||

| 应按用户和系统之间的允许访问规则,决定允许或拒绝用户对受控系统进行资源访问,控制力度为单个用户 | 第一层基于IP的访问控制、基本防火墙能力第二层次基于用户身份的访问控制,下一代防火墙正常、配合AAA系统使用 | 防火墙 | ||

| 应限制具有拨号访问权限的用户数量 | 拨号接入设备控制(可能包括PPTP等VPN方式) | 防火墙 | ||

| 主机安全 | 访问控制 | 应对登录网络设备的用户进行身份鉴别 | 网络运维人员身份管理 | 网络设备安全策略控制设定+堡垒机辅助 |

| 应对网络设备的管理的管理员地址进行限制 | ACL、安全策略 | |||

| 网络设备用户的标识应唯一 | 堡垒机做双因素认证 | |||

| 主要网络设备应对同一用户选择两种或两种以上组合的鉴别技术来进行身份鉴别 | 堡垒机做双因素认证 | |||

| 身份鉴别信息应具有不易被冒用的特点。口令应有复杂度要求并定期更换 | 设置复杂口令 | |||

| 应具有登录失败处理功能,可采取结束会话、限制非法登录次数和当网络登录连接超时自动退出等措施 | 设置策略控制非法登录次数和超时退出 | |||

| 当对网络设备进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听 | 远程管理使用加密协议、如SSH | |||

| 应实现设备特权用户的权限分离 | 设备上设置用户权限 | |||

2.3设施要点(系统安全)

| 分类 | 基本要求 | 说明技术方案 | ||

|---|---|---|---|---|

| 主机安全 | 访问控制 | 应启用访问控制功能,依据安全 | 由操作系统自身的权限控制实现,可由堡垒机负责 | 主机访问控制策略设定+堡垒机 |

| 应根据管理用户的角色分配权限,实现管理用户的权限分离,仅授予管理用户所需的最小权限 | 由操作系统自身的权限控制实现,可由堡垒机负责 | 主机访问控制策略设定+堡垒机 | ||

| 应实现操作系统和数据库系统特权用户的权限分离 | 系统分级管理、操作系统和数据库系统特权用户分离,由不同的管理员实行特权 | 主机访问控制策略设定+堡垒机 | ||

| 应严格限制默认账户的访问权限,重命名系统默认账户,修改这些账户的默认口令 | 漏扫系统定期检查系统默认账户口令 | 主机访问控制策略设定+堡垒机 | ||

| 应及时删除多余的、过期的账户、避免共享账户存在 | 定期检查系统多余账号,员工离职或调岗需提交账户销户申请 | 主机访问控制策略设定+堡垒机 | ||

| 应对重要信息资源设置敏感标记 | 基于安全标志实施强制访问控制、控制主体对客户的操作 | 操作系统加固 | ||

| 应依据安全策略严格控制用户对敏感标记重要信息资源的操作 | 基于安全标志实施强制访问控制、控制主体对客体的操作 | 操作系统加固 | ||

2.4.实施要点(数据安全、应用安全)

| 应用安全 | |

| 身份鉴别 | 组合鉴别技术 |

| 访问控制 | 敏感标记的设置 |

| 安全审计 | 审计报表及审计记录的保护 |

| 剩余信息保护 | 敏感信息清楚、存储空间释放 |

| 通信完整性 | 加密技术 |

| 通信保密性 | 通信完整性、保密性,加密技术整个报文及会话传输过程加密 |

| 防抵赖 | 原发证据的提供 |

| 软件容错 | 出错校验、自动保护 |

| 资源控制 | 资源分配、优先级、最小化服务及检测报警 |

| 数据安全 | |

| 数据完整性 | 数据存储、传输,完整性检测和恢复 |

| 数据保密性 | 数据存储、传输、加密保护 |

| 备份和回复 | 冗余、备份 |

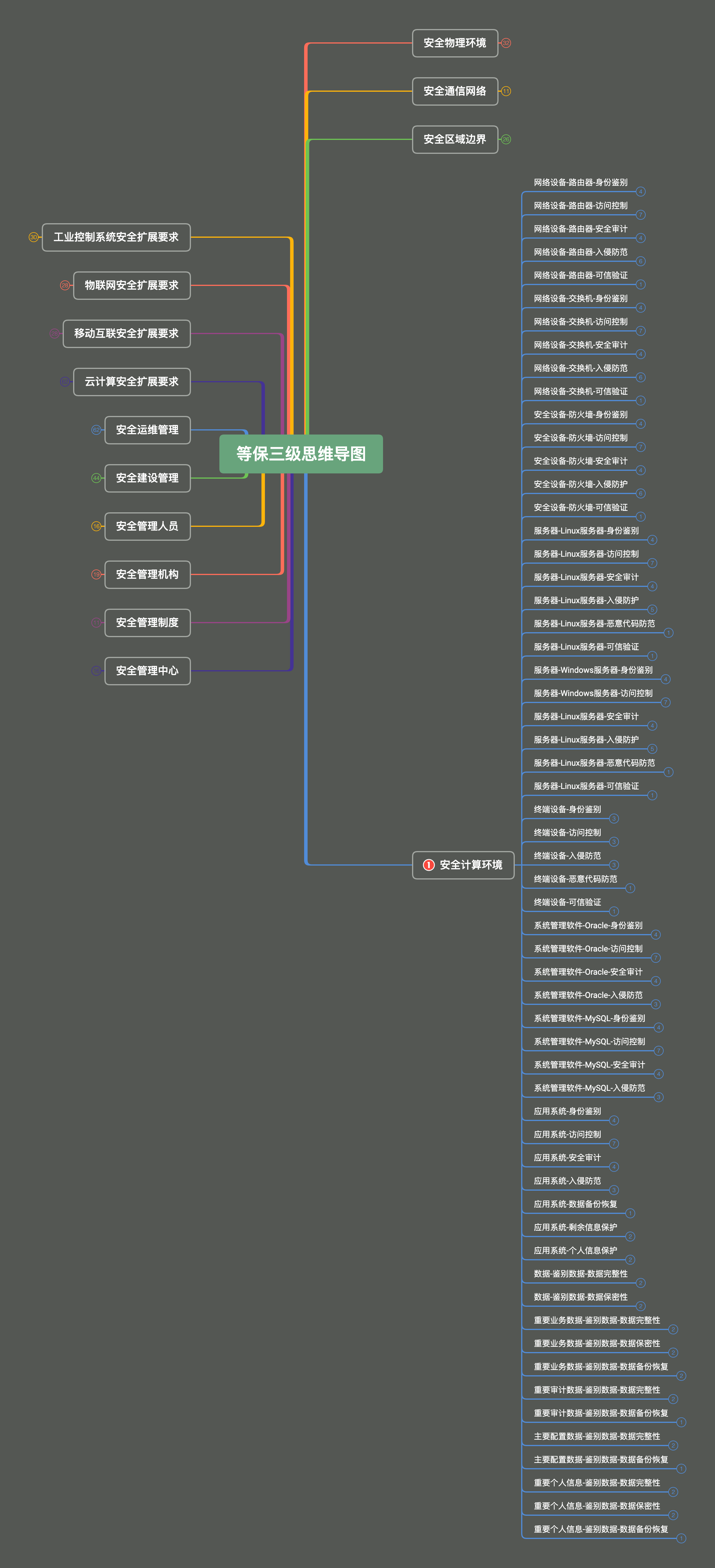

2.5.等保三级基本要求文章来源:https://www.toymoban.com/news/detail-467812.html

| 三级系统安全保护环境基本要求与对应产品 | ||

| 使用范围 | 基本要求 | 产品类型 |

| 安全计算环境 | 网络结构(VLAN划分) | 三层交换机(防火墙)MPLS VPN |

| 访问控制(权限分离) | 主机核心加固系统 | |

| 入侵防范(检测告警) | 主机入侵检测产品(HIDS) | |

| 备份恢复(数据备份) | 设备冗余、本地备份(介质场外存储) | |

| 数据完整性、保密性 | VPN设备 | |

| 剩余信息管理 | 终端综合管理系统 | |

| 身份认证(双因素) | 证书、令牌、密保卡 | |

| 恶意代码防范(统一管理) | 网络版主机防病毒软件 | |

| 安全区域边界 | 区域边界访问控制(协议检测) | 防火墙(IPS) |

| 资源控制(优先级控制) | 带宽管理、流量控制设备 | |

| 区域边界入侵检测 | IDS | |

| 区域边界恶意代码防范 | 防病毒网关、沙箱 | |

| 区域边界完整性保护 | 综端综合管理系统 | |

| 安全通信网络 | 通信网络安全审计 | 上网行为管理 |

| 数据传输完整性、保密性保护 | VPN设备 | |

| 安全管理中心 | 系统管理 | 安全管理平台 |

| 审计管理(网络、主机、应用) | 安全审计系统 | |

备注:今天的笔记更新 完成 大半夜还在更新,后续持续更新(下一期更新KALI平台)文章来源地址https://www.toymoban.com/news/detail-467812.html

到了这里,关于网络安全笔记第二天day2(等级保护)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!