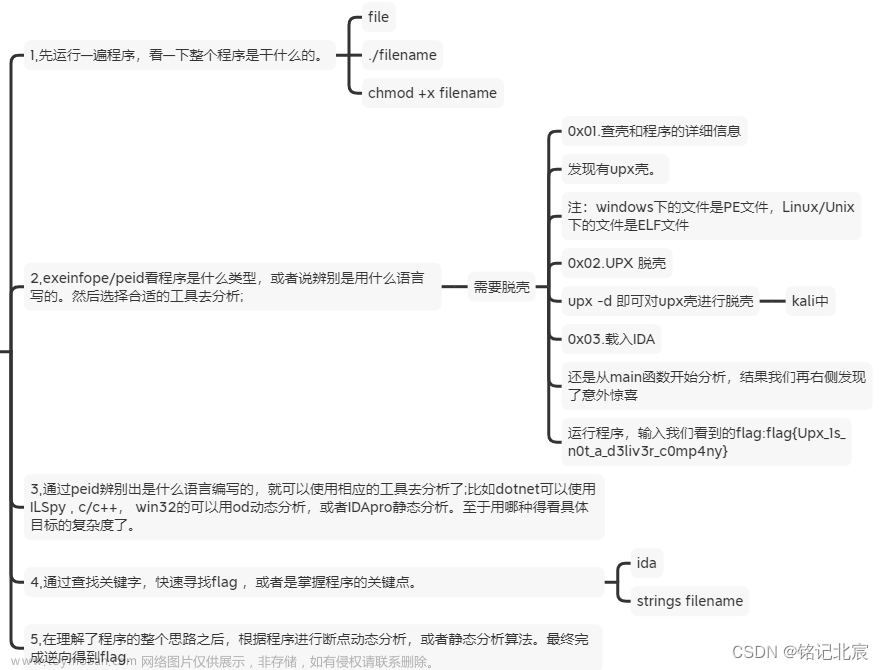

阿米尔卡比尔大学信息安全与密码学研究小组夺旗赛

![[CTFTraining] ASIS CTF 2019 Quals Unicorn shop](https://imgs.yssmx.com/Uploads/2023/06/467861-1.png)

我们随便买一件商品,1~3都显示:![[CTFTraining] ASIS CTF 2019 Quals Unicorn shop](https://imgs.yssmx.com/Uploads/2023/06/467861-2.png)

只有第4个显示:![[CTFTraining] ASIS CTF 2019 Quals Unicorn shop](https://imgs.yssmx.com/Uploads/2023/06/467861-3.png)

只允许输入一个字符,题目叫Unicorn,猜测为Unicode。在Unicode - Compart搜索比千大的Unicode码:![[CTFTraining] ASIS CTF 2019 Quals Unicorn shop](https://imgs.yssmx.com/Uploads/2023/06/467861-4.png)

最后填进去买下商品得到flag。文章来源:https://www.toymoban.com/news/detail-467861.html

另外:文章来源地址https://www.toymoban.com/news/detail-467861.html

curl http://ip:port/charge --data "id=4&price=%E1%8D%BC" | grep flag

到了这里,关于[CTFTraining] ASIS CTF 2019 Quals Unicorn shop的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[CTF]2022美团CTF WEB WP](https://imgs.yssmx.com/Uploads/2024/02/462542-1.png)