计算机网络

1.netstat -n :可以获取本计算机通过那些端口和外网的IP和端口进行连接;不能诊断DNS故障。

state状态:

ESTABLISHED:已经建立连接

TIME_WAIT:等待连接

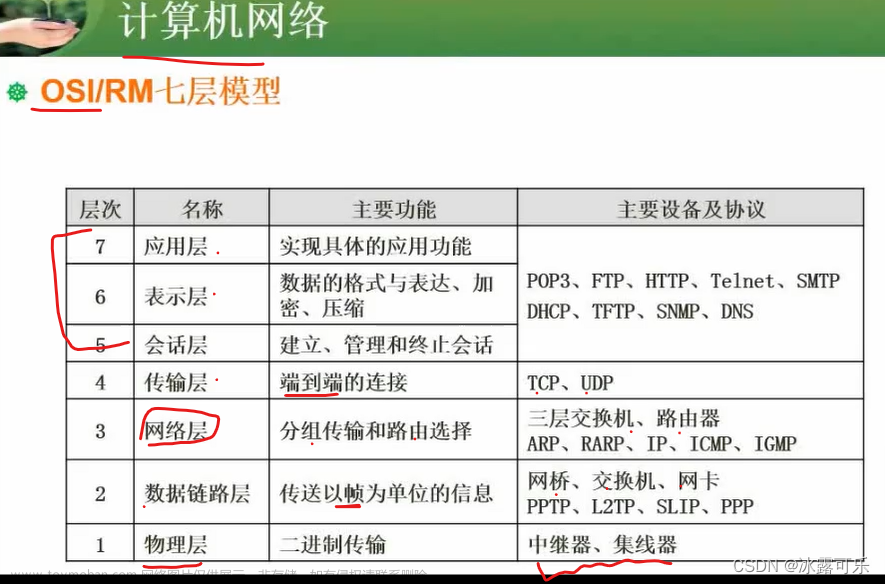

2.SNMP是应用层。

在SNMP协议中,团体名相当于一个组,在进行管理时,是以团体名为单位进行管理的,基作用域也在相同团体名之内。

3.FTP

数据口端号:20 控制口端号:21

C/S工作模式,TCP传输。

4.SMTP

简单邮件传输协议,25号端口。

5.HTTP和HTTPS

HTTPS协议需要到CA申请证书,一般免费证书很少,需要交费。

HTTP:超文本传输协议,信息是明文传输,80端口。

HTTPS:具有安全性的SSL加密传输协议。443端口。

6.POP3

邮局协议版本3。主要用于支持使用客户端远程管理在服务器上的电子邮件。提供了SSL加密的POP3协议被称为POP3S。

110端口,TCP传输,C/S工作模式,离线访问模式。

7.Telnet和DNS

Telnet端口号:23,DNS端口号:53。

8.TCP和UDP

| TCP | UDP | |

| 是否连接 | 面向连接 | 面向无连接 |

| 是否可靠 | 可靠传输,使用流量控制和拥塞控制 | 不可靠传输,不使用流量控制和拥塞控制 |

| 连接对象个数 | 只能单播 | 支持单播,多播和广播 |

| 传输方式 | 面向字节流 | 面向报文 |

| 首部开销 | 首部最小20字节,最大60字节 | 首部开销小,仅8字节 |

| 适用场所 | 适用于要求可靠传输的应用,例如文件传输 | 适用于实时应用(IP电话、视频会议、直播等) |

TCP使用的流量控制协议是可变大小的滑动窗口协议。

9.包过滤技术

优点:简单实用,成本较低,对于应用层来说是透明的。

缺点:无法识别基于应用层的恶意入侵。处理速度比较慢,不适用于高速网之间的应用。

10.IP地址:网络地址+主机地址。

11.网络安全管理中加强内防内控可采取的策略

终端访问授权,防止合法终端越权访问。

加强终端的安全检查与策略管理。

加强员工上网行为管理与违规审计。

12.网络防火墙能够过滤掉一些攻击、关闭不使用的端口。不具备查毒功能。不提供漏洞扫描。

13.实现VPN的关键技术主要有隧道技术、加解密技术、密钥管理技术和身份认证技术。

14.加密算法

对称加密算法:DES、IDEA、RC4,只能用来进行数据加密。

消息摘要算法:SHA-1、MD5,只能用来生成消息摘要无法进行数字签名。

非对称加密算法:RSA,主要具有数字签名和验签的功能。

15.数字签名采用私钥继续签名,公钥进行验证。

数字签名的对象是发送者,不能验证接收者的合法性。数字签名是对真实性的保护。

生成消息摘要的目的是防止篡改,对摘要进行加密的目的是防止抵赖。

16.主动攻击包括拒绝服务攻击、分布式拒绝服务(DDos)、信息篡改、资源使用、欺骗、伪装、重放等攻击类型。

17.SSH协议在终端设备与远程站点之间建立安全连接。

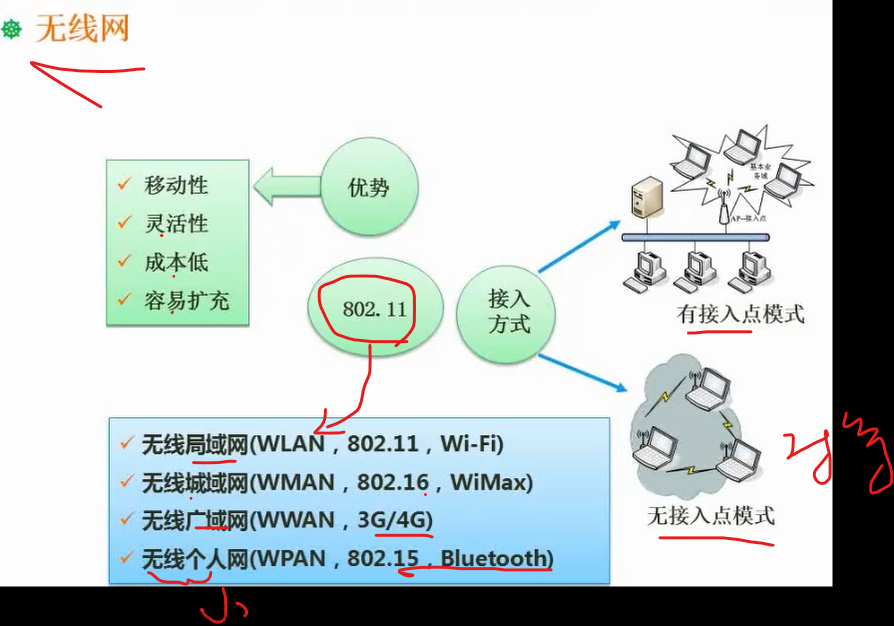

18.4G理论下载速率100Mbps,5G理论传输速率10Gbps。

19.利用漏洞扫描系统可以获取某 FTP服务器中是否存在可写目录的信息。

20.PPP的认证类型

PPP的PAP认证,通过二次握手建立认证(明文不加密)。

PPP的CHAP认证,通过三次握手建立认证(密文采用MEDS加密)。

PPP的双向验证,采用的是CHAP的主验证风格。

PPP的加固验证,采用的是两种(PAP、CHAP)验证同时使用。

21.SHA-1是一种针对不同输入生成160位固定长度摘要的算法。

22.三重DES的密钥长度为112位,DES加密算法的密钥长度为56位。

23.OSI七层模型和TCP/IP四层模型

TCP/IP四层模式:

应用层

传输层

网络层

接口层

24.SSL协议用于在网络应用层和传输层之间提供加密方案。

PGP的工作层次:应用层

SSL工作层次:应用层到传输层之间

TLS的工作层次:传输层

IPSec工作层次:网络层

25.主域名服务器在接收到域名请求后,首先查询的是本地缓存。

26.在浏览器地址栏输入一个正确的地址后,本地地址将首先在本机hosts文件查询该网址对应的IP地址。

27.ARP和RARP

ARP攻击造成网络无法跨网段通信的原因是伪造网管ARP报文使得数据包无法发送到网关。

28. 自适应路由依据网络信息经常更新路由。

29.S/MIME、PGP可提供安全电子邮件服务。

30.指向邮箱地址

HTML语言中,可使用<script>标签将脚本插入HTML文档。

31. 层次化局域网模型

32. 木马程序的客户端运行在攻击者的机器上,植入对方电脑的是服务端。Sniffer不是木马程序。

33.DHCP客户端可以从DHCP服务器获得本机IP地址、DNS服务器的地址、DHCP服务器的地址和默认网关的地址。

34.假定用户A、B分别在两个证书发放机构I1和I2两个CA处取得了各自的证书,I1和I2互换公钥是A、B互信得必要条件。

35.网络系统中,通常把Web服务器置于DMZ区。

36.防范网络监听最有效的方法是数据加密。

37.安全需求可分为物理安全、网络安全、系统安全和应用安全。

物理安全是整个网络信息安全的前提。机房安全属于物理线路安全。

网络安全。网络安全中常用的安全设备有:防火墙、入侵检测、入侵防御设备等。

系统安全主要面临的威胁有:系统实现存在漏洞、系统安全体系缺陷、使用人员的安全意识薄弱、管理制度的薄弱等。

应用安全。如Web应用安全、电子邮件安全、电子商务安全、数据库应用安全等。

38.主机路由的子网掩码是255.255.255.255

39.事物对数据加锁

40.ICMP属于网络层, ICMP协议数据单元封装在IP数据报中传送。

41.127.0.0.1是回送地址,指本地机,一般用来测试使用。

42.如果路由器收到了多个路由协议转发的关于某个目标的多条路由,那么决定采用哪条路由的策略是比较各个路由的管理距离。

43.蠕虫病毒

44.URL

45. 使用ADSL接入Internet,用户需要安装PPPoE协议。PPPoE是以太网上的点对点协议。

46.重放攻击:攻击者通过发送一个目的主机已经接受过的报文来达到攻击目的。

47.清除上网痕迹,必须清除Cookie。

48.防火墙工作层次越高,则工作效率越低,同时安全性越高。

49.中国自主研发的3G通信标准是TD-SCDMA。

50.子网掩码

一个B类网络的子网掩码为255.255.224.0,则这个网络被划分为8个子网.

子网掩码255.255.224.0化为二进制:1111 1111.1111 1111.1110 0000.0000 0000。比正常的B类子网掩码多出了3位“1”。即划分了8位子网。

51.为了攻击远程主机,通常利用端口扫描技术检测远程主机状态。

52.加密机制

RC4加密算法是种密钥长度可变的流加密算法簇。

53. 拒绝服务攻击

拒绝服务:使用大量的连接请求攻击计算机,使得所有可用的系统资源都被消耗殆尽,最终计算机无法再处理合法用户的请求。文章来源:https://www.toymoban.com/news/detail-469130.html

文章来源地址https://www.toymoban.com/news/detail-469130.html

文章来源地址https://www.toymoban.com/news/detail-469130.html

54.为了防止电子邮件中的恶意代码,应该用纯文本方式阅读电子邮件。

55.编译程序中语法分析器接受以单词为单位的输入,并产生有关信息供以后各阶段使用。算符优先法、LR分析法和递归下降法是几种常见的语法分析技术。LR分析法主要有SLR(1)、LR(0)、LR(1)和LALR(1)等4种,其中 LR(1)的分析能力最强,LR(0)的分析能力最弱。

到了这里,关于中级软考-软件设计师(三)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[软考中级]软件设计师-uml](https://imgs.yssmx.com/Uploads/2024/02/725528-1.png)