介绍了浏览器供给面和堆喷射技术。

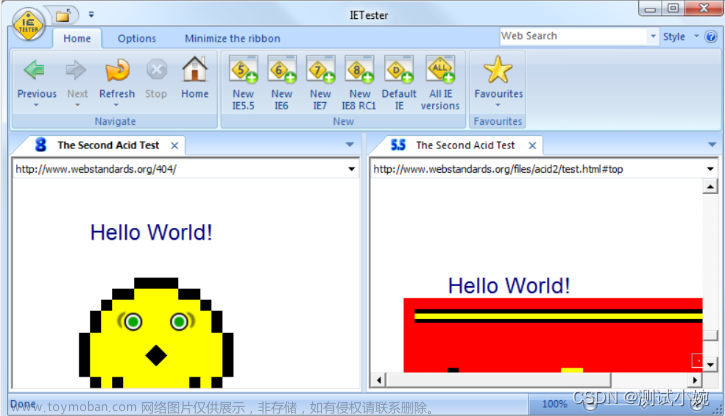

“客户端最流行的应用软件是什么,大家知道吗?” 这个简单的问题,你当然不会放过:“当然是浏览器,国内用得最多的估计还是 IE 浏览器,其实 360安全浏览器遨游啥的也都是基于IE内核的。”

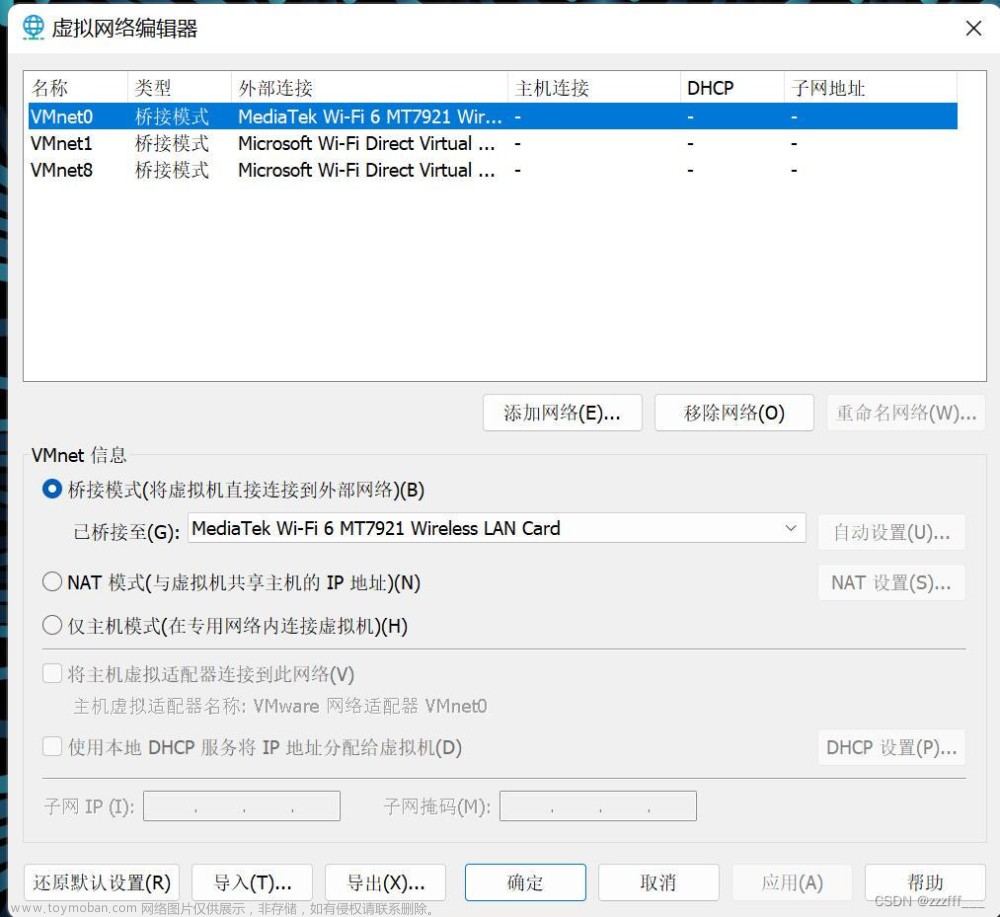

“OK,浏览器是客户端渗透攻击的首要目标,目前IE 浏览器等运行时都会启用ASLR的机制,那么对它们的漏洞利用方式往往会采用堆喷射技术,那么让我们先来看看针对浏览器的渗透攻击技术与实例。”

浏览器渗透攻击面

针对浏览器的渗透攻击主要包括两大类

对浏览器程序本身的渗透攻击;

对浏览器内嵌第三方插件的渗透攻击。

前者主要利用的浏览器程序本身的安全漏洞,比如常见的 IE 浏览器,经常由于自身安全漏洞导致攻击者能够构造出恶意网页进行渗透攻击;

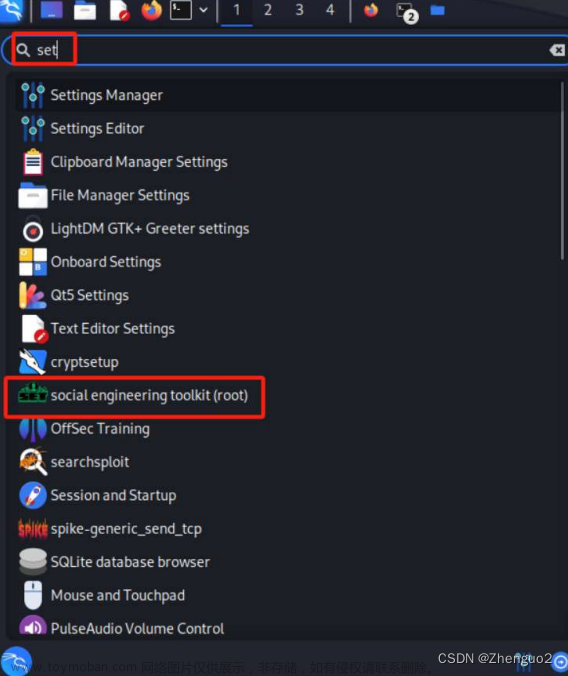

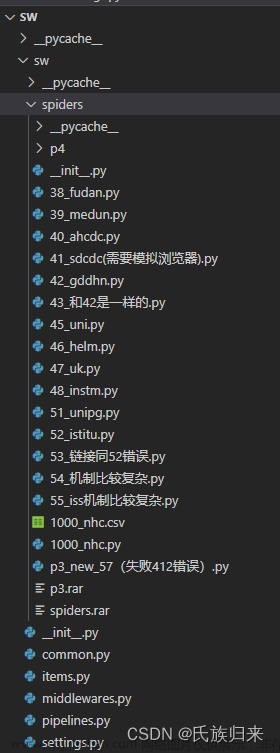

后者主要针对的浏览器第三方插件程序的安全漏洞。比如常见的 ActiveX 控件,这些控件由不同的第三方公司开发维护,程序的代码质量无法保证,从而导致安全漏洞频发。只要浏览器允许这些插件运行,则攻击者对这些插件进行攻击利用,可以使得用户即使在运行最新浏览器版本时也会被入侵Metasploit平台中目前包含了145 个针对 Windows系统下浏览器渗透攻击的模块。路径为[Metasploit 安装路径]/modules/xploits/windows/browser/。文章来源:https://www.toymoban.com/news/detail-471463.html

堆喷射利用方式

客户端渗透攻击经常用到的一种漏洞利用技术是堆喷射 (Heap Spraying),尤其当攻击目标是可以支持脚本运行的客户端程序,比如浏览器时。

大部分针对浏览器的渗透攻击都会涉及堆喷射技术,这主要是由于攻击者在溢出客户端程序之后,还要去执行布置在缓冲区的 Shellcode,而Shellcode 地址必须是攻击者事先可文章来源地址https://www.toymoban.com/news/detail-471463.html

到了这里,关于浏览器渗透攻击-渗透测试模拟环境(9)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!