防火墙部署服务器NAT

原理概述:

NAT(Network Address Translation),是指网络地址转换,1994年提出的。

当在专用网内部的一些主机本来已经分配到了本地IP地址(即仅在本专用网内使用的专用地址),但又想和因特网上的主机通信(并不需要加密)时,可使用NAT方法。

这种方法需要在专用网(私网IP)连接到因特网(公网IP)的路由器上安装NAT软件。装有NAT软件的路由器叫做NAT路由器,它至少有一个有效的外部全球IP地址(公网IP地址)。这样,所有使用本地地址(私网IP地址)的主机在和外界通信时,都要在NAT路由器上将其本地地址转换成全球IP地址,才能和因特网连接。

另外,这种通过使用少量的全球IP地址(公网IP地址)代表较多的私有IP地址的方式,将有助于减缓可用的IP地址空间的枯竭。

NAT的实现方式有三种,即静态转换Static Nat、动态转换Dynamic Nat和端口多路复用OverLoad。

静态转换是指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。借助于静态转换,可以实现外部网络对内部网络中某些特定设备(如服务器)的访问。

动态转换是指将内部网络的私有IP地址转换为公用IP地址时,IP地址是不确定的,是随机的,所有被授权访问上Internet的私有IP地址可随机转换为任何指定的合法IP地址。也就是说,只要指定哪些内部地址可以进行转换,以及用哪些合法地址作为外部地址时,就可以进行动态转换。动态转换可以使用多个合法外部地址集。当ISP提供的合法IP地址略少于网络内部的计算机数量时。可以采用动态转换的方式。

端口多路复用(Port address Translation,PAT)是指改变外出数据包的源端口并进行端口转换,即端口地址转换(PAT,Port Address Translation).采用端口多路复用方式。内部网络的所有主机均可共享一个合法外部IP地址实现对Internet的访问,从而可以最大限度地节约IP地址资源。同时,又可隐藏网络内部的所有主机,有效避免来自internet的攻击。因此,网络中应用最多的就是端口多路复用方式。

ALG(Application Level Gateway),即应用程序级网关技术:传统的NAT技术只对IP层和传输层头部进行转换处理,但是一些应用层协议,在协议数据报文中包含了地址信息。为了使得这些应用也能透明地完成NAT转换,NAT使用一种称作ALG的技术,它能对这些应用程序在通信时所包含的地址信息也进行相应的NAT转换。例如:对于FTP协议的PORT/PASV命令、DNS协议的 "A" 和 "PTR" queries命令和部分ICMP消息类型等都需要相应的ALG来支持。

NAPT

NAPT(Network Address Port Translation),即网络地址端口转换,可将多个内部地址映射为一个合法公网地址,但以不同的协议端口号与不同的内部地址相对应,也就是与之间的转换。NAPT普遍用于接入设备中,它可以将中小型的网络隐藏在一个合法的IP地址后面。NAPT也被称为“多对一”的NAT,或者叫PAT(Port Address Translations,端口地址转换)、地址超载(address overloading)。

NAPT与动态地址NAT不同,它将内部连接映射到外部网络中的一个单独的IP地址上,同时在该地址上加上一个由NAT设备选定的TCP端口号。NAPT算得上是一种较流行的NAT变体,通过转换TCP或UDP协议端口号以及地址来提供并发性。除了一对源和目的IP地址以外,这个表还包括一对源和目的协议端口号,以及NAT盒使用的一个协议端口号。

NAPT的主要优势在于,能够使用一个全球有效IP地址获得通用性。主要缺点在于其通信仅限于TCP或UDP。当所有通信都采用TCP或UDP,NAPT允许一台内部计算机访问多台外部计算机,并允许多台内部主机访问同一台外部计算机,相互之间不会发生冲突。

实验目的:

外网Client访问HTTP/FTP服务器,需要经过防火墙,我们需要在防火墙上部署NAT,我们采用的是NAPT,将服务器进行端口映射,10000对应的是HTTP服务器,10001对应的是FTP服务器

实验拓扑:

基础配置:

R1:

#

interface GigabitEthernet0/0/0

ip address 100.1.1.2 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 172.16.1.254 255.255.255.0 FW1:

接口配置:

#

interface GigabitEthernet0/0/0

undo shutdown

ip binding vpn-instance default

ip address 10.251.251.251 255.255.255.0

alias GE0/METH

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit

#

interface GigabitEthernet1/0/0

undo shutdown

ip address 192.168.1.254 255.255.255.0

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 100.1.1.1 255.255.255.0

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit将接口划分进安全区域:

#

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1配置静态路由:

#

ip route-static 0.0.0.0 0.0.0.0 100.1.1.2配置NAT:

#

nat server http protocol tcp global 100.1.1.1 10000 inside 192.168.1.1 www

nat server ftp protocol tcp global 100.1.1.1 10001 inside 192.168.1.2 ftp

配置NAT地址池:

#

nat address-group nat1 0

mode pat

section 0 100.1.1.1 100.1.1.1配置安全策略:

security-policy

rule name dmz-to-untrust

source-zone dmz

destination-zone untrust

action permit

rule name untrust-to-dmz

source-zone untrust

destination-address 192.168.1.1 mask 255.255.255.255

destination-address 192.168.1.2 mask 255.255.255.255

service ftp

service http

action permit配置HTTP/FTP服务器:

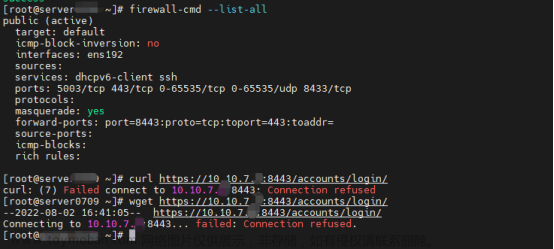

配置完成后,查看Client是否能获取到HTTP/FTP服务

实验结束;

备注:如有错误,请谅解!文章来源:https://www.toymoban.com/news/detail-474080.html

此文章为本人学习笔记,仅供参考!如有重复!!!请联系本人文章来源地址https://www.toymoban.com/news/detail-474080.html

到了这里,关于防火墙之部署服务器NAT的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!