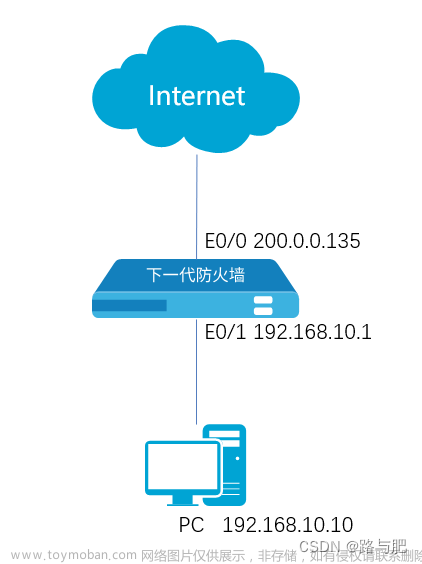

拓补图:

方案一(子接口的形式)

实验目的:解决防火墙上的接口不足以为其他区域服务的问题,比方说防火墙上只有两个接口,但是有三个区域,那这个实验的目的为了解决防火墙上的接口不足以为多区域提供服务的问题

实验思路:1.防火墙上的g1/0/0接口继续为trust区域提供服务

2.g1/0/1划分两个子接口分别为DMZ和untrush区域提供服务

3.交换机上除了g0/0/5接口配置成trunk接口以外,其他接口都配置成access口

4.根据需求新建防火墙的安全策略

1. 配置代码

1.1 IP地址的配置忽略,注意防火墙的1/0/0接口需要配置IP地址,但是1/0/1是要划分子接口的所以不需要配置地址,是在子接口里面去配置IP地址

int g1/0/1.20

ip add 10.1.2.2 24

int g1/0/1.30

ip add 100.1.1.2 24

1.2 交换机划分接口

[SW]port-group group-member g0/0/1 g0/0/4

[SW-port-group]port link-type access

[SW-port-group]port default vlan 10

[SW]int g0/0/2

[SW-GigabitEthernet0/0/2]port link-type access

[SW-GigabitEthernet0/0/2]port default vlan 20

[SW]int g0/0/3

[SW-GigabitEthernet0/0/3]port link-type access

[SW-GigabitEthernet0/0/3]port default vlan 30

[SW]int g0/0/5

[SW-GigabitEthernet0/0/3]port link-type trunk

[SW-GigabitEthernet0/0/3]port default vlan 20 30

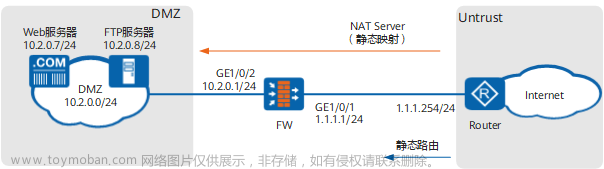

1.3 防火墙划分安全区域

[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add interface g1/0/0

[USG6000V1]firewall zone untrust

[USG6000V1-zone-untrust]add interface g1/0/1.30

[USG6000V1]firewall zone dmz

[USG6000V1-zone-dmz]add interface g1/0/1.20

1.4 新建安全策略

[USG6000V1]security-policy

[USG6000V1-policy-security]default action permit //默认放行所有的流量

rule name huawei //新建名字为huawei的安全策略

source-zone trust //设置源区域

destination-zone untrust //设置目标区域

source-address 10.1.1.0 mask 255.255.255.0 //设置源地址

destination-address 100.1.1.0 mask 255.255.255.0 //设置目标地址

service icmp //应用的服务类型

action permit //做出的动作,一定要这条命令才能够生效

1.5 在子接口封装dot1q的数据

[USG6000V1]int g1/0/1.20

[USG6000V1-GigabitEthernet1/0/1.20]vlan-type dot1q 20

[USG6000V1]int g1/0/1.30

[USG6000V1-GigabitEthernet1/0/1.30]vlan-type dot1q 30

1.6 别忘了还有路由的问题

[R1]ip route-static 0.0.0.0 0.0.0.0 10.1.1.2

[R2]ip route-static 0.0.0.0 0 10.1.2.2

[R3]ip route-static 0.0.0.0 0 100.1.1.2

验证效果:R1ping所有区域都能通

方案二(trunk接口)

配置思路:

1. 我们只需要在防火墙上新建两个vlan相同于trust和untrust区域,专门服务于这两个区域,然后在vlan的三层接口配置IP地址保证防火墙跟这两个区域可以进行通信,然后再把vlan的三层接口划分进防火墙的区域里面即可,注意是把g1/0/1划分为trunk口,允许vlan20、30通过

1.1 防火墙划分接口

[USG6000V1]int g1/0/1

[USG6000V1-GigabitEthernet1/0/1]portswitch //防火墙的接口默认是三层接口,一定要换成二层接口才行

[USG6000V1-GigabitEthernet1/0/1]port link-type trunk

[USG6000V1-GigabitEthernet1/0/1]port trunk allow-pass vlan 20 30

1.2 给vlan的三层接口划分IP地址

[USG6000V1]int Vlanif 20

[USG6000V1-Vlanif20]ip add 10.1.2.2 24

[USG6000V1]int Vlanif 30

[USG6000V1-Vlanif30]ip add 100.1.1.2 24

1.3 防火墙划分区域

[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add interface g1/0/0

[USG6000V1]firewall zone untrust

[USG6000V1-zone-untrust]add interface Vlanif 30

[USG6000V1]firewall zone dmz

[USG6000V1-zone-dmz]add interface Vlanif 20

1.4 防火墙新建安全策略

[USG6000V1]security-policy

[USG6000V1-policy-security]default action permit //这里我就简单的写允许全部了,可以根据自己的需求自己写

验证效果:文章来源:https://www.toymoban.com/news/detail-474220.html

文章来源地址https://www.toymoban.com/news/detail-474220.html

文章来源地址https://www.toymoban.com/news/detail-474220.html

到了这里,关于防火墙基础配置(二)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!