拓补图:

一、Easy ip

简单的来阐述一下什么是easy ip以及easy ip的作用,easy ip跟动态nat以及静态nat不一样的是不需要配置nat地址池,而是将私网的地址直接转换成路由器出接口上的公网地址,适合于PPPOE拨号的用户,因为每次拨号之后的公网地址都不一样了,所以适用于这种用户,这种方式也是现网当中应用最广泛的一种NAT技术,配置和维护都简单快捷

1. IP地址的配置略

2. 路由的配置

[R1]ip route-static 0.0.0.0 0 10.1.1.2 //注意R1配置默认路由能够到达R2即可,R2无需配置路由回来,这样才能体现出NTA的效果

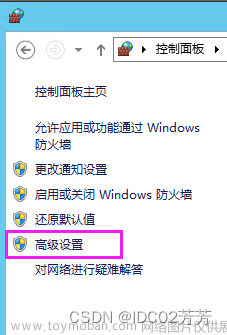

3. 防火墙区域的划分

[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add interface g1/0/0

[USG6000V1]firewall zone untrust

[USG6000V1-zone-untrust]add interface g1/0/1

4.新建安全策略

[USG6000V1]security-policy

[USG6000V1-policy-security]default action permit //默认放行全部,这里目的是为了演示实验效果,真实的生产环境当中不建议这样配,详情请查看之前的配置

5.新建NAT策略

[USG6000V1]nat-policy //新建NAT策略

[USG6000V1-policy-nat]rule name huawei //NAT规则名字

[USG6000V1-policy-nat-rule-huawei]source-zone trust //转换的源区域

[USG6000V1-policy-nat-rule-huawei]destination-zone untrust //转换的目标区域

[USG6000V1-policy-nat-rule-huawei]source-address 10.1.1.1 32 //转换的源地址

[USG6000V1-policy-nat-rule-huawei]destination-address 100.1.1.1 32 //转换的目的地址

[USG6000V1-policy-nat-rule-huawei]action source-nat easy-ip //应用于easy ip

注意:如果配置了源区域没有配置源地址的话,那就是区域内的私网地址都可以转换,如果配置了源地址的话,那就要满足在源区域内的这个源地址才能被转换,目的区域和目的地址也是如此,但是我们配置的是easy ip所以不需要配置目标区域跟目标地址都可以通信,因为我们只有trust跟untrust区域

6. 验证效果:能够正常ping通

7. 抓包查看,发现源地址是出口路由器的IP地址,因为easy ip就是将内网地址转换成出口路由器上的公网地址出来访问

二、源NAT地池的方式(动态NAT)

先来简单的阐述一下什么是源NAT地址的方式,第一种方式是不带端口号进行转换,就是需要配置一个公网地址池,私网地址转换的时候找公网地址池当中的其中一个没有在使用的公网地址转换即可,其实着也是一对一的关系,如果公网地址池当中的地址被转换完后其他的私网主机想出来上网就无法上网课,第二种方式就是带端口转换,就是也需要一个公网地址池,但是这个地址池里面只需要一个公网地址即可,内网的主机出来转换的时候就转换到这个公网地址的不同端口即可,端口的范围是0~65535,这样才能做到真正节约公网地址的目的

1.IP地址的配置忽略

2.路由的配置忽略,可参考上面的实验

3.防火墙区域的划分忽略,可以参考上面的实验

4.防火墙的安全策略忽略,可以参考上面的实验

5.NAT策略的配置

[USG6000V1]nat address-group 1 //新建地址池的组

[USG6000V1-address-group-1]section 100.1.1.50 100.1.1.100 // 地址池的范围

[USG6000V1-address-group-1]mode no-pat global //一定要注意模式,一个是带端口pat转换,一个是不带端口no-pat转换,引用在全局模式下而不是本地,如果想带端口转换的话就是PAT,不带端口转化的话就配置成no-pat,默认是PAT模式

[USG6000V1-policy-nat]rule name huawei //规则名称

[USG6000V1-policy-nat-rule-huawei]source-zone trust //源区域

[USG6000V1-policy-nat-rule-huawei]destination-zone untrust //目标区域

[USG6000V1-policy-nat-rule-huawei]source-address 10.1.1.1 32 //转换的源地址

[USG6000V1-policy-nat-rule-huawei]action source-nat address-group 1 //应用的动作

6.验证效果:转换成地址池的公网地址了

三、NAT server

首先来解释一下什么是NAT server,NAT sever就是单独的把内网的一台主机映射到外网,外网的主机想要访问这台内网的主机只需要访问映射出来的这个地址即可,这样能保证内网主机的安全不被外网用户随意攻击,因为不知道真实的内网主机的地址,这样的应用场景大多数应用于某企业需要将某些网站的业务让客户可以访问,就可以使用这种方法

1.IP地址的配置忽略

2.路由的配置忽略,可参考上面的实验

3.防火墙区域的划分忽略,可以参考上面的实验

4.防火墙的安全策略,需要增加一条,让untrust区域可以访问这个映射出来的IP地址

rule name untrust-trust

source-zone untrust

destination-zone trust

source-address 100.1.1.1 mask 255.255.255.255

service icmp

action permit

5.新建NAT server策略

nat server icmp protocol icmp global 100.1.1.100 inside 10.1.1.1

前面的icmp是规则的名称

protocol:选择的协议类型

icmp:协议类型

global:需要转换的公网地址,后面跟着公网地址

inside:需要转换的内网地址,后面跟着内网的地址

6.验证:客户端跟服务端都能进行通信

这时候就产生一个问题了,我们的目的是为了让外网的客户能够访问我们映射出去的公网地址来实现对内网服务器的访问,并不需要内网的服务器也能够ping通外网,所以这时候就需要配置正向连接即可

7.配置正向连接

nat server icmp protocol icmp global 100.1.1.100 inside 10.1.1.1 no-reverse //这条命令的意思就是说只能让外网的主机访问内网主机映射出去的这个公网地址,内网主机不能访问外网的客户

8. 验证结果:外网主机可以ping通内网主机映射出去的服务器,但是内网主机访问不了外网的主机

9. 查看server map

9. 查看server map

这样图的意思就是说any任何一台主机都能访问内网主机10.1.1.1映射出来的这个外网地址100.1.1.100

这样图的意思就是说any任何一台主机都能访问内网主机10.1.1.1映射出来的这个外网地址100.1.1.100

4. 域间双向NAT技术

首先先简单的阐述一下什么是域间双向NAT技术,为了简化配置服务器至公网的路由,可在NAT Server基础上,增加源NAT配置。如果要简化配置,避免配置到公网地址的路由,则可以对外网用户的源IP地址也进行转换,转换后的源IP地址与服务器的私网地址在同一网段。这样内部服务器会缺省将回应报文发给网关,即设备本身,由设备来转发回应报文

1.IP地址的配置忽略

2.路由的配置,注意这里面不需要配置默认路由到达公网了

3.防火墙区域的划分忽略,可以参考上面的实验

4.防火墙的安全策略,需要增加一条,让untrust区域可以访问这个映射出来的IP地址

rule name untrust-trust

source-zone untrust

destination-zone trust

source-address 100.1.1.1 mask 255.255.255.255

service icmp

action permit

5.NAT策略,在原本NAT server的基础上增加一条源NAT的配置

nat address-group 1 //新建地址池

mode pat //带端口进行转换

section 0 10.1.1.100 10.1.1.100 //注意这里地址池的地址是私网的地址,因为源转换的是私网的地址nat-policy //新建NAT策略

rule name icmp //新建NAT策略规则的名字

source-zone untrust //源区域

destination-zone trust //目标区域

source-address 100.1.1.1 mask 255.255.255.255 //源地址

service icmp //服务类型为ICMP

action source-nat address-group 1 转换为NAT源地址

6. 测试结果,外网用户能够ping通内网用户映射出来的公网地址,在没有配置路由的情况下可以能够ping通,仅此而已,内网用户是无法ping通外网用户的,因为没有路由可以到达

5. 域内双向NAT技术

首先先来阐述一下什么是域内双向NAT技术,域内NAT是指当内网用户和服务器部署在同一安全区域的情况下,仍然希望内网用户只能通过访问服务器的公网地址的场景。在实现域内NAT过程中,既要将访问内部服务器的报文的目的地址由公网地址转换为私网地址,又需要将源地址由私网地址转换为公网地址。若需要地址转换的双方都在同一个安全域内,那么就涉及到了域内NAT的情况。当FTP服务器和用户均在Trust区域,用户访问FTP服务器的对外的公网IP地址,这样用户与FTP服务器之间所有的交互报文都要经过防火墙。这时需要同时配置内部服务器和域内NAT

拓补图:

1.IP地址的配置忽略

2.路由的配置,R1和R3均需配置一条默认路由

3.防火墙区域的划分忽略,可以参考上面的实验

4.防火墙的安全策略(内外网均需可以相互访问,因为客户端要源地址转换成公网地址去访问服务的公网地址,所以内网跟外网都需要互通)

rule name trust-untrust

source-zone trust

destination-zone untrust

source-address 10.1.1.1 mask 255.255.255.255

service icmp

action permit

rule name untrust-trust

source-zone untrust

destination-zone trust

source-address 100.1.1.1 mask 255.255.255.255

service icmp

action permit

5. NAT策略的配置(允许trust区域去访问trust区域)

服务端映射出来的公网地址:

nat server icmp protocol icmp global 100.1.1.100 inside 10.1.1.1

客户端源地址转换出来的公网地址:

nat address-group 1 0 //新建地址池

mode pat //带端口转换pat

section 0 100.1.1.10 100.1.1.10 //地址池的范围nat-policy

rule name icmp

source-zone trust

destination-zone trust

service icmp

action source-nat address-group 1

6. 验证效果(能正常ping通)

7. 抓包查看,发现有两个请求和两个回应的包,也就是两对ICMP的包,一去一回,数据包的走向是这样子的,客户端10.1.1.3源地址转换成100.1.1.10来访问服务器映射出来的100.1.1.100的公网地址文章来源:https://www.toymoban.com/news/detail-475899.html

文章来源地址https://www.toymoban.com/news/detail-475899.html

文章来源地址https://www.toymoban.com/news/detail-475899.html

到了这里,关于防火墙网络地址转换技术的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[网络工程师]-防火墙-防火墙体系](https://imgs.yssmx.com/Uploads/2024/02/498677-1.png)