1.需要准备的工具

burpsuit

链接:https://pan.baidu.com/s/1NoNW0-BEtcEPQ21npyZZ8w

提取码:rpnq

火狐浏览器

链接:https://pan.baidu.com/s/1yFRS1vXrO__lwPbz_nm_ig

提取码:ahw0

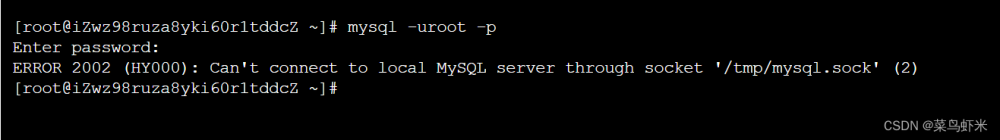

服务器版本pikachu平台

具体如何搭建,可参考:https://blog.csdn.net/weixin_41826065/article/details/128219684

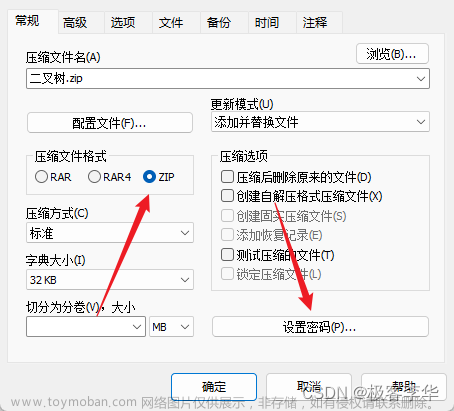

2. 随便输入用户名、密码、验证码,进行抓包

在我搭建的服务器映射端口为8000

2.1 浏览器设置代理

2.2 burpsuit抓包设置

2.3 开始抓包

3. 重发

3.1 发送到Repeater模块

repeater释义: 重发

应用: 在渗透测试中,进行请求与响应的消息验证分析。如修改请求参数,验证输入的漏洞与逻辑越权;从拦截历史记录中,捕获特征性的请求消息进行请求重放。

功能: 修改和重放http请求,如尝试手工注入,文件上传黑名单的测试等。

具体功能:

1、send:将数据包发送出去

2、cancel:取消发送

3、左右箭头:如果将数据包修改后发送,通过箭头可以返回上一个数据包或者下一个数据包

4、Request:请求包

5、Response:响应包

6、可以上下显示请求包和数据包,也可以左右显示,还可以用一个窗口显示

7、Raw:显示数据包的流信息

8、Render:显示数据包的界面内容

3.1 用正确的验证码进行不断重发,发现不会提示验证码错误

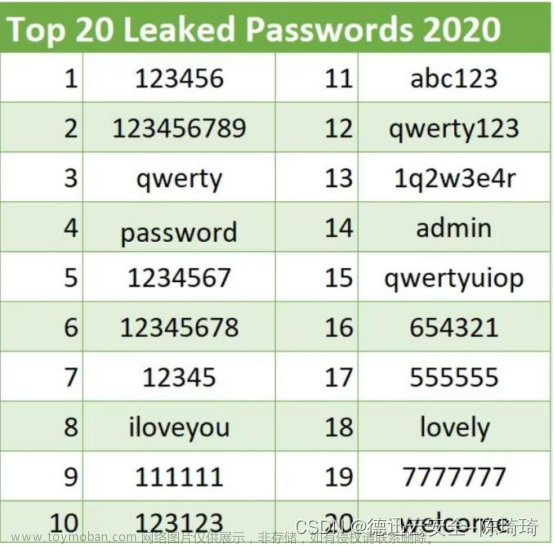

4. 进行爆破

4.1 只要爆破时保证验证码正确,对用户名和密码进行爆破即可

4.2 爆破成功

文章来源:https://www.toymoban.com/news/detail-476157.html

文章来源:https://www.toymoban.com/news/detail-476157.html

5. 成功登录

文章来源地址https://www.toymoban.com/news/detail-476157.html

文章来源地址https://www.toymoban.com/news/detail-476157.html

到了这里,关于1.2 暴力破解——验证码绕过(on server)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!