ADB

ADB简介:

ADB,即 Android Debug Bridge,它是 Android 开发/测试人员不可替代的强大工具,也是 Android 设备玩家的好玩具。安卓调试桥 (Android Debug Bridge, adb),是一种可以用来操作手机设备或模拟器的命令行工具。它存在于 sdk/platform-tools 目录下。虽然现在 Android Studio 已经将大部分 ADB 命令以图形化的形式实现了,但是了解一下还是有必要的。

注: 有部分命令的支持情况可能与 Android 系统版本及定制 ROM 的实现有关。

ADB常见命令:

见:https://blog.csdn.net/qq_39969226/article/details/87897863

抓包

安卓模拟器+ charles抓包工具安装配置说明

主要操作流程:

1.安装安卓模拟器 (夜神模拟器-> 配置drony后就无法上网,不推荐)。

2.安装charles抓包工具。

3.配置charles 端口 9999,安装证书。

4.打开模拟器,无线,设置代理,192.168.XXX.XXX(ipconfig) 端口9999。

5.修改完之后,charles会出现一个弹窗 点击选择alow。

6.此时已经可以抓取到模拟器的请求,出现unkown的时候设置 ssl setting 把域名添加上。

7.查看请求返回数据、请求接口、请求参数。

安装证书:

- Android 7版本之前:模拟器

- Android 7版本之后:证书文件--> openssl --> 发送到手机上(root) --> 系统受信任的证书。

具体步骤见:https://blog.csdn.net/qq_24298751/article/details/126859135

配置Drony

当你想抓app的包,但是charles却很多包没有,甚至很多请求都是unknown,这个时候用Drony就很好用了,将charles打开,用drony来转发app的所有请求,而不是直接设置手机wifi代理。

具体配置步骤见

配置drony转发

打开Drony(处于OFF状态),滑动到SETING页,点击选择Networks Wi-Fi 进入配置

在网络列表中选择点击当前手机wifi连接的网络 (需要确保该网络与Fiddler代理服务器网络是联通的)

配置要为当前网络使用的代理入口(这里直接填写fiddler代理地址就可以),选择代理模式为手动(Manual)

注意Proxy type代理方式要选择 Plain http proxy

Filter default value 选择 Direct all ,然后点击下面的Rule设置应用规则

默认您的规则里应该是空的,这里直接点击上面的加号添加一个规则(符合规则要求的才会被转发)。

反编译工具——JDAX

JDAX-GUI 反编译工具下载使用以及相关技术介绍:

https://blog.csdn.net/EXIxiaozhou/article/details/127207762

Hook工具——frida

环境搭建

frida 安装(电脑端)

pip install frida

pip install frida-toolsfrida-server 安装(手机端、模拟机)

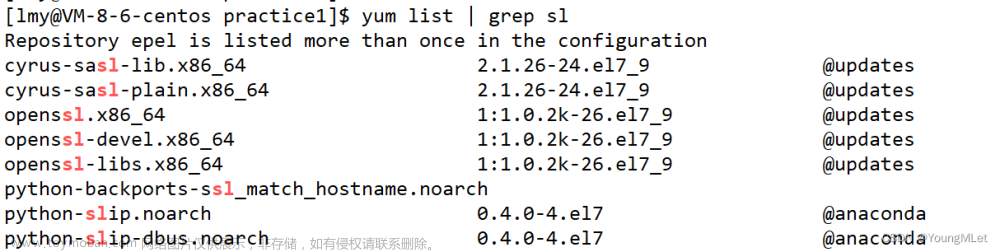

先看看自己模拟器平台,一般模拟器架构都是x86的

C:\Users\DK> adb shell getprop ro.product.cpu.abi

x86_64到frida-releases这找到对应版本进行下载frida-server包。

解压。

将 frida-server 上传到手机上

// 在真机上操作可能会繁琐一些。

// 将 frida-server 上传到手机上的 /sdcard

adb push -s 设备 xx/xx/xxx/frida-server /sdcard

// 通过adb shell 进入手机

adb shell

// 获得root权限

su -

// 将frida-server 移动到 /data/local/tmp

mv /sdcard /data/local/tmp

// 给 frida-server 赋可执行权限

cd /data/local/tmp

chmod 777 frida-server

--------------------------------------------------------------------------------

// 若使用模拟机可直接一步到位

adb push frida-server /data/local/tmp运行 frida

在电脑上通过adb进行端口的转发文章来源:https://www.toymoban.com/news/detail-477517.html

adb forward tcp:27042 tcp:27042

adb forward tcp:27043 tcp:27043

通过adb的shell进入手机并运行起来frida文章来源地址https://www.toymoban.com/news/detail-477517.html

// 通过adb shell 进入手机

adb shell

// 获得root权限

su

cd /data/local/tmp

// 运行 frida

./frida-server到了这里,关于Andriod APP逆向——常用工具的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!