前言

本文为08年出现的漏洞进行复现,仅作为学习参考,切勿非法利用!

一、漏洞简介

MS08-067漏洞是通过MSRPC over SMB通道调用Server服务程序中的NetPathCanonicalize 函数时触发的,而NetPathCanonicalize 函数在远程访问其他主机时,会调用NetpwPathCanonicalize函数,对远程访问的路径进行规范化,而在NetpwPathCanonicalize函数中发生了栈缓冲区内存错误,造成可被利用实施远程代码执行。

Windows的Server服务在处理特制RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户系统,SYSTEM权限执行任意指令。对于Windows 2000、XP 和 Server 2003,无需认证便可以利用这个漏洞 ,对于 Windows Vista 和 Server 2008,可能需要进行认证

二、影响范围

Microsoft Windows 2000 Service Pack 4

Windows XP Service Pack 2

Windows XP Service Pack 3

Windows XP Professional x64 Edition

Windows XP Professional x64 Edition Service Pack 2

Windows Server 2003 Service Pack 1

Windows Server 2003 Service Pack 2

Windows Server 2003 x64 Edition

Windows Server 2003 x64 Edition Service Pack 2

Windows Server 2003 SP1

Windows Server 2003 SP2

Windows Vista 和 Windows Vista Service Pack 1

Windows Vista x64 Edition 和 Windows Vista x64 Edition Service Pack 1

Windows Server 2008(用于 32 位系统)

Windows Server 2008(用于基于 x64 的系统)

Windows Server 2008(用于基于 Itanium 的系统)

Windows 7 Beta(用于 32 位系统)

Windows 7 Beta x64 Edition

Windows 7 Beta(用于基于 Itanium 的系统)

三、漏洞危害

造成服务器被远程命令执行,获取主机系统权限,主要用于SMB服务的 445 端口

四、本地复现

- 实验环境:KaLi Linux IP:192.168.52.129

- 攻击机:Windows XP SP3 IP:192.168.52.145

使用如下命令进行扫描

Nmap -P0 -T4 -p 445 –script=smb-vuln-ms08-067.nse 192.168.52.145

模块地址->/usr/share/nmap/script/

通过扫描发现存在 MS08-067 漏洞,接下来进行利用。

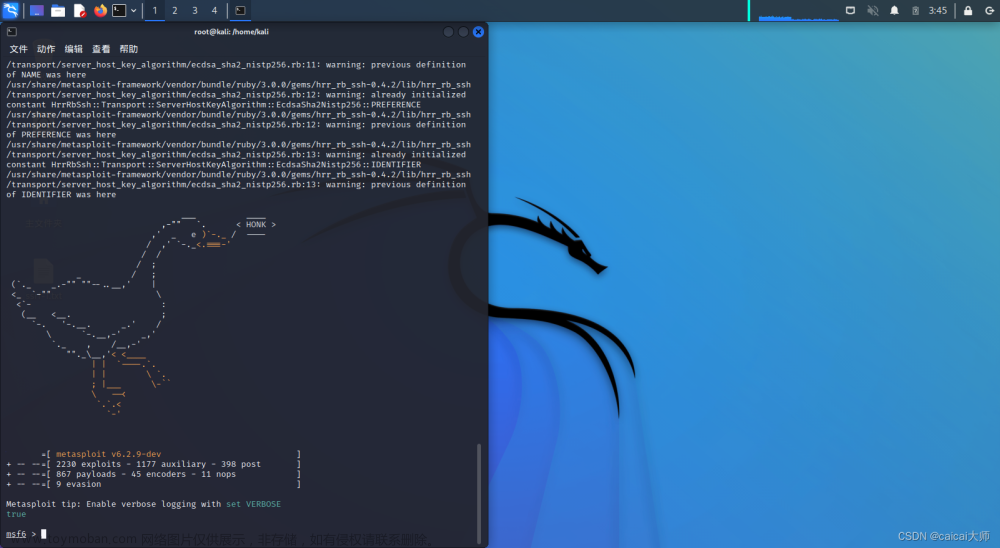

使用 search MS08-067 //搜索 MS08-067 模块

搜索到该模块进行利用

执行攻击

攻击成功!获取到最高权限。

补充:set target 默认配置可能会存在问题,建议根据自身系统手动选择。

五、补丁编号

- KB958644

六、 Windows Server 2003 SP2 中文版利用方法

首先进入以下目录

/usr/share/metasploit-framework/modules/exploits/windows/smb

打开 ms08_067_netapi.rb 文件,加入以下内容

保存 ->退出 (wq!) 在进行利用!文章来源:https://www.toymoban.com/news/detail-477731.html

七、漏洞原理深度剖析

参考以下文章文章来源地址https://www.toymoban.com/news/detail-477731.html

- https://www.freebuf.com/vuls/203881.html

到了这里,关于MS08-067 (CVE-2008-4250) 远程命令执行漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!