题目来源:HNCTF[WEEK2]Matryoshka(NSSCTF平台)

考查知识,0宽度字节隐写,emoji aes。

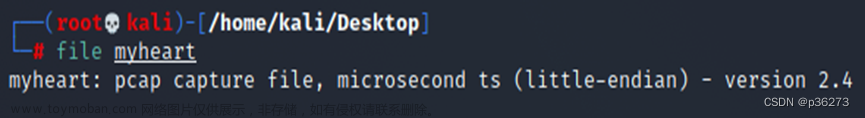

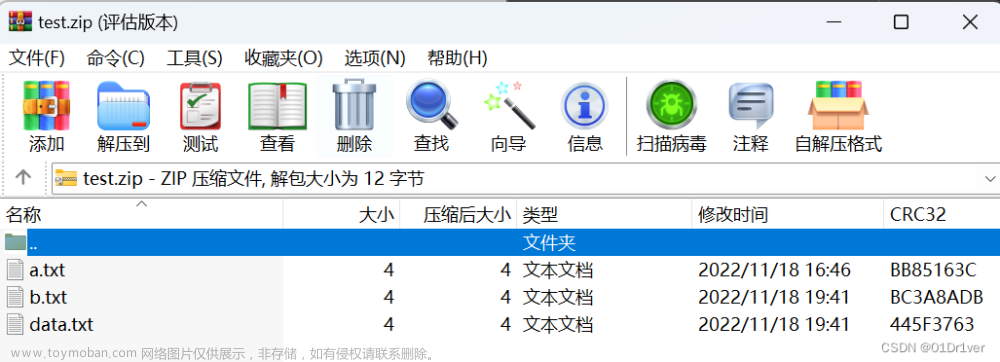

1,题目打开是这样的一个压缩包和pass.txt

压缩包很明显是需要密码的。在压缩包外部给文件一般不考虑伪加密。

2,打开txt文件。

3, 在记事本里面瞎点一下。

可以发现列数是不对的,这时候想到了0宽度字节隐写。

4,打开0宽度字节解码网站。

Unicode Steganography with Zero-Width Characters (330k.github.io)

可以很轻松的找到明文和密文。

这个题有个坑就是密文并不是压缩包的密码,密码是原文。

只能感叹出题人出题的刁钻。

5,输入 P@ssW0rd_1s_h3re 成功打开压缩包。

打开是一串表情包,刚开始以为是表情包加密,试了几个网站没反应。

问了学长才知道还有一个叫emoji aes的加密。

密钥就是解密出的密文。

6,emoji aes

🔒 Emoji AES | Ruotian's I/O

NSSCTF{wh4t_1s_th1s_huh}

解出flag。文章来源:https://www.toymoban.com/news/detail-478390.html

ctf菜鸡第一篇,各位佬们多多包含@rz。文章来源地址https://www.toymoban.com/news/detail-478390.html

到了这里,关于CTF misc 0宽度字节隐写的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[青少年CTF]-MISC WP(二)](https://imgs.yssmx.com/Uploads/2024/02/626327-1.png)