今天海翎光电的小编来给大家聊聊以太网交换机安全功能。

交换机作为局域网中最常见的设备,在安全上面临着重大威胁,这些威胁有的是针对交换机管理上的漏洞,攻击者试图控制交换机。有的针对的是交换机的功能,攻击者试图扰乱交换机的正常工作,从而达到破坏甚至窃取数据的目的。针对交换机的攻击主要有以下几类:

1、交换机配置/管理的攻击

2、MAC 泛洪攻击

3、DHCP 欺骗攻击

4、MAC 和 IP 欺骗攻击

5、ARP 欺骗

6、VLAN 跳跃攻击

7、STP 攻击

8、VTP 攻击

交换机的访问安全为了防止交换机被攻击者探测或控制,必须在交换机上配置基本的安全:

1、使用合格的密码

2、使用 ACL,限制管理访问

3、配置系统警告用语

4、禁用不需要的服务

5、关闭 CDP

6、启用系统日志

7、使用 SSH 替代 Telnet

8、关闭 SNMP 或使用 SNMP V3

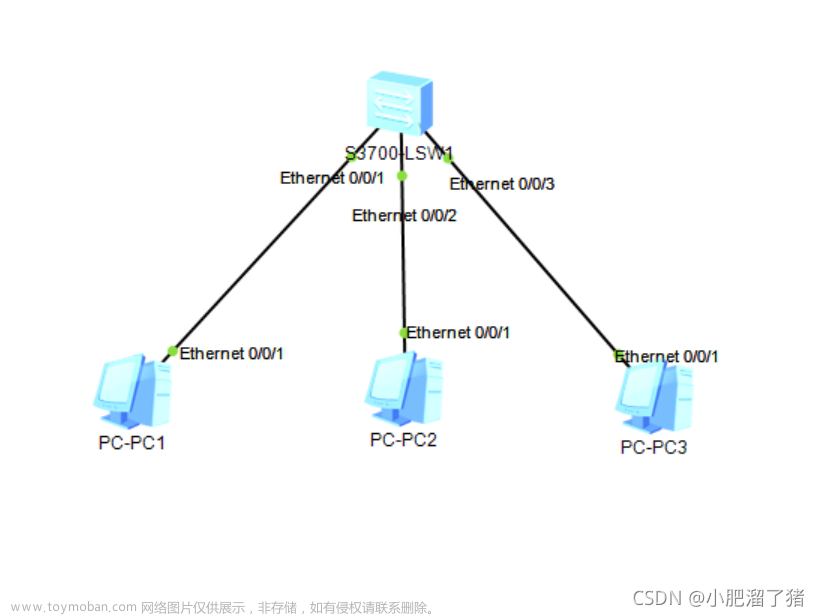

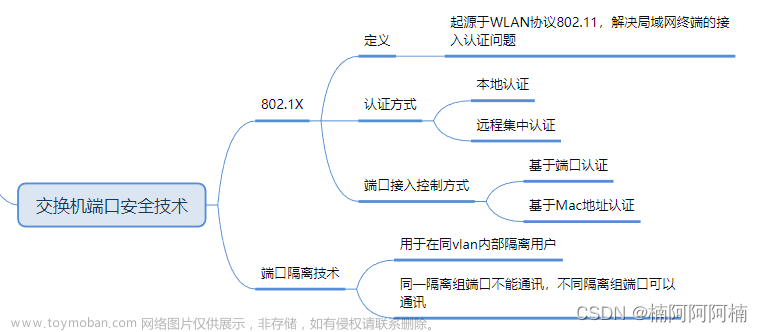

交换机的端口安全

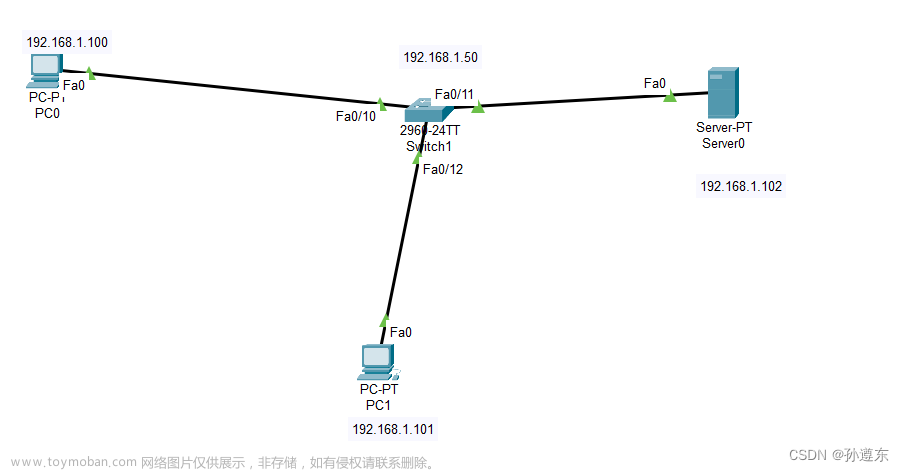

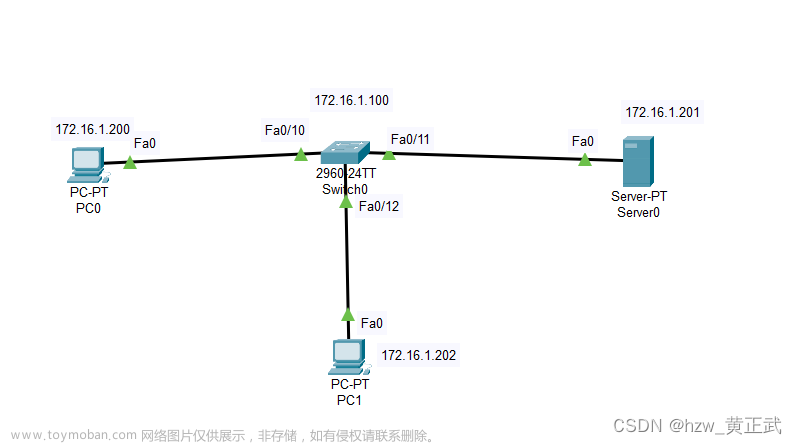

交换机依赖 MAC 地址表转发数据帧,如果 MAC 地址不存在,则交换机将帧转发到交换机上的每一个端口(泛洪),然而 MAC 地址表的大小是有限的。MAC 泛洪攻击利用这一限制用虚假源 MAC 地址轰炸交换机,直到交换机 MAC地址表变满。交换机随后进入称为 “失效开放” (Fail-open)的模式,开始像集线器一样工作,将数据包广播到网络上的所有机器。

因此,攻击者可看到发送到无 MAC 地址表条目的另一台主机的所有帧。要防止MAC 泛洪攻击,可以配置端口安全特性,限制端口上所允许的有效 MAC 地址的数量,并定义攻击发生时端口的动作:关闭、保护、限制。

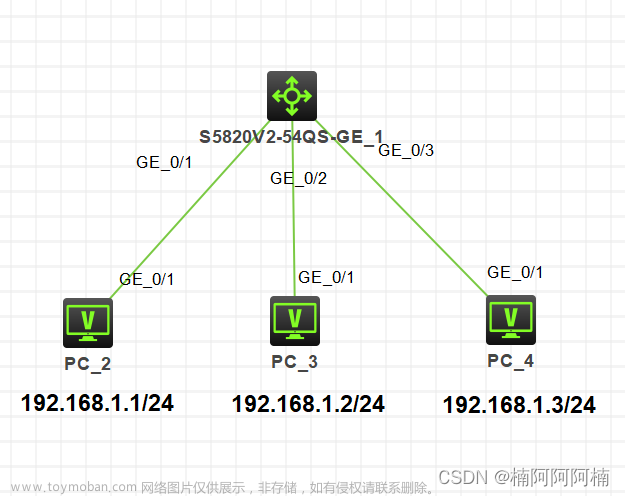

DHCP Snooping

当交换机开启了 DHCP-Snooping 后,会对 DHCP 报文进行侦听,并可以从接收到的 DHCP Request 或 DHCP Ack 报文中提取并记录 IP 地址和 MAC 地址信息。另外,DHCP-Snooping 允许将某个物理端口设置为信任端口或不信任端口。信任端口可以正常接收并转发 DHCP Offer 报文,而不信任端口会将接收到的 DHCPOffer 报文丢弃。

这样,可以完成交换机对假冒 DHCP Server 的屏蔽作用,确保客户端从合法的DHCP Server 获取 IP 地址。

1、dhcp-snooping 的主要作用就是隔绝非法的 dhcp server,通过配置非信任端口。

2、与交换机 DAI 的配合,防止 ARP 病毒的传播。

3、建立和维护一张 dhcp-snooping 的绑定表,这张表一是通过 dhcp ack 包中的 ip 和 mac 地址生成的,二是可以手工指定。这张表是后续 DAI(dynamic arpinspect)和 IPSource Guard 基础。这两种类似的技术,是通过这张表来判定 ip或者 mac 地址是否合法,来限制用户连接到网络的。

4、通过建立信任端口和非信任端口,对非法 DHCP 服务器进行隔离,信任端口正常转发 DHCP 数据包,非信任端口收到的服务器响应的 DHCP offer 和 DHCPACK后,做丢包处理,不进行转发。

DAI

动态 ARP 检查(Dynamic ARP Inspection, DAI)可以防止 ARP 欺骗,它可以帮助保证接入交换机只传递“合法的"ARP 请求和应答信息。

DAI 基于 DHCP Snooping 来工作,DHCP Snooping 监听绑定表,包括 IP 地址与 MAC 地址的绑定信息,并将其与特定的交换机端口相关联,动态 ARP 检测(DAI-Dynamic ARP Inspection)可以用来检查所有非信任端口的 ARP 请求和应答(主动式 ARP 和非主动式 ARP) ,确保应答来自真正的 MAC 所有者。交换机通过检查端口纪录的 DHCP 绑定信息和 ARP 应答的 IP 地址决定其是否是真正的 MAC 所有者,不合法的 ARP 包将被拒绝转发。

DAI 针对 VLAN 配置,对于同一 VLAN 内的接口,可以开启 DAI 也可以关闭,如果ARP 包是从一个可信任的接口接受到的,就不需要做任何检查;如果 ARP 包是从一个不可信任的接口上接收到的,该包就只能在绑定信息被证明合法的情况下才会被转发出去。这样,,DHCP Snooping 对于 DAI 来说也成为必不可少的。

DAI 是动态使用的,相连的客户端主机不需要进行任何设置上的改变。对于没有使用 DHCP 的服务器,个别机器可以采用静态添加 DHCP 绑定表或 ARP access-list的方法实现。文章来源:https://www.toymoban.com/news/detail-478896.html

另外,通过 DAI 可以控制某个端口的 ARP 请求报文频率。一旦 ARP 请求频率超过预先设定的阈值,立即关闭该端口。该功能可以阻止网络扫描工具的使用,同时对有大量 ARP 报文特征的病毒或攻击也可以起到阻断作用。文章来源地址https://www.toymoban.com/news/detail-478896.html

到了这里,关于交换机安全功能介绍的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!