本篇博客仅对100词作解释,干背的话会发现真的很难背完,可以结合攻防思路来看这一份提纲,没必要连着看。

比如攻击流程从信息收集到最后隐藏撤退,中间相关的流程和工具都是什么

防守呢?常识类?Linux类?等等

这份提纲整理起来还是很折磨的,谢谢ChatGPT老师

希望大家能构建自己的知识体系,网安95+ 呼呼呼

1. /etc/passwd/shadow

用于存储 Linux 系统中用户的密码信息,又称为“影子文件”

只有 root 用户拥有读权限,其他用户没有任何权限,这样就保证了用户密码的安全性。

注意,如果这个文件的权限发生了改变,则需要注意是否是恶意攻击。

2. 《信息安全等级保护管理办法》2022 //等保2.0

《信息安全等级保护管理办法》是为规范信息安全等级保护管理,提高信息安全保障能力和水平,维护国家安全、社会稳定和公共利益,保障和促进信息化建设,根据《中华人民共和国计算机信息系统安全保护条例》等有关法律法规而制定的办法。

比较空泛了,就是指定信息安全等级的法律,最严格的是政府机关的不联网。

3 Appscan

AppScan是IBM的一款web安全扫描工具,可以利用爬虫技术进行网站安全渗透测试,根据网站入口自动对网页链接进行安全扫描,扫描之后会提供扫描报告和修复建议等。

工作原理【通过模拟攻击】:

1)通过探索了解整个web页面结果

2)通过分析,使用扫描规则库对修改的HTTP Request进行攻击尝试

3)分析 Response 来验证是否存在安全漏洞

4 ASLR (Address space layout randomization)

地址空间配置随机加载(ASLR,又称地址空间布局随机化)是一种防范内存损坏漏洞被利用的计算机安全技术。

ASLR通过随机放置进程关键数据区域的地址空间,来防止攻击者能可靠地跳转到内存的特定位置来利用函数。现代操作系统一般都加设这一机制,以防范恶意程序对已知地址进行Return-to-libc攻击。

5 Backdoor

在软件的开发阶段,程序员常会在软件内创建后门以便可以修改程序中的缺陷。如果后门被其他人知道,或是在发布软件之前没有删除后门,那么它就成了安全风险。

攻击者可以通过后门以隐蔽的方式重新登陆系统并进行远程控制,而且用户无法通过正常手段禁止其运行。

6 Botnet

僵尸网络 Botnet 是指采用一种或多种传播手段,将大量主机感染bot程序(僵尸程序)病毒,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。

Botnet可以被用于多种攻击,常见的有DDos,发送垃圾邮件等。

文章来源地址https://www.toymoban.com/news/detail-479535.html

7 bp WriteProcessMemory

WriteProcessMemory是C++中的一种函数。此函数能写入某一进程的内存区域(直接写入会出Access Violation错误),故需此函数入口区必须可以访问,否则操作将失败。

8 Buffer/Heap Overflow

缓冲区溢出

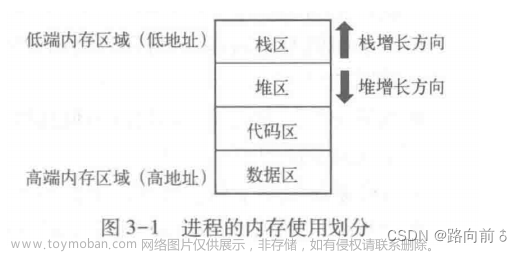

有几个场所:栈、堆

缓冲区溢出是一种异常现象,当软件向缓冲区中写入数据使缓冲区容量溢出时,会导致相邻存储器位置被覆盖。换句话说,过量的信息被传递到没有足够空间的容器中,而这些信息最终会替换相邻容器中的数据。

攻击者可以利用缓冲区溢出修改计算机的内存,以破坏或控制程序的执行。

什么是缓冲区溢出? | Cloudflare (cloudflare-cn.com)

文章来源:https://www.toymoban.com/news/detail-479535.html

9 burp suite

Burp Suite是一款强大的Web应用程序安全测试工具,旨在帮助安全研究人员、渗透测试人员和Web应用程序开发人员对Web应用程序进行安全评估。

Burp Suite由多个独立的工具组成,具有以下主要功能:

抓包:Burp Suite可以抓取Web应用程序的数据流并对其进行分析。

扫描:Burp Suite可以自动识别Web应用程序的漏洞和安全问题,并生成报告。

测试:Burp Suite可以手动对Web应用程序进行渗透测试,以识别安全问题。

自动化:Burp Suite支持使用脚本语言对测试过程进行自动化,以提高测试效率。

反向代理:Burp Suite可以作为一个反向代理服务器,帮助您对Web应用程序的数据流进行分析。

10 Cookies

Cookies, 类型为“小型文本文件”,是某些网站为了辨别用户身份,进行Session跟踪而储存在用户本地终端上的数据(通常经过加密),由用户客户端计算机暂时或永久保存的信息。

Cookies技术带来了一定的安全隐患,对应的也有些防护机制,主要思路和手段是加强有效性验证,同时提高加密等级。具体见下:

cookie(储存在用户本地终端上的数据)_百度百科 (baidu.com)

11 CreateRemoteThread

创建在另一个进程的虚拟地址空间中运行的线程。

DDL注入后往往拥有目标进程内存的访问权限,此时可以使用该函数创建线程进行攻击。

12 CTF

CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式。

13 CVE-2017-0004/MS17-004

CVE ,通用漏洞披露。CVE就好像是一个字典表,为广泛认同的信息安全漏洞或者已经暴露出来的弱点给出一个公共的名称。

MS前缀是微软的一个标记方式,但已逐渐停用。

14 DEP(Data Execution Prevention)

数据执行保护 (DEP) 有助于防止电脑遭受病毒和其他安全威胁的侵害。

应用会留出一部分电脑内存用于暂存数据,同时留出另一部分内存用于暂存应用使用的指令。 黑客可能试图诱使应用运行放置在电脑内存中伪装成指令的有害数据。 这可能会让黑客得以控制你的电脑。

DEP 可以防止应用运行用于暂存指令的那部分内存中的数据,从而保护电脑。

但DEP由于兼容性问题不会在所有应用上开启,同时,DEP是可以动态关闭和开启的,操作系统本身就留下了这样的API,这样就产生了巨大的安全隐患。

15 dex2jar

dex2jar 工具主要是将 dex 文件转换为包含 class 文件的 jar 文件。

【反编译,逆向工程,不一定成功】【dex是一种汇编语言】

16 dll inject(dll路径:17->36->16->42)

DLL注入是指向运行中的其他进程强制插入特定的DLL文件。其工作原理是从外部促使目标进程调用LoadLibrary() API从而强制执行DLL的DllMain()函数,而且被注入的DLL拥有目标进程内存的访问权限,用户可以随意操作。

17 DllMain()

DLL(Dynamic Linked Library动态链接库)被加载到进程后会自动运行DllMain()函数,用户可以把想执行的代码放到DllMain()函数,每当加载DLL时,添加的代码就会自然而然得到执行。

18 DLP(Data Loss/leak Prevention)

Data Loss/leak Prevention,数据防泄露工具。

有时候数据泄露来自于团队内部成员,比如团队成员利用权限进行拖库操作,DLP相关工具可以防止类似情况发生。

但该类工具普及不多,主要依靠制度防范数据内部泄露,常见的软件有OpenDLP和MyDLP等(见49 OpenDLP,MyDLP)

19 dns/mdns/nslookup

Dns:一种层次的,基于域的将主机名(域名)映射成 IP的命名方案。

mdns :即多播dns(Multicast DNS),mDNS主要实现了在没有传统DNS服务器的情况下使局域网内的主机实现相互发现和通信。它遵从dns协议,使用现有的DNS信息结构、名语法和资源记录类型,并且没有指定新的操作代码或响应代码。

Mdns作用过程【了解】:当mDNS客户端需要解析主机名时,它会发送一个IP多播查询消息,要求具有该名称的主机标识自己。然后该目标机器多播包含其IP地址的消息。然后,该子网中的所有计算机都可以使用该信息来更新其mDNS高速缓存。任何主机都可以通过发送生存时间(TTL)等于零的响应数据包来放弃其对名称的声明。

Nslookup:一种网络管理命令行工具,可用于查询DNS域名和IP地址。同时,也可以指定dns服务器进行解析,不同dns服务器的解析结果有可能不同。

20 docker/docker-compose

Docker 是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的镜像中,然后发布到任何流行的 Linux或Windows操作系统的机器上,也可以实现虚拟化。容器是完全使用沙箱机制【安全】,相互之间不会有任何接口。

Docker Compose是一个用来定义和运行复杂应用的Docker工具。一个使用Docker容器的应用,通常由多个容器组成。Docker Compose根据配置文件来构建镜像,并使用docker-compose脚本来启动,停止和重启应用,和应用中的服务以及所有依赖服务的容器,非常适合组合使用多个容器进行开发的场景。

21 DOS/DDOS

DOS:中文名称是拒绝服务,一切能引起DOS行为的攻击都被称为dos攻击。该攻击的效果是使得计算机或网络无法提供正常的服务。常见的DOS攻击有针对计算机网络带宽和连通性的攻击。 DOS是单机于单机之间的攻击。【SYN-Flood就是常见的攻击手段】

DDOS(Distributed Denial Service)分布拒绝式攻击,它是在DOS基础上进行的大规模,大范围的攻击模式,DOS只是单机和单机之间的攻击模式,而DDOS是利用一批受控制的僵尸主 机向一台服务器主机发起的攻击,其攻击的强度和造成的威胁要比DOS严重很多,更具破坏性。 首先DDOS攻击者要寻找僵尸主机,在互联网上寻找一些有后门漏洞的主机,然后入侵系 统安装控制程序,入侵的越多,控制的僵尸主机就越多,攻击源就更多,然后把入侵的主机分配,一部分充当攻击的主要控制端,一部分充当攻击源,各负其责,在攻击者统一指挥下对被攻击的服务器发起攻击,由于这个攻击模式是在幕后操作,所以很难被监控系统跟踪,身份不容易被发现。

22 FTP

文件传输协议(File Transfer Protocol,FTP)是用于在网络上进行文件传输的一套标准协议,它工作在应用层。FTP允许用户以文件操作的方式(如文件的增、删、改、查、传送等)与另一主机相互通信。即使双方计算机可能配有不同的操作系统和文件存储方式。

23 Gdb

UNIX及UNIX-like下的调试工具。【也是使用断点机制进行调试】

24 GDPR

《通用数据保护条例》,为欧洲联盟的条例。

主要是保护用户个人隐私的条例,企业违反将会面临巨额罚款。

25 git

Git是一个开源的分布式版本控制系统,可以有效、高速地处理从很小到非常大的项目版本管理。

26 heartbeat/heartbleed

Heartbleed漏洞,这项严重缺陷(CVE-2014-0160)的产生是由于未能在memcpy()调用受害用户输入内容作为长度参数之前正确进行边界检查。攻击者可以追踪OpenSSL所分配的64KB缓存、将超出必要范围的字节信息复制到缓存当中再返回缓存内容,这样一来受害者的内存内容就会以每次64KB的速度进行泄露。

此问题的原因是在实现TLS的心跳扩展时没有对输入进行适当验证(缺少边界检查),因此漏洞的名称来源于“心跳”(heartbeat)。

27 Honeypot

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐更像是一个情报收集系统,提供一个安全的被攻击环境,以此来收集服务器是怎么被攻击的等等信息。还可以通过窃听黑客之间的联系,收集黑客所用的种种工具,并且掌握他们的社交网络。

28 ICAP(Internet Content Adaptation Protocol)

ICAP是Internet Content Adaptation Protocol的缩写.它在本质上是在HTTP message上执 行RPC远程过程调用的一种轻量级的协议。 它让ICAP Client可以把HTTP Message传给ICAP Server, 然后ICAP Server可以对其进行某种变换或者其他处理(“匹配”),被变换的message可以是HTTP请求也可以是HTTP应答。

这个协议常和proxy结合使用,大企业中上网必须通过proxy,proxy中含有协议ICAP,通过ICAP限制员工通讯,相当于对通讯内容进行强制检查,防止员工泄密。

29 ICMP/ping

ICMP是互联网控制消息协议。

当路由器处理一个数据包过程中发生了意外,可以通过ICMP协议向数据包源报告有关信息。

同时,ICMP还可以被用来测试Internet,比如使用ping命令,对于ping命令,接收方有权不应答,所以ping不通但确实存在通向对方的线路也是正常的。

30 ida(ida 30+softice 71=od 48)

IDA全称是交互式反汇编器专业版(Interactive Disassembler Professional),人们其简称为IDA,是目前最棒的一个静态反编译软件,IDA Pro是一款交互式的,可编程的,可扩展的,多处理器的,交叉Windows或Linux WinCE MacOS平台主机来分析程序, 被公认为最好的花钱可以买到的逆向工程利器。

IDA Pro已经成为事实上的分析敌意代码的标准并让其自身迅速成为攻击研究领域的重要工具。它支持数十种CPU指令集其中包括Intel x86,x64,MIPS,PowerPC,ARM,Z80,68000,c8051等等。

31 IDS/IDP(Intrusion Detection System/Intrusion Detection and Prevention system)

IDS (Intection System) 和 IDP (Intrusion Prevention System) 是网络安全领域中的重要工具。

IDS 是一种监测网络或系统中的恶意活动或不正常行为的系统或软件。它可以通过审查网络流量或日志来识别潜在的入侵或攻击。 IDS 可以分为两种类型:基于网络的 IDS (NIDS) 和基于主机的 IDS (HIDS)。 NIDS监测网络上的流量,而 HIDS 监测主机上的日志和系统状态。

IDP 是一种先进的网络安全技术,它不仅能够监测网络中的恶意活动,而且能够实时阻止这些活动。 IDP 通过对网络流量的实时分析,识别恶意活动并立即采取防御措施。这可以通过配置规则或策略来实现,例如阻止特定的网络流量或关闭攻击者使用的端口等。

总而言之,IDS 主要用于监测网络安全,而 IDP 则是在监测基础上提供额外的防御功能。

32 IETF/RFC

【了解】

很多技术文档溯源都是RFC

IETF是标准和规范的制定人

RFC有很多规范,比如ICAP

33 iptables

iptables 是集成在 Linux 内核中的包过滤防火墙系统,是 Linux 防火墙系统的重要组成部分。

iptables 的主要功能是实现对网络数据包进出设备及转发的控制。当数据包需要进入设备、从设备中流出或者由该设备转发、路由时,都可以使用 iptables 进行控制。

34 ISO7498-2

在ISO7498-2中描述了开放系统互联安全的体系结构,提出设计安全的信息系统的基础架构中应该包含5种安全服务(安全功能)、能够对这5种安全服务提供支持的8类安全机制和5种普遍安全机制,以及需要进行的5种OSI安全管理方式。

其中5种安全服务为:鉴别服务、访问控制、数据完整性、数据保密性、抗抵赖性;

8类安全机制:加密、数字签名、访问控制、数据完整性、数据交换、业务流填充、路由控制、公证;

5种普遍性安全机制:可信功能、安全标号、事件检测、安全审计跟踪、安全恢复。

35 Kevin

Kevin Poulsen,历史上五大最著名的黑客之一。他的专长就是闯入电话线,对网络攻防有启发作用

36 LoadLibrary

LoadLibrary是Windows操作系统中的一个函数,它用于加载动态链接库 (DLL)并返回库的句柄。 动态链接库是一种资源共享的方式,它允许多个应用程序共享同一个代码库。

使用 LoadLibrary 函数可以在运行时加载 DLL,而不是在编译时链接。这样可以在应用程序运行时加载需要的 DLL,并在不再需要时卸载它们,从而提高系统的灵活性和可维护性。

37 Metasploit(MSF)

Metasploit Framework是一个开源的渗透测试框架。它提供了一组工具和模块,用于进行网络安全测试、漏洞利用和渗透测试。

Metasploit在安全研究、渗透测试和教育领域有着广泛的应用,并且不断更新和改进,以满足不断变化的安全需求。

38 Morris

Morris worm是一种计算机蠕虫。这是第一种大规模传播的计算机蠕虫,影响了大量的美国 内部网络和互联网服务器。Morris worm通过漏洞利用和密码破解技术来传播,并且可以复制自己到受感染的机器上。它还会消耗大量的系统资源,导致大量机器瘫痪。

这个事件导致了对计算机安全的重视,并促使了许多公司和组织开始采取预防措施来保护他们的网络和系统。也引发了美国国会关于网络安全的立法讨论。

39 msfconsole

Metasploit Framework (MSF) 是一个开源的渗透测试框架,它包含了许多渗透测试工具和漏洞利用脚本。【见37 MSF】

msfconsole 是 Metasploit Framework 中的一个重要组件,它是一个交互式命令行界面,可以用来运行Metasploit Framework 中的各种模块。

40 Nessus

Nessus是一款网络安全扫描器。它可以用来检测网络中存在的安全漏洞和配置问题,并提供关于如何修复这些问题的建议。

Nessus支持对多种操作系统和网络设备进行扫描,并提供了丰富的报告和分析功能。同时,Nessus 可以作为独立的软件运行或作为其他安全工具的插件使用。通常会在安全渗透测试,网络安全扫描和合规性检查中使用。

41 NetFlow

NetFlow是一种网络流量监测技术,用于收集和分析网络流量数据。它是由Cisco公司开发的,现已成为网络流量监测的业界标准。

NetFlow可以收集来自网络设备的流量数据,如源IP地址、目的IP地址、端口号、协议类型、字节数和包数等。这些数据可以用来分析网络流量的特征,如流量大小、流量峰值、流量分布和流量质量等。

NetFlow可以帮助网络管理员了解网络流量的使用情况,如哪些应用程序和用户使用了最多的带宽、哪些网络路径最繁忙等。这些信息可以帮助网络管理员优化网络性能,并确定哪些网络应用程序需要更多带宽。

NetFlow还可以帮助网络管理员识别网络安全威胁,如恶意流量、DDoS攻击和网络入侵等。NetFlow数据可以与其他安全工具,如入侵检测系统(IDS)和入侵防御系统(IPS)结合使用,以提高网络安全水平。【IDS,IPS见31,DDos见21】

42 newloader

newloader提供便捷的方式对正在运行的进程执行DLL注入,是一个dll注入工具小程序,支持通过pid,进程名称等方式进行DLL注入

Usage

injection via process id:

newloader --lib "C:\test.dll" --pid 0xD6C

injection via process name:

newloader --lib "C:\test.dll" --procname "TARGET.exe"

更多:Google Code Archive - Long-term storage for Google Code Project Hosting.

43 Nmap

Network Mapper (Nmap) 是一个网络扫描和主机发现工具。它可以用来查找网络上的主机、服务和操作系统信息。Nmap 可以扫描整个网络或单个主机,并且可以生成详细的报告。它还可以用于安全评估,帮助识别未修补的漏洞和其他安全问题。Nmap 支持多种操作系统,包括 Windows、Linux 和 macOS。

44 Ntopng(ntop)【IDS】

ntopng (ntop next generation)是一个开源网络流量监测工具。它可以收集、分析和报告网络流量数据,包括 IP 协议分布、主机流量、应用程序流量等。

ntopng 还可以用来监测和诊断网络性能问题,并且提供了web 界面和 API 来访问监测数据。 它可以运行在 Linux、Windows 和 macOS 上。

45 NX bit

NX位元是一种硬件功能,

它可以防止程序在不允许的位置执行。通常称为“不可执行位元”或“数字 保护”。NX位元可以防止未经授权的代码在内存中执行,从而防止病毒和木马程序的感染。

这是一种常用的安全技术,可以有效防止电脑中潜在的安全威胁。

【一定程度上防范缓冲区溢出攻击】

46 Obfuscator-LLVM

基于LLVM的代码混淆工具,代码混淆工具是一种用于混淆源代码以防止反编译的工具。

它通常使用 各种技术来更改代码的结构和语法,使其难以被人阅读和理解。一些常用的混淆技术包括重命名变量和函数、添加无用代码、更改代码流程等。

47 Objdump

objdump是一个在Linux系统中用于反汇编和分析二进制文件的工具。它可以用来查看可执行文件、库文件、目标文件等的结构和内容。

48 ollydbg(ida 30+softice 71=od 48)

Ollydbg 通常称作OD,又叫OllyDebug,是反汇编工作的常用工具。它将IDA与SoftICE结合起来的思想,己代替SoftICE成为当今最为流行的调试解密工具。同时还支持插件扩展功能,是目前最强大的调试工具。

49 OpenDLP/MyDLP(过滤和阻断了u盘光盘拷屏和IP分组)

都属于DLP,是数据泄露防范工具。

u盘光盘拷屏是直接拷贝,IP分组是防止通过网路直接把数据拖走。

普及度不高的原因是,它无法从根本上进行阻断,比如说它阻止拷屏的方法可能是屏蔽相关热键,对真正的“内行”作用不大。

50 Openvas

OpenVAS是一款开源的漏洞扫描工具。它提供了一个强大的漏洞扫描平台,可以扫描各种类型的漏洞,包括网络漏洞、应用程序漏洞等。

OpenVAS采用了分层架构,由OpenVAS管理器、OpenVAS库、OpenVAS扫描器三部分组成。OpenVAS管理器负责管理扫描任务和结果,OpenVAS库负责存储漏洞信息和管理漏洞规则,OpenVAS扫描器负责执行扫描任务。

总之,OpenVAS是一个非常流行的漏洞扫描工具,并且是很多安全专业人士和企业的首选工具。

51 Packer

Packer是一个开源的自动化镜像创建工具。它可以自动地创建各种类型的镜像,如虚拟机镜像、容器镜像、云平台镜像等。 它可以帮助用户快速地创建标准化的镜像,并且可以支持多种平台。

52 pediy/52pojie

pediy和52pojie都是黑客技术论坛。

pediy是一个非常流行的黑客技术论坛,成立于2000年,是国内最早的黑客技术论坛之一。论坛涵盖了各种黑客技术领域,包括Web安全、网络安全、移动安全、渗透测试等。

52pojie是国内另一个黑客技术论坛,成立于2003年,论坛包含了大量的黑客技术资源和教程,论坛社区也非常活跃。

两个论坛都是黑客技术爱好者和专业人士的重要资源,但是需要注意,这些论坛的信息和工具可能会被用于非法用途,所以需要谨慎使用。

53 ping/pingpath/traceroute

ping、pingpath和traceroute是三种网络诊断工具,用于检测网络连通性和查看网络数据包的路径。

Ping:一种网络诊断工具,用于检测两台计算机之间的网络连通性。它通过发送ICMP Echo Request数据包并等待ICMP Echo Reply数据包来检测网络连通性。【对方有权不应答】

Pingpath:一种网络诊断工具,用于检测网络连通性并追踪网络数据包的路径。它与ping类似,但是提供了更多的信息,如数据包传输时间、丢包率等。

Traceroute:用来检测发出数据包的主机到目标主机之间所经过的网关数量的工具。traceroute的原理是试图以最小的TTL(存活时间)发出探测包来跟踪数据包到达目标主机所经过的网关,然后监听一个来自网关ICMP的应答。

这三种工具都是网络管理员和网络工程师常用的工具,用于诊断网络故障和优化网络性能。

54 Port scan/TCP scanning

端口扫描是一种网络安全技术,它可以检测远程主机上的开放端口。当端口被扫描时,扫描器会发送数据包到目标主机的特定端口,如果端口是开放的,目标主机会响应数据包。这样,扫描器就可以确定哪些端口是开放的。

TCP扫描是一种特殊的端口扫描方式,它使用TCP协议来检测端口的状态。扫描器会发送TCP数据包到目标主机的特定端口,如果端口是开放的,目标主机会响应数据包。这样,扫描器就可以确定哪些端口是开放的。

【UDP应该也是同个道理】

这种扫描方式可以用来检测哪些端口可以被连接,并且可以用来识别目标主机上运行的服务。但是,这种方式也可能被识别出来,因此应该谨慎使用。

55 printk

printk是Linux内核中的一个函数,它用于在内核空间输出信息到系统日志。它的功能类似于在用户空间中使用printf函数。

printk(KERN_INFO "Message: %s\n", arg);

第一个参数是日志级别,用于指示打印的信息的重要性。常用的级别标志有KERN_EMERG, KERN_ALERT, KERN_CRIT, KERN_ERR, KERN_WARNING, KERN_NOTICE, KERN_INFO和KERN_DEBUG.

第二个参数是输出信息的格式字符串,它可以包含带有占位符的字符串,这些占位符可以被其他参数替换。 【类似printf】

具体见:printk - 维基百科 (wikipedia.org)

56 PRISM 和 wikileaks

棱镜计划(PRISM)是一项由美国国家安全局(NSA)实施的绝密电子监听计划,该计划的正式名号为“US-984XN”。它直接进入美国网际网络公司的中心服务器里挖掘数据、收集情报,包括微软、雅虎、谷歌、苹果等在内的9家国际网络巨头皆参与其中。

维基解密(WikiLeaks),是通过协助知情人让组织、企业、政府在阳光下运作的、无国界、非盈利的互联网媒体。这个国际性非营利媒体组织,专门公开来自匿名来源和网络泄露的文件。维基解密大量发布机密文件的做法使其饱受争议。支持者认为维基解密捍卫了民主和新闻自由,而反对者则认为大量机密文件的泄露威胁了相关国家的国家安全,并影响国际外交。

57 proxy

代理(Proxy)也称网络代理,是一种特殊的网络服务,允许客户端通过代理服务与目标服务器进行非直接的连接。代理服务有利于保障网络终端的隐私或安全。提供代理服务的电脑系统或其它类型的网络终端称为代理服务器(Proxy Server)。

58 Return-to-libc

缓冲区溢出的常用攻击方法是用 shellcode 的地址来覆盖漏洞程序的返回地址,使得漏洞程序去执行存放在栈中 shellcode。为了阻止这种类型的攻击,一些操作系统使得系统管理员具有使栈不可执行的能力。

为了对抗不可执行栈,聪明的黑客提出了return-to-libc攻击。攻击者不需要可执行的栈,

甚至不需要shellcode。return-to-libc攻击通过将程序的控制权跳转到系统自己的可执行代码,

例如,在libc库中的system()函数,这些函数已经存在于内存中了。

通过return-to-libc攻击,黑客最终可以获取root权限。【会被ASLR防范】

59 Reverse engineering

逆向工程(又称逆向技术),是一种产品设计技术再现过程,即对一项目标产品进行逆向分析及研究,从而演绎并得出该产品的处理流程、组织结构、功能特性及技术规格等设计要素,以制作出功能相近,但又不完全一样的产品。

逆向工程可能会被误认为是对知识产权的严重侵害,但是在实际应用上,反而可能会保护知识产权所有者。例如在集成电路领域,如果怀疑某公司侵犯知识产权,可以用逆向工程技术来寻找证据。

60 root privilege

root权限,类似于Windows系统中的Administrator,root是Linux系统中的超级管理员用户帐户,该帐户拥有整个系统的最高权限,可方便地对于系统的部件进行删除或更改。

61 Rootkits/Kernel-mode rootkits

Rootkits是一种恶意软件,它们在计算机系统的核心(内核)中运行,旨在隐藏恶意活动并提高攻击者的权限。

Kernel-mode rootkits是一种特殊的rootkit,它们运行在操作系统内核模式下,可以控制系统的所有进程和资源。因为它们位于系统的核心位置,所以可以隐藏活动并阻止杀毒软件和其他安全工具检测到它们。这使得清除和防御kernel-mode rootkits变得更加困难。

62 shadowsocks/ssr

Shadowsocks是一种网络代理工具,它使用自定义协议来隐藏用户的互联网流量,以绕过防火墙和地域限制。它通过使用加密来保护用户的隐私,并且可以在各种平台上使用,包括Windows、macOS、Linux、Android和iOS。

ShadowsocksR(SSR)是一个基于Shadowsocks的开源项目,它在Shadowsocks的基础上添加了更多功能和优化。SSR 使用更高级的加密方式,并且支持更多的协议。

63 Shodan search engine

Shodan是一个特殊类型的搜索引擎,它专门用来搜索互联网上的设备而不是网页。

它可以帮助用户发现和调查智能设备,工业控制系统,网络摄像头和其他物联网设备。它使用特殊的查询语言来搜索设备,并可以根据地理位置,操作系统,设备类型等筛选结果。

由于Shodan可以搜索到的设备包括很多未经保护的或者配置不当的系统,所以它也被称为“黑客搜索引擎”。

64 simple tcp/ip service

Simple TCP/IP Services是一个Windows服务组件,它提供了一组简单的TCP/IP协议服务,如Echo、Chargen和Discard。这些服务可以用来测试网络连通性和性能。

Echo服务:客户端发送信息到服务器,服务器将信息原封不动地返回给客户端

Chargen服务:服务器不断地向客户端发送字符数据

Discard服务:服务器接收客户端发来的数据但不进行处理或回应

在网络攻防环境中,Simple TCP/IP Services可能被用来作为攻击目标和攻击工具。

作为攻击目标:由于这些服务没有提供任何安全性保护,如果它们暴露在互联网上,可能会成为黑客的攻击目标。攻击者可能会利用这些服务的漏洞进行攻击,如果攻击成功,可能会导致服务器被入侵,数据泄露等危害。

作为攻击工具:Simple TCP/IP Services的Echo和Chargen服务可以用来检测和分析网络的性能。例如,Echo服务可以用来测试网络连通性,Chargen服务可以用来测试网络带宽。 Discard服务可以用来进行DoS攻击,因为它可以在服务器上消耗大量的资源而不返回任何信息。

需要注意的是,这些服务存在许多安全风险,并不适用于生产环境中使用。

65 Smali

Smali是一种开源的汇编语言,用于Android应用程序的反编译和重新编译。

在网络安全研究领域中,Smali也是一个常用的工具,可以用来分析和改动Android应用程序的安全特性,例如防护机制的逃逸等。

在网络攻防环境中,Smali可以用来实现以下目的:

1)反编译Android应用程序,分析其网络安全特性

2)修改Android应用程序中的网络安全代码,以绕过防护机制或提升攻击效果

3)重新编译修改后的Android应用程序,生成攻击性的APK文件

66 Sniffers

Sniffer,嗅探器,是一类网络监测工具,用来捕获和分析网络上的数据包。它可以捕获网络上的数据包,并将其解析成易于阅读和理解的格式。

Sniffer常用的工具有: Wireshark,tcpdump,Ethereal等

Sniffers在网络攻防中有着重要的作用,主要有以下几点:

监测网络流量: Sniffers可以捕获网络上的数据包,并将其解析成易于阅读和理解的格式,通过分析网络流量来确定网络上是否存在异常行为。

检测攻击行为:Sniffers可以通过捕获网络上的数据包来分析攻击行为,如数据包注入、欺骗等,从而发现和阻止攻击。

监测数据泄露: Sniffers可以通过捕获网络上的数据包来分析数据泄露,检测是否有敏感信息(如用户名、密码等)被非法窃取或泄露。

攻击检测和预防:攻击者可以使用Sniffers来捕获网络上的数据包,从而找到漏洞和攻击目标。而网络安全人员可以使用Sniffers来监测网络流量,以便及时发现和阻止攻击。

67 snort

Snort已发展成为一个具有多平台、实时流量分析、网络IP数据包记录等特性的强大的网络入侵检测/防御系统。Snort能够对网络上的数据包进行抓包分析,但区别于其它嗅探器的是,它能根据所定义的规则进行响应及处理。Snort 通过对获取的数据包,进行各规则的分析后,根据规则链,可采取Activation(报警并启动另外一个动态规则链)、Dynamic(由其它的规则包调用)、Alert(报警),Pass(忽略),Log(不报警但记录网络流量)五种响应的机制。

Snort在网络攻防中的主要作用是检测和阻止攻击,它可以使用网络数据包进行实时监测,并使用签名和规则来检测潜在的攻击。Snort可以检测多种类型的攻击,如木马、病毒、拒绝服务攻击、端口扫描等。

68 SOAP(Simple Object Access Protocol)

SOAP(Simple Object Access Protocol)是一种用于在Web上进行简单对象访问的协议。它是一种基于XML的协议,用于在不同系统之间进行信息交换。

SOAP协议用来定义远程过程调用(RPC)和消息传递 (Messaging),可以与不同类型的传输协议(如HTTP、SMTP、TCP 等)结合使用。

SOAP在网络攻防中的作用主要是用于Web服务的安全性评估和渗透测试。由于SOAP协议通常用于在Web应用程序之间进行通信,因此它可能是攻击者进入网络的入口之一。

攻击者可以使用渗透测试工具来检测SOAP服务中的漏洞,如SQL注入、跨站脚本攻击(XSS)和跨站请求伪造(CSRF)等。如果服务存在漏洞,攻击者可能会获取敏感信息,甚至可以控制服务器。

69 Social Engineering【社会工程】

Social Engineering是一种非技术性的攻击方式,它利用人类心理学和社交互动来达成攻击目的。它通常利用诈骗、欺骗和假冒等手段来获取目标的信任,获取机密信息或获得不当的访问权限。

常用手段有:电话诈骗,邮件诈骗,打听信息等。

70 Socks

SOCKS是一种网络协议,全称为SOCKet Secure,它允许客户端通过一个SOCKS服务器连接到其他服务器,从而隐藏客户端的IP地址和实现网络连接的匿名性。SOCKS代理服务器可以运行在防火墙后面,并且可以支持TCP和UDP协议。

SOCKS在网络攻防中可以用来实现匿名性和隐蔽性。攻击者可以使用SOCKS代理服务器来隐藏自己的真实IP地址,从而防止被防御系统识别和追踪。同时,SOCKS代理服务器可以用来绕过防火墙和网络连接限制。然而,防御方也可以使用相同的技术来检测和阻止SOCKS代理服务器的使用。

71 Softice (ida 30+softice 71=od 48)

SoftICE是Windows平台上的一款软件调试工具,主要用于反病毒,反黑客和反恶意软件的研究。

它可以帮助研究人员在内存和硬盘上分析程序的运行,并且可以让研究人员跟踪程序的代码流程、查看寄存器和内存中的数据、查看API调用等。

然而,SoftICE本身也可能被滥用,被用于黑客工具和恶意软件的开发中。

72 ssh

安全外壳协议(Secure Shell,简称SSH)是一种在不安全网络上用于安全远程登录和其他安全网络服务的协议。

SSH由IETF的网络小组(Network Working Group)所制定,建立在应用层基础上的安全协议。SSH 是较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。SSH适用于多种平台,几乎所有UNIX平台都可运行SSH。

73 SSH/-L/-R

SSH -L (Local Port Forwarding) 是一种 SSH 的功能,它允许将本地计算机上的某个端口连接到远程计算机上的另一个端口上。这样做可以通过远程计算机来访问本地计算机上的资源,例如数据库或 Web 服务器。

SSH -R (Remote Port Forwarding) 是另一种 SSH 的功能,它允许将远程计算机上的某个端口连接到本地计算机上的另一个端口上。这样做可以通过本地计算机来访问远程计算机上的资源,例如远程数据库或 Web 服务器。

SSH -L 和 SSH -R 在网络攻防中可以用来进行端口转发【绕过防火墙限制】,以进行渗透测试和攻击。

74 SYN Flood

TCP-SYN Flood攻击又称半开式连接攻击,每当我们进行一次标准的TCP连接,都会有一个三次握手的过程,而TCP-SYN Flood在它的实现过程中只有前两个步骤。这样,服务方会在一定时间处于等待接收请求方ACK消息的状态。由于一台服务器可用的TCP连接是有限的,如果恶意攻击方快速连续地发送此类连接请求,则服务器可用TCP连接队列很快将会阻塞,系统资源和可用带宽急剧下降,无法提供正常的网络服务,从而造成拒绝服务。

【即TCP请求连接,但建立后不使用,只有前两次握手,不传输数据】

75 Tasklist

Tasklist是Windows操作系统中的一个命令行工具,可以用来显示运行中的进程和服务。使用tasklist命令可以查看当前系统中正在运行的进程的名称、PID、内存使用情况等信息。此外,还可以使用该命令结束运行中的进程。

在网络攻防中,tasklist可以用来帮助网络安全专家识别和分析系统上运行的进程。它可以帮助他们发现未知进程或者可疑进程,并对其进行进一步分析,及时采取措施。

76 TCP/IP stack fingerprinting/OSfuscate

TCP/IP stack fingerprinting是一种网络安全技术,用于识别远程计算机的操作系统类型和版本。它通过收集网络连接的TCP/IP协议栈的一些特征信息,来确定远程计算机的操作系统类型和版本。这些特征信息可能包括:TTL值、MSS值、分片顺序等。

在攻击过程中,攻击者可能会使用TCP/IP stack fingerprinting来识别目标系统的操作系统类型和版本,以便于选择合适的攻击手段。在防御过程中,网络安全专家可以使用TCP/IP stack fingerprinting来识别和阻止攻击者的攻击。

OSfuscation (操作系统伪装)是指改变操作系统的特征信息,以避免被攻击者识别出来,防止被特定的漏洞利用。

TCP/IP stack fingerprinting和操作系统伪装是相反的技术,一个是试图识别操作系统信息,一个是试图隐藏操作系统信息。

77 TCSEC/GB17859、CC/GB18336、等保2

TCSEC (Trusted Computer System Evaluation Criteria) 是美国国家安全局 (NSA)在1985年发布的一组评估计算机系统安全性能的标准。它是世界上第一个完整的计算机安全标准,并被广泛应用于政府和军事领域。

GB/T 17859-1999 是中国对 TCSEC 标准的本地化版本。GB/T 17859- 1999 在 TCSEC 的基础上增加了一些新的评估内容,适用于国内的政府机关、军队、金融、电信等行业。

CC (Common Criteria) 是国际上公认的计算机安全评估标准之一。它是由多个国家共同制定的,旨在提供一种公平和可重复的方法来评估和认证计算机系统的安全性能。

GB/T 18336-2000 是中国对 CC 的本地化版本,主要适用于国内的政府机关、军队、金融、电信等行业。

信息安全保护办法见2。

这些标准的目的是为了提高计算机系统的安全性能,保护用户的数据和隐私。在国内和国外,这些标准都是计算机系统安全评估的重要参考。

78 Tika

Apache Tika是一个开源的文件内容提取工具包,它可以自动检测并提取多种文件格式(如PDF、Word、Excel、PowerPoint、HTML等)中的文本内容和元数据。

在网络攻防中,Tika可以用来实现以下功能:

1. 文件分析:Tika可以用来提取各种文件格式中的文本内容和元数据。

2. 文件类型检测:Tika可以用来自动检测文件类型,可以用来识别恶意文件等。

3. 信息提取: Tika可以用来提取文档中的关键信息,如电话号码、邮件地址等。

4. 自动化分析:Tika提供Java API、命令行工具、HTTP服务等多种使用方式,可以用于自动化分析文档,减少人工干预。

总之 Tika 可以用来分析文件,提取关键信息,识别文件类型,对网络安全监测分析很有帮助。

79 tor

匿名网络;

Tor用户在本机运行一个洋葱代理服务器(onion proxy),这个代理周期性地与其他Tor交流,从而在Tor网络中构成虚电路(virtual circuit)。Tor是在5层协议栈中的应用层进行加密(也就是按照'onion'的模式)。而它之所以被称为onion,是因为它的结构就跟洋葱相同,你只能看出它的外表,而想要看到核心,就必须把它层层的剥开。即每个路由器间的传输都经过对等密钥(symmetric key)来加密,形成有层次的结构。它中间所经过的各节点,都好像洋葱的一层皮,把客户端包在里面,算是保护信息来源的一种方式,这样在洋葱路由器之间可以保持通讯安全。同时对于客户端,洋葱代理服务器又作为SOCKS接口。一些应用程序就可以将Tor作为代理服务器,网络通讯就可以通过Tor的虚拟环路来进行。

进入Tor网络后,加密信息在路由器间层层传递,最后到达“出口节点”(exit node),明文数据从这个节点直接发往原来的目的地。对于目的地主机而言,是从“出口节点”发来信息。要注意的是明文信息即使在Tor网络中是加密的,离开Tor后仍然是明文的。

80 Trojan Horses

Trojan Horse(特洛伊木马)是一种恶意软件,它隐藏在合法程序中,并在被安装或运行后执行恶意活动。它们通常通过社交工程学或其他方式来骗取用户下载和安装。

恶意活动包括:远程控制,攻击网络,窃取数据等。

防范方法是定期扫描系统,使用杀毒软件或防火墙,通过正规渠道获取软件。

- Vnc

VNC (Virtual Network Computing)是一种远程桌面协议,允许用户远距离查看和控制另一台计算机上的桌面。VNC 通过网络将远程计算机的屏幕和键盘/鼠标输入传送到本地计算机,从而使用户可以在本地计算机上进行远程操作。

在网络攻防中,VNC 可能被黑客用来进行远程控制和攻击,因此使用 VNC 时应该配置安全性高的密码,并且应该及时地更新软件。

- Vpn

VPN (Virtual Private Network) 是一种私有网络技术,可以在公共网络上建立一条专用的、私密的通信线路。VPN 可以让远程用户通过公共网络连接到私有网络,并在两个网络之间进行安全的数据通信。

VPN 的主要优点是可以提供远程访问、数据加密和网络隔离等功能。它可以提高网络安全性,保护私密信息免受黑客和其他第三方的攻击。

在网络攻防中,VPN 可以用来保护网络和数据免受黑客攻击。同时黑客也可以利用VPN进行攻击。因此使用 VPN 时应该配置安全性高的协议和密码,并且应该及时地更新软件。

83 vulhub

Vulhub 是一个开源的漏洞靶场项目,可以帮助安全研究人员和渗透测试人员研究和模拟各种漏洞攻击。它提供了各种常见系统和应用的虚拟机镜像,包括 Windows、Linux、Docker、Web应用程序等。

Vulhub 项目提供了详细的安装和配置说明,可以帮助用户快速搭建漏洞攻击环境。此外,Vulhub 还提供了漏洞攻击的详细描述和利用方法,可以帮助用户更好地理解和模拟漏洞攻击。

Vulhub 项目的优点在于可以为渗透测试人员提供真实的漏洞攻击环境,帮助他们更好地理解和模拟漏洞攻击,提高渗透测试的效率。此外, Vulhub还支持在Docker中运行,可以为研究人员和安全工程师提供更快捷的漏洞研究环境

84 vulhub(vulnerable hub in docker image)

Vulhub 是一个开源的漏洞靶场项目,它提供了许多漏洞镜像,这些镜像都是在Docker 上运行的,用于帮助安全研究人员和渗透测试人员研究和 模拟各种漏洞攻击。

Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身

Vulhub 项目提供了许多不同类型的镜像,包括:

1)Web应用程序镜像,如 PHP、Java、Node.js 等

2)常见操作系统镜像,如 Linux、Windows 等

3)常见数据库镜像,如 MySQL、MongoDB 等

每个镜像都提供了详细的安装和配置说明,可以帮助用户快速搭建漏洞攻击环境。此外,Vulhub 还提供了漏洞攻击的详细描述和利用方法,可以帮助用户更好地理解和模拟漏洞攻击。

使用 Vulhub 项目可以为安全研究人员和渗透测试人员提供真实的漏洞攻击环境,帮助他们更好地理解和模拟漏洞攻击,提高渗透测试的效率。

85 wanncry/wannkey

WannaCry是一次勒索软件攻击,该恶意软件会加密受害者的文件,并要求用比特币支付费用才能恢复文件访问权限。

WannaCry通过使用EternalBlue漏洞【永恒之蓝】在网络中快速传播,利用了SMB协议中的漏洞。它能够传播到没有补丁的计算机上。如果被感染的计算机有公开的网络共享,该恶意软件还能够传播到同一网络中的其他计算机上。

WannaKey是WannaCry的一个解密程序,但要求被病毒感染后不能重启,利用的是WannaCry的生成解锁密钥在重启前存储在某块内存中,WannaKey的作用就是在内存中试图找出该密钥,但如果电脑被重启,密钥丢失,将无法使用WannaKey解密WannaCry病毒。

86 WDK/DDK

WDK (Windows Driver Kit) 是微软提供的开发 Windows 驱动程序的工具包。它包含了用于开发、测试和维护 Windows 驱动程序所需的工具、文档和示例。

DDK (Device Driver Kit) 是一个旧的术语,现在已经被 WDK 取代。

WDK (Windows Driver Kit) 主要用于开发 Windows 的驱动程序,包括硬件驱动程序和软件驱动程序。在网络攻防中,WDK 可能被用于开发网络驱动程序,以实现网络数据包的捕获、过滤和修改。

需要注意的是,WDK 仅仅是一个开发工具,没有自己的安全性能,安全性能需要在网络驱动程序中实现。

87 Whois

whois(读作“Who is”,非缩写)是用来查询域名的IP以及所有者等信息的传输协议。简单说,whois就是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商)。我们可以通过whois来实现对域名信息的查询。

早期的whois查询多以命令列接口存在,但是现在出现了一些网页接口简化的线上查询工具,可以一次向不同的数据库查询。网页接口的查询工具仍然依赖whois协议向服务器发送查询请求,命令列接口的工具仍然被系统管理员广泛使用。whois通常使用TCP协议43端口。每个域名/IP的whois信息由对应的管理机构保存。

88 Wireshark

wireshark是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

89 WSUS(Windows Server Update Services)

WSUS(Windows Server Update Services)是微软提供的用于管理Windows更新的服务。它可以让管理员在本地部署一个更新服务器,以便更新组织内的Windows计算机,便于管理员进行Window的更新补丁管理。 WSUS可以通过下载微软的更新补丁,并将它们分发到组织内的计算机来提高Windows系统的安全性和稳定性。

在网络攻防中,WSUS 可以帮助防止攻击者利用已知的漏洞进入网络。通过使用 WSUS,管理员可以确保所有客户端计算机都安装了最新的安全更新,从而降低被攻击的风险。

需要注意的是,WSUS 只能管理 windows 系统更新,对于其他类型的软件和应用程序需要使用其他类似工具来管理更新。

90 x64dbg

x64dbg 是一款开源的、目前仍在积极开发中的 x32/x64 位动态调试器。其界面及操作方法与 OllyDbg 类似,和 OllyDbg 不同的是它可以对 64 位程序进行调试。此外,其开放式的设计给了此软件很强的生命力。通过爱好者们不断的修改和扩充,使其功能越来越强大。

x64dbg 是逆向工程师的常用工具之一,可以用来调试目标程序,分析恶意软件、逆向工程和代码审计。同时也可以帮助软件开发人员调试代码,查找并修复错误。

91 XSS攻击

XSS(跨站脚本攻击)是一种网络攻击,它允许攻击者在不被授权的情况下将恶意代码注入 到网页中,影响到访问该网页的用户。攻击者可以利用XSS漏洞来窃取用户的私人信息,如登 录凭证和会话cookies。也可以改变网页的外观和行为,以欺骗用户。

92 被攻击成功的:对直接负责的主管人员和其他直接责任人员处一万元以上十万元以下罚款。

就是说被攻击成功,相关负责人员(直接+其他)要接受处罚

93 打包党

这个词语被用来描述一种不道德行为。在中国,有一些人会在互联网上售卖盗版软件,音乐,电影等,并打包成一个压缩文件。这种行为是非法的,因为这些资源没有经过版权所有者的同意。

94 攻击者:情节较重的,处五日以上十五日以下拘留,可以并处十万元以上一百万元以下罚款。

攻击者显然要受罚,而且比被攻击负责人重得多

95 社工库

社工即社会工程(见69)

社工库(Social Engineering Database)是黑客与大数据方式进行结合的一种产物,黑客们将泄漏的用户数据整合分析,然后进行集中归档。社工库是用各大网站用户的资料数据库搭建的数据库查询平台,“人肉搜索”有时候就会靠查询社工库信息来进行。

96 拖库和撞库

“拖库”是指将一个网站或程序的整个数据库下载到本地,并在本地进行搜索和分析。这是一种非法行为,因为它侵犯了网站或程序所有者的隐私权和知识产权。

“撞库”是指通过在数据库中进行大量暴力尝试猜测密码来破解数据库。这种技术称为“暴力破解”,是一种非法行为,因为它侵犯了数据库所有者的隐私权和安全性。

97 中华人民共和国个人信息保护法2021

中华人民共和国个人信息保护法是中国的一部法律,旨在保护个人信息的隐私权和安全性。

98 中华人民共和国数据安全法2021

该部法律体现了总体国家安全观的立法目标,聚焦数据安全领域的突出问题,确立了数据分类分级管理,建立了数据安全风险评估、监测预警、应急处置,数据安全审查等基本制度,并明确了相关主体的数据安全保护义务,这是我国首部数据安全领域的基础性立法。

99 中华人民共和国网络安全法2016

《中华人民共和国网络安全法》是为保障网络安全,维护网络空间主权和国家安全、社会公共利益,保护公民、法人和其他组织的合法权益,促进经济社会信息化健康发展而制定的法律。

100 字典攻击和暴力破解(Dictionary attack,Brute-force attack)

字典攻击和暴力破解是两种常见的密码破解技术。

字典攻击是使用一个预先准备好的字典文件来尝试猜测密码。字典文件通常包含常用单词和常用密码。在字典攻击中,攻击者会按顺序检查字典文件中的每个单词,并尝试使用它们作为密码。

暴力破解,也叫爆破攻击,是指通过在数据库中进行大量暴力尝试猜测密码来破解数据库。暴力破解器会尝试每一种可能的密码组合来破解密码。这种技术需要大量的计算能力和时间来完成。

这两种攻击方式都是非法的,应该避免使用。

到了这里,关于山东大学软件学院网络攻击与防范2022-2023林丰波100词详解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!