一、安装docker

1、卸载旧版本的docker

(之前没装过docker这一步可以省略)

yum remove -y docker \

docker-client \

docker-client-latest \

docker-common \

docker-latest \

docker-latest-logrotate \

docker-logrotate \

docker-engine

2、添加docker的yum源

yum install -y yum-utils

yum-config-manager \

--add-repo \

https://download.docker.com/linux/centos/docker-ce.repo3、安装新版本docker

##查看所有docker版本

yum list docker-ce --showduplicates | sort -r

##安装自己想要的docker版本

yum install -y docker-ce-20.10.9

##查看安装好的docker版本

docker -v

4、启动docker

##启动docker

systemctl start docker

##设置开机自启动docker

systemctl enable docker

##查看docker所有组件的版本

docker version

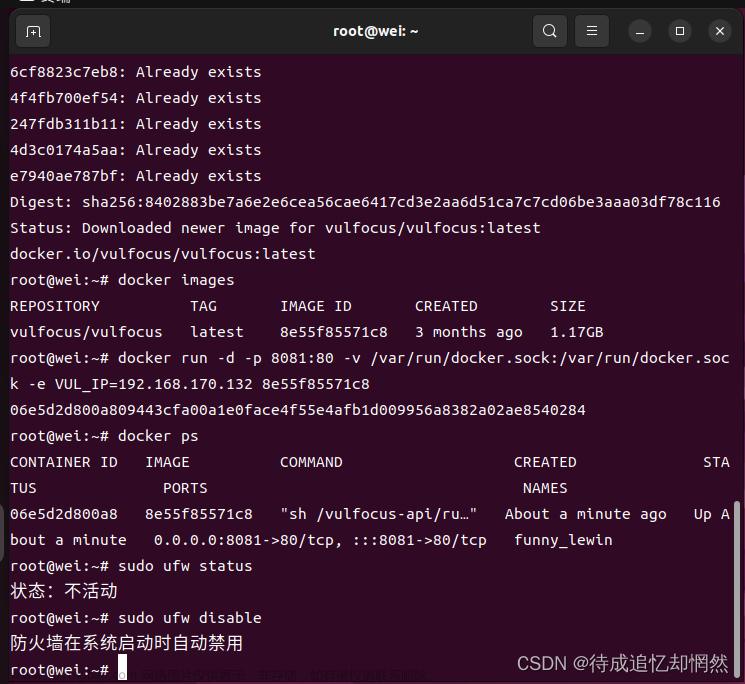

二、拉取vulfocus镜像

##拉取vulfocus镜像

docker pull vulfocus/vulfocus:latest

##查看镜像

docker images

三、创建vulfocus容器

## -p:设置宿主机与容器端口映射关系

## -v:设置宿主机与容器目录映射关系

## -e VUL_IP:定义宿主机的IP地址

## 065610407810 :定义创建容器使用的镜像ID

docker run -p 80:80 -v /var/run/docker.sock:/var/run/docker.sock -e VUL_IP=172.16.51.142 -d 065610407810

##查看正在运行的容器

docker ps

四、访问vulfocus靶场

访问方式: http://172.16.51.142

账号密码:admin/admin

登录之后,在镜像管理中一键同步可以查看所有漏洞的镜像

下载好想要练习的漏洞镜像之后,去首页启动环境,获取访问地址

文章来源:https://www.toymoban.com/news/detail-481936.html

文章来源:https://www.toymoban.com/news/detail-481936.html

不想自己本地搭建vulfocus可以访问fofa的公用靶场: http://vulfocus.fofa.so文章来源地址https://www.toymoban.com/news/detail-481936.html

到了这里,关于vulfocus靶场搭建(docker环境)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!