-

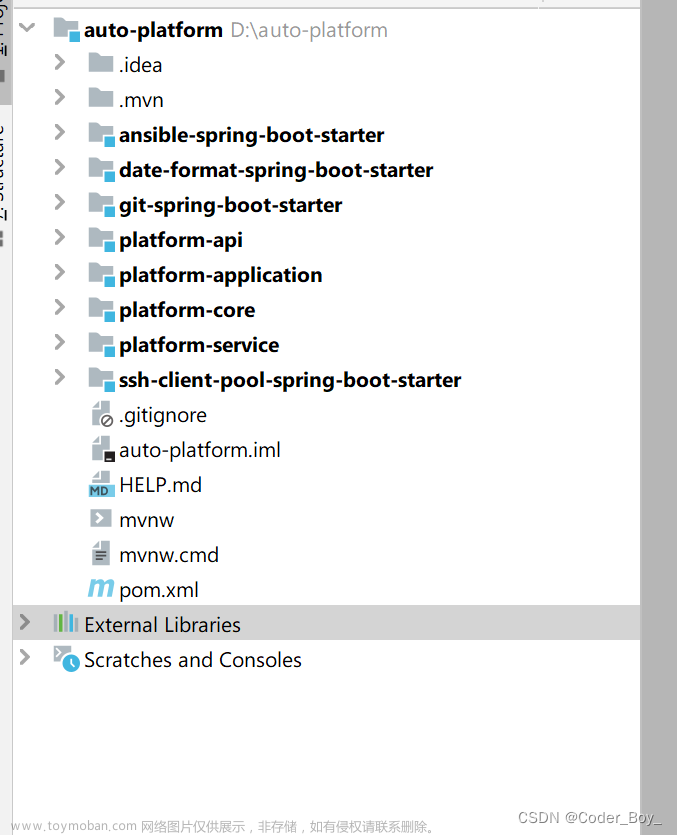

自动化禁止恶意IP访问

-

应用场景:防止恶意IP尝试ssh登录。

-

脚本说明:将密码输入错误超过4次的IP地址通过iptables防火墙阻止访问。

-

首先,需要知道ssh远程访问记录在哪个文件中/var/log/secure

-

其次,模拟远程访问输错密码,查看日志文件,Dec 26 11:34:53 agent1 sshd[3060]: Failed password for root from 192.168.211.1 port 2075 ssh2

-

再次,通过日志可以看到关键信息“Failed password”表示密码错误,有可能是手误输错,所以就需要设定几次错误为恶意试探密码,建议设置为4,另一个关键信息是需要将密码错误的IP地址提取出来,对提取出来的IP地址进行统计次数

-

最后,需要明确怎么在脚本中通过iptables策略设置阻止恶意IP访问

-

-

策略添加到哪里合适

-

防火墙配置文件等

-

-

创建secury.sh文件:文章来源:https://www.toymoban.com/news/detail-481940.html

#! /bin/bash uniq_hosts=`sed -n "/.* Failed password/p" /var/log/secure | awk '{print $11}' | uniq` over_time=5 for host in ${uniq_hosts[*]};do sum=`sed -n "/.* Failed password/p" /var/log/secure | awk '{print $11}' | sed -n '/'"${host}"'/p' | wc -l` if [ ${sum} -gt ${over_time} ];then echo "${host}客户端有安全问题,进行禁止访问" # 先添加服务 firewall-cmd --add-service=ssh &> /dev/null # 再添加富规则 firewall-cmd --add-rich-rule 'rule family="ipv4" source address="${host}" service name="ssh" reject' &> /dev/null # 查看 firewall-cmd --list-all fi done -

在例行任务中,执行脚本文章来源地址https://www.toymoban.com/news/detail-481940.html

cat << eof >> /var/spool/cron/root 0 0,12 * * * root ~/secury.sh eofsystemctl restart crond

到了这里,关于一个简单的ssh安全shell脚本的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!